Onglet Samba : Configuration du contrôleur de domaine

EOLE propose un contrôleur de domaine principal (PDC[1]) de type Windows NT.

Cela signifie qu'il permet une authentification centralisée des ouvertures de session sur les postes clients et qu'il fournit un ensemble de partages aux utilisateurs (dossier personnel, dossier de groupes, partages communs, d'icônes, etc.).

Les droits d'accès sont différents suivant les groupes auxquels l'utilisateur appartient.

Sur le module Scribe, un professeur aura globalement plus de droits qu'un élève. Il a également à sa disposition des outils lui permettant d'interagir avec les élèves (observation, blocage, distribution de documents, etc.).

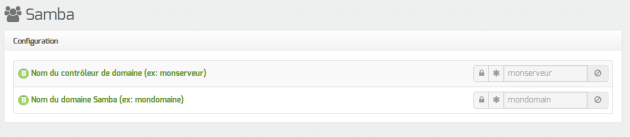

Seules deux variables sont à remplir avec attention pour obtenir un contrôleur fonctionnel.

Elles se trouvent dans l'onglet Samba de l'interface de configuration du module.

Domaine Samba

Attention

Sa taille maximale est fixée à 15 caractères et il ne doit pas être modifié une fois le module instancié.

En mode conteneur (sur les modules AmonEcole et ses variantes), il doit impérativement être différent du Nom de la machine.

Le champ Nom du domaine Samba, aussi appelé groupe de travail (workgroup) est le nom qui sera utilisé lors de l'intégration d'une station au domaine.

Attention

Sa taille maximale est également fixée à 15 caractères et il ne doit pas être modifié une fois que le module instancié.

Il doit impérativement être différent du Nom du contrôleur de domaine.

ComplémentCaractères autorisés et non autorisés

Noms d'ordinateur NetBIOS peuvent contenir tous les caractères alphanumériques à l'exception des caractères étendus suivants :

- la barre oblique inverse (\) ;

- marque de barre oblique (/) ;

- signe deux-points (:) ;

- astérisque (*) ;

- point d'interrogation (?) ;

- guillemet (") ;

- inférieur à (<) signe ;

- signe supérieur à (>) ;

- barre verticale (|).

Attention, les noms peuvent contenir un point, mais ne peuvent pas commencer par un point.

Pour en savoir plus sur les conventions de nommage dans un domaine, vous pouvez consulter la page :

Fichiers invisibles sur les partages

Tous les noms de fichiers commençant par un point sont invisibles dans les partages Windows.

Dans la configuration de Samba, plusieurs types de fichiers ont été ajoutés pour les rendre invisibles des utilisateurs :

desktop.ini : les fichiers

desktop.inigénérés par le fonctionnement de Windows sont cachés à l'utilisateur (hide files = /desktop.ini/ dans le fichiersmb.conf). En mode expert, la liste des fichiers cachés peut être personnalisée grâce à la variableFichiers à masquer dans le partage;$recycle.bin : les fichiers

$recycle.bingénérés par le fonctionnement de Windows sont cachés et inaccessibles par l'utilisateur (veto files = /$RECYCLE.BIN/ dans le fichiersmb.conf) ;.scanned:* : si l'anti-virus temps réel est activé, les fichier

.scanned:*générés par Scannedonly[3] sont cachés et inaccessibles par l'utilisateur (veto files = /.scanned:*/).

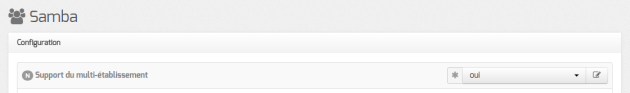

Mode multi-établissement

Pour certaines structures, une communauté de communes par exemple, il peut être intéressant de n'avoir qu'un seul module Scribe ou AmonEcole pour gérer plusieurs établissements.

Pour activer le support du mode multi-établissement il faut passer la variable Support du multi-établissement à oui. Le paramétrage du mode multi-établissement se fait dans l'EAD.

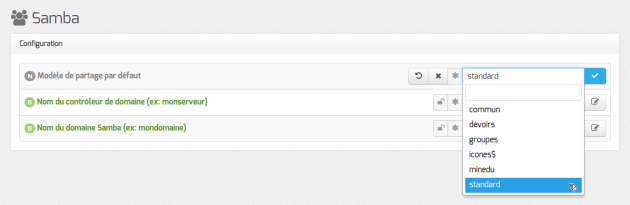

Modèle de partage par défaut

Le fichier de configuration Samba (/etc/samba/smb.conf) est généré à partir des informations contenues dans l'annuaire.

Par défaut, les partages utilisent le template python : /usr/share/eole/fichier/models/standard.tmpl

Il est possible d'utiliser un autre modèle de partage par défaut pour les nouveaux partages en renseignant son nom (sans l'extension .tmpl) au niveau de l'option Modèle de partage par défaut.

Il existe déjà plusieurs modèles à disposition :

standardhéritage des permissions, accès en écriture, accès autorisé uniquement aux membres du groupe

communhéritage des permissions, accès en écriture, accessible à tous en lecture et en écriture, accès anonyme (guest)

devoirshéritage des permissions, accès en écriture, accessible à tous les utilisateurs authentifiés en lecture et en écriture

groupeshéritage des permissions, accès en écriture, accessible à tous les utilisateurs authentifiés en lecture et en écriture

icones$caché dans le voisinage réseau, accès anonyme (guest)

mineduhéritage des permissions, accès en écriture, accès autorisé uniquement aux membres du groupe, nom de fichier et répertoire en minuscules

Anti-virus temps réel

Afin de limiter la propagation des virus à travers le réseau, une surveillance anti-virus temps réel est active sur les partages.

L'activation du service se gère en modifiant la variable Activer l'anti-virus temps réel sur SMB dans l'onglet Clamav de l'interface de configuration du module.

Attention cet onglet n'est visible que si le service Clamav est lui même activé (Activer l'anti-virus Clamav à oui) dans l'onglet Services.

La durée de conservation des fichiers mis en quarantaine est paramétrable.

Lorsqu'un virus est détecté, il est renommé avec le préfixe .virus: et devient masqué pour l'utilisateur.

Complément

La consultation des fichiers infectés détectés et mis en quarantaine par le serveur peut se faire au travers de l'EAD.