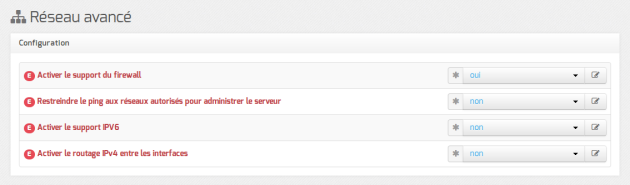

Onglet Réseau avancé

Présentation des différents paramètres de l'onglet Réseau avancé accessible en mode expert.

Configuration IP

La valeur par défaut de la variable Restreindre le ping aux réseaux autorisés pour administrer le serveur est à oui par défaut mais cette restriction peut être levée en passant la variable à non.

Sur les modules disposant de la fonctionnalité serveur de fichiers comme Scribe et Horus, cette restriction est déjà levée puisque la variable est par défaut à non.

Attention

Il est recommandé de laisser la variable Restreindre le ping aux réseaux autorisés pour administrer le serveur à non sur les serveurs disposant de la fonctionnalité serveur de fichiers, principalement pour que les postes clients puissent fonctionner correctement.

La variable Activer le support IPv6 est par défaut à non et est utilisée pour désactiver explicitement le support de l'IPv6 dans la configuration de certains logiciels (BIND, Proftpd).

Le support de l'IPv6[1] peut être activé en passant la variable Activer le support IPv6 à oui mais sa prise en charge ne se sera faite qu'au niveau du noyau.

Si la variable Activer le routage IPv4 entre les interfaces est à oui, alors le routage IPv4 est activé au niveau du noyau (/proc/sys/net/ipv4/ip_forward passe à 1)

L'activation du support IPv6 entraîne l'apparition de la variable : Activer le routage IPv6 entre les interfaces.

Si cette dernière est à oui le routage IPv6 est activé au niveau du noyau (/proc/sys/net/ipv6/conf/all/forwarding passe à 1).

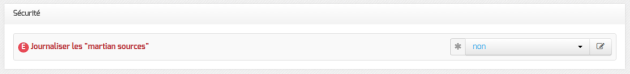

Sécurité

Si la variable Journaliser les "martian sources" est à oui, tous les passages de paquets utilisant des adresses IP réservées à un usage particulier (http://tools.ietf.org/html/rfc5735) seront enregistrées dans les journaux.

Par défaut, l'anti-spoofing[2] est activé sur l'interface-0 des modules EOLE.

Sur les serveurs ayant 2 interfaces réseau ou plus d'activées (cas par défaut pour Amon et Sphynx), il est possible de demander l'activation de l'anti-spoofing sur les autres interfaces en passant la variable Activer l'anti-spoofing sur toutes les interfaces à oui.

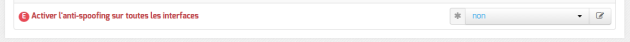

Ajout d'hôtes

Attention

Sur les serveurs EOLE faisant office de serveur DNS, comme les modules Amon et AmonEcole, pour que le logiciel BIND[3] puisse résoudre un nom, il faut que le suffixe DNS de ce nom long corresponde au Nom de domaine privé du réseau local saisi dans l'onglet Général.

Si ce n'est pas le cas, il faut déclarer un Nom de domaine local supplémentaire dans l'onglet Zones-dns pour permettre au serveur de résoudre ce nom d'hôte.

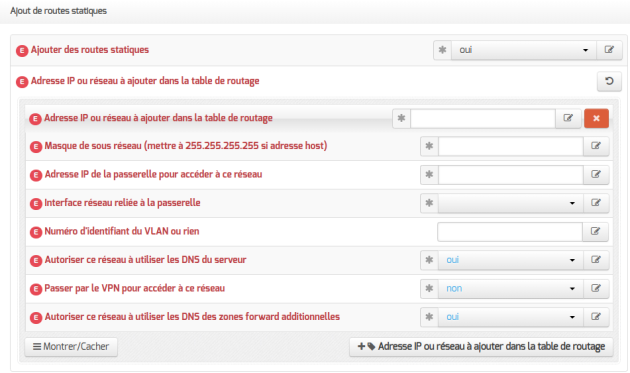

Ajout de routes statiques

Ce bloc de paramètres permet d'ajouter, manuellement, des routes afin d'accéder à des adresses ou à des plages d'adresses par un chemin différent de celui par défaut (défini par le routeur par défaut).

Après avoir passé la variable Ajouter des routes statiques à oui il faut ajouter les paramètres suivants :

Adresse IP ou réseau à ajouter dans la table de routage: permet de définir l'adresse de sous-réseau (ou l'adresse de l'hôte) vers lequel le routage doit s'effectuer ;

Masque de sous réseau: permet de définir le masque du réseau défini ci-dessus (s'il s'agit d'une machine seule, il faut mettre l'adresse du masque à 255.255.255.255) ;

Adresse IP de la passerelle pour accéder à ce réseau: permet de renseigner l'adresse de la passerelle permettant d'accéder au sous-réseau ou à l'hôte défini ci-dessus ;

Interface réseau reliée à la passerelle: permet d'associer la route à une interface donnée. Ce champ, de type liste déroulante, comporte un certain nombre d'interfaces pré-définies. Il est possible d'en ajouter une en tapant son nom (par exemple :ppp0) ;Autoriser ce réseau à utiliser les DNS du serveur: les postes du réseau cible peuvent interroger le service DNS du serveur ;Autoriser ce réseau à utiliser les DNS des zones forward additionnelles: les postes du réseau cible sont autorisés à interroger les DNS des zones de forward.

Configuration du MTU

La variable Désactiver le path MTU discovery permet d'activer ou non le path MTU discovery[4] (/proc/sys/net/ipv4/ip_no_pmtu_disc).

Cette option est à non par défaut (ip_no_pmtu_disc=0) ce qui est le fonctionnement normal.

Cela peut poser problème, notamment avec le réseau virtuel privé (VPN), lorsque les paquets ICMP[5] de type 3 (Destination Unreachable) / code 4 (Fragmentation Needed and Don't Fragment was Set) sont bloqués quelque part sur le réseau.

Un des phénomènes permettant de diagnostiquer un problème lié au PMTU discovery est l'accès à certains sites (ou certaines pages d'un site) n'aboutissant pas (la page reste blanche) ou les courriels n'arrivant pas dans le client de messagerie.

Si vous rencontrez des problèmes d'accès à certains sites (notamment messagerie ou site intranet via le VPN, Gmail ou Gmail Apps), vous pouvez passer ce paramètre à oui (ip_no_pmtu_disc=1).

Il est possible de forcer une valeur de MTU[4] pour l'interface externe.

Si le champ n'est pas renseigné, la valeur par défaut est utilisée (1500 octets pour un réseau de type Ethernet).

Si l'interface est de type Ethernet et que vous souhaitez forcer une valeur de MTU différente, il faut renseigner le premier champ : Valeur du MTU pour l'interface eth0.

Si l'interface est de type PPPoE et que vous souhaitez forcer une valeur de MTU différente, il faut renseigner le second champ : Valeur du MTU pour l'interface ppp0.

Truc & astuce

Les commandes ping, ip route et tracepath sont utilisées pour ajuster les valeurs.

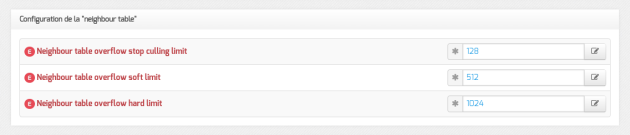

Configuration de la "neighbour table"

Les variables ipv4_neigh_default_gc_thresh1, ipv4_neigh_default_gc_thresh2 et ipv4_neigh_default_gc_thresh3 servent à gérer la façon dont la table ARP évolue :

- gc_thresh1 : seuil en-deçà duquel aucun recyclage des entrées de la table qui ne sont plus utilisées n'est effectué ;

- gc_thresh2 : seuil qui, s'il est dépassé depuis un certain temps (5 secondes par défaut), déclenche le recyclage des entrées de la table qui ne sont plus utilisées ;

- gc_thresh3 : seuil au-delà duquel le recyclage est immédiatement déclenché pour contenir la taille de la table.

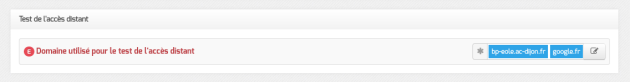

Test de l'accès distant

Cette variable permet de définir le ou les domaines qui sont utilisés lorsque le module EOLE a besoin de tester son accès à Internet.

En pratique, seul l'accès au premier domaine déclaré est testé sauf dans le cas où il n'est pas accessible.

Les domaines définis sont utilisés dans les outils diagnose et dans l'agent Zéphir.