Groupe de machine : Filtrage par machine ou par groupe de machine

Présentation

Le module Amon propose de gérer des groupes de machine par plage d'adresse IP.

En ajoutant une référence à ce groupe, il est possible :

- de lui interdire l'accès au réseau ;

- de lui interdire la navigation web seulement ;

- de lui autoriser la navigation web selon des horaires ;

- de lui associer une politique de filtrage web spécifique (non fonctionnel avec l'authentification proxy Cntlm).

Complément

Les informations liées aux groupes de machine sont stockées dans :

/usr/share/ead2/backend/tmp/ipset_group<num_instance>.txt

Les éventuelles plages horaires associées sont dans :

/usr/share/ead2/backend/tmp/ipset_schedules<num_instance>.pickle

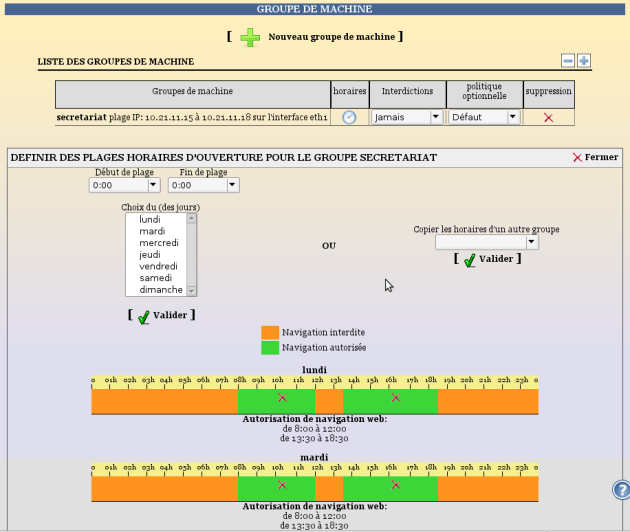

Créer un groupe de machine

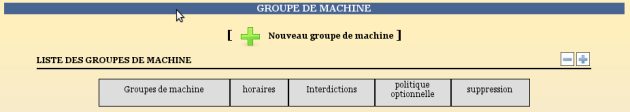

Pour configurer un groupe de machine de la zone 1, aller dans Filtre web 1 / Groupe de machine.

Cliquer sur Nouveau groupe de machine et un formulaire de création apparaît.

Remplir :

- nom pour le groupe de machine ( sans accents ni caractères spéciaux ) ;

- donner l'adresse IP de début de plage ;

- donner l'adresse IP de fin de plage ;

- si plusieurs interfaces réseau sont associés à cette zone, il vous demandera le nom de l'interface ;

- valider.

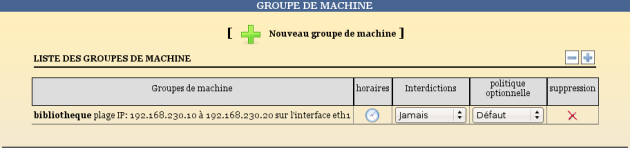

Le groupe de machine est dans la liste et peut être géré.

Remarque

S'il ne vous est pas possible de choisir l'interface de votre groupe lors de sa création, c'est qu'une seule interface du pare-feu est associée à cette zone.

À partir de la version 2.5.2 d'EOLE, il n'est plus obligatoire que la plage d'adresse du groupe soit de classe C.

Un trop grand nombre d'adresses dans un groupe peut entraîner une baisse de performance.

Limiter l'accès réseau

Dans la colonne Interdictions, il est possible de choisir parmi :

Jamais: permet de ne jamais interdire l'accès au web ;Le web tout le temps: permet d'interdire la navigation web tout le temps.L'accès au proxy, sur le port 3128 et selon la configuration, sur les ports du second proxy (3129 par défaut) et de Cntlm (3127 par défaut) est bloqué pour les plages d'IP stockées dans des ipset.

À partir de la version 2.6.1 d'EOLE, la navigation sans proxy ne subit pas de restrictions particulières, elle s'effectue donc avec les règles déjà en place sur le module (par défaut : affichage d'une page d'erreur indiquant que le proxy n'est pas configuré).

Le web selon des horaires: permet d'interdire la navigation web selon des horaires sont à définir au préalable (utilise les mêmes règles queLe web tout le tempsmais avec des plages horaires) ;Toute activité réseau: permet d'interdire toute activité réseau (toutes les requêtes issues des plages d'adresse IP stockées dans des ipset sont rejetées par des règles iptables).

Le filtrage et les restrictions basées sur des plages horaires sont appliquées par l'utilisation du module time du logiciel iptables.

iptables interprète les dates en UTC[1], il y a donc un décalage normal entre ce qui est saisi dans l'interface et les informations renvoyées par la commande iptables-save.

ExempleInterdire le groupe de navigation web

Dans la colonne Interdictions, choisir Le web tout le temps.

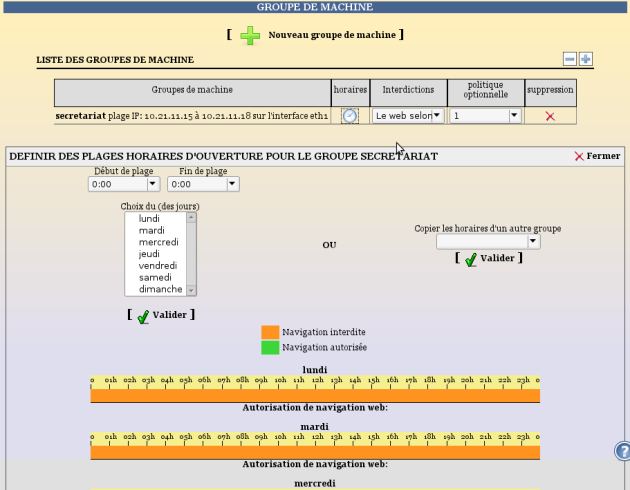

Si vous désirez faire une interdiction de navigation selon des horaires, il faut :

- configurer des horaires ;

- appliquer l'interdiction.

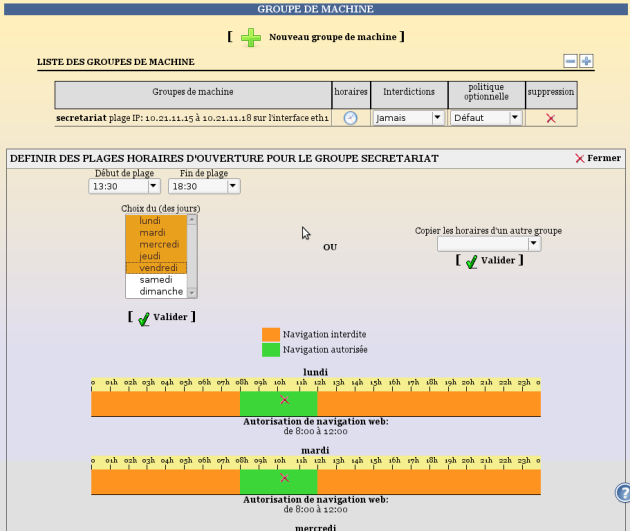

ExempleConfiguration des horaires

Dans la colonne Interdictions, choisir Le web selon horaires.

Cliquer sur l'horloge, la gestion des horaires apparaît.

- choisir la plage horaire d'autorisation ;

- choisir les jours d'applications ;

- valider.

Les plages horaires définies s'affichent (la croix permet de supprimer la plage).

Remarque

Sans plage horaire définie, la navigation web est interdite tout le temps

La modification des plages horaires est dynamique.

Si le groupe de machine est interdit de navigation web selon horaires, il est possible de modifier les plages horaires.

Il est aussi possible de copier les horaires depuis un autre groupe de machine.

- choisir le groupe dans la liste ;

- valider.

ExempleInterdire l'accès au réseau

Pour interdire tout accès réseau à notre groupe de machine, dans la colonne Interdictions, choisir Toute activité réseau.

Spécifier une politique de filtrage

Il est possible d'associer une ou plusieurs politiques de filtrage à un groupe de machine. Elles proviennent du logiciel de filtrage e2guardian et sont associées aux plages d'adresses IP grâce à la fonctionnalité ipgroups du plugin d'authentification ip intégré à ce logiciel.

Pour associer une politique de filtrage, choisir la politique dans la colonne politique optionnelle.

Certaines politiques de filtrage sont fixes :

- modérateur ;

- interdits ;

- mode liste blanche.

D'autres sont configurables :

- Défaut ;

- 1 ;

- 2 ;

- 3 ;

- 4.

Attention

Le mode modérateur n'est pas compatible avec l'authentification NTLM : #19351.

ComplémentCorrespondance entre numéro de politique et mode de fonctionnement

Pour chaque instance de e2guardian, 8 politiques sont pré-définies par les fichiers guardianfX.conf :

- politique n°1 : politique par défaut (

politiquedefaut) ; - politique n°2 : utilisateur modérateur (

groupmoderateurs) ; - politique n°3 : utilisateur interdit (

groupinterdits) ; - politique n°4 : utilisateur en mode liste blanche (

grouplisteblanche) ; - politique n°5 : politique de filtrage personnalisée n°1 (

politique1) ; - politique n°6 : politique de filtrage personnalisée n°2 (

politique2) ; - politique n°7 : politique de filtrage personnalisée n°3 (

politique3) ; - politique n°8 : politique de filtrage personnalisée n°4 (

politique4).

Supprimer un groupe de machine

Pour supprimer un groupe de machine, cliquez sur la croix en face de votre groupe de machine.