Onglet Interface-1

- Configuration de l'interface

- Administration à distance

- Configuration des alias sur l'interface

- Configuration des VLAN sur l'interface

- Configuration DNS sur l'interface

- Configuration des zones de filtrage

- Adresse IP pour le proxy

- Adresse IP pour le serveur de fichiers

- Accès au backend EAD

- Configuration de la détection automatique du proxy

L'onglet Interface-1 permet de configurer le réseau local de la structure.

Attention

Le module AmonEcole nécessite 3 adresses IP distinctes sur ce réseau.

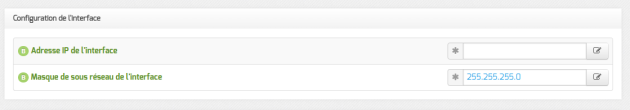

Configuration de l'interface

L'adresse saisie sera celle du module AmonEcole pour le réseau local de la structure.

Truc & astuceServices du réseau local à configurer avec cette adresse

- passerelle par défaut ;

- serveur SMTP ;

- serveur LDAP.

En mode expert quelques variables supplémentaires sont disponibles.

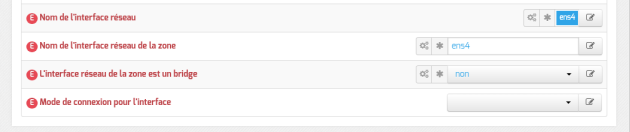

Nom de l'interface réseau

À partir de la version EOLE 2.6, afin de respecter la convention Consistent Network Device Naming[1], le nom de l'interface réseau proposé dans l'interface de configuration du module correspond à son emplacement physique.

L'ordre de chargement des cartes réseau n'est donc plus susceptible d'être modifié en cas de changement matériel, contrairement aux versions précédentes qui utilisaient les adresses MAC[2] des cartes pour les identifier.

De ce fait, l'ancien fichier de configuration /etc/udev/rules.d/70-persistent-net.rules n'existe plus.

Truc & astuce

Ajouter des interfaces physiques supplémentaires à la variable Nom de l'interface réseau permet d’activer l’agrégation de liens Ethernet[3].

Remarque

Afin de sécuriser la mise à jour depuis la version 2.5.2 d'EOLE, l'ancienne politique de nommage des interfaces est conservée lorsque la procédure Upgrade-Auto est utilisée.

Complément

Les noms réels des interfaces sont visibles dans le répertoire /sys/class/net/ :

# ls -d /sys/class/net/*

/sys/class/net/ens4 /sys/class/net/lo

Les interfaces gérées par EOLE sont enregistrées dans le fichier spécial : /var/lib/eole/config/persistent-net.cfg.

Nom de l'interface réseau de la zone

Ce champ permet de personnaliser le nom de l'interface logique associée à l'interface physique pour cette zone.

L'interface réseau de la zone est un bridge

S'il existe un pont sur l'interface il est possible d'appliquer la configuration sur celui-ci en passant L'interface réseau de la zone est un bridge à oui. Il faut également saisir le nom du pont dans le champ Nom de l'interface réseau de la zone.

Attention

L'option ne crée pas le pont sur l'interface.

Mode de connexion pour l'interface

Le paramètre nommé Mode de connexion pour l'interface pour l'interface-0 et nommé Mode de connexion pour l'interface interne-x pour les autres interfaces permet de forcer les propriétés de la carte réseau.

Par défaut, toutes les interfaces sont en mode auto négociation.

Ces paramètres ne devraient être modifiés que s'il y a un problème de négociation entre un élément actif et une des cartes réseau, tous les équipements modernes gérant normalement l'auto-négociation.

Liste des valeurs possibles :

speed 100 duplex full autoneg off: permet de forcer la vitesse à 100Mbits/s en full duplex sans chercher à négocier avec l'élément actif en face ;

autoneg on: active l'auto-négociation (mode par défaut) :

speed 10 duplex half autoneg off: permet de forcer la vitesse à 10Mbits/s en half duplex et désactiver l'auto-négociation ;

speed 1000 duplex full autoneg off: permet de forcer la vitesse à 1Gbits/s en full duplex et désactiver l'auto-négociation.

Complément

Plus d'informations : http://fr.wikipedia.org/wiki/Auto-négociation_(ethernet).

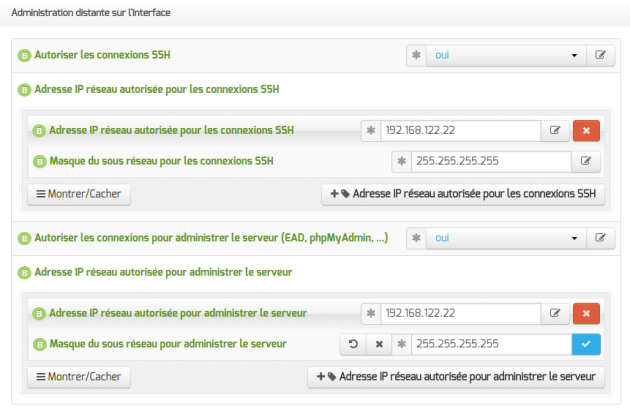

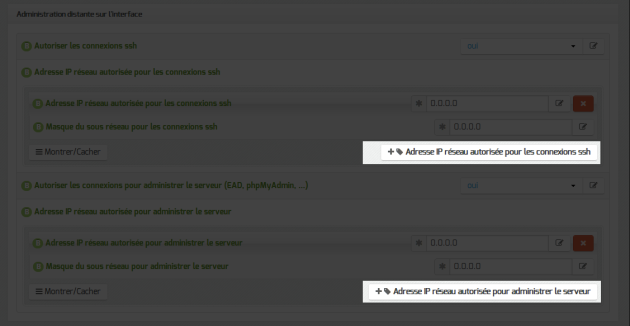

Administration à distance

Par défaut les accès SSH[4] et aux différentes interfaces d'administration (EAD, phpMyAdmin, CUPS, ARV... selon le module) sont bloqués.

Pour chaque interface réseau activée (onglets Interface-n), il est possible d'autoriser des adresses IP ou des adresses réseau à se connecter.

Les adresses autorisées à se connecter via SSH sont indépendantes de celles configurées pour accéder aux interfaces d'administration.

Il est possible d'autoriser plusieurs adresses en cliquant sur Adresse IP réseau autorisée pour….

Truc & astuce

Le masque réseau d'une station isolée est 255.255.255.255.

Dans le cadre de test sur un module l'utilisation de la valeur 0.0.0.0 dans les champs Adresse IP réseau autorisée pour les connexions SSH et Masque du sous réseau pour les connexions SSH autorise les connexions SSH depuis n'importe quelle adresse IP.

Truc & astuce

La commande suivante permet d'observer les connexions SSH arrivant sur un serveur EOLE : tcpdump -nni $(CreoleGet nom_carte_eth0) port 22

Complément

Des restrictions supplémentaires au niveau des connexions SSH sont disponibles dans l'onglet Sshd en mode expert.

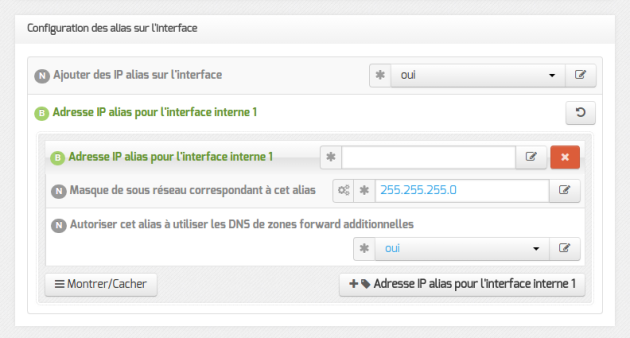

Configuration des alias sur l'interface

EOLE supporte les alias sur les cartes réseau. Définir des alias IP consiste à affecter plus d'une adresse IP à une interface.

Pour cela, il faut activer le support des alias (Ajouter des IP alias sur l'interface à oui) et configurer l'adresse IP et le masque de sous-réseau.

La variable Autoriser cet alias à utiliser les DNS de zones forward additionnelles permet d'autoriser le réseau de cet alias à résoudre les noms d'hôte des domaines déclarés dans la section Forward de zone DNS de l'onglet Zones-dns.

Truc & astuce

Il est possible d'ajouter d'autres adresses IP alias sur l'interface en cliquant sur le bouton + Adresse IP alias pour l'interface n.

Remarque

Si le support du RVP est activé une option supplémentaire est disponible :

Autoriser cet alias à utiliser les DNS de Forward RVP/AGRIATES: Si le service RVP est activé (ongletServices) et que le serveur est membre du réseau AGRIATES (ongletRvp) la variable est disponible pour autoriser ou non cet alias à utiliser les DNS noms d'hôte de la zone AGRIATES.

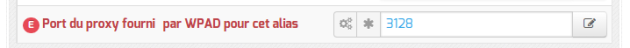

Remarque

Par défaut, le port du proxy est défini à 3128 mais si le proxy NTLM est activé sur cette interface, il passe à 3127.

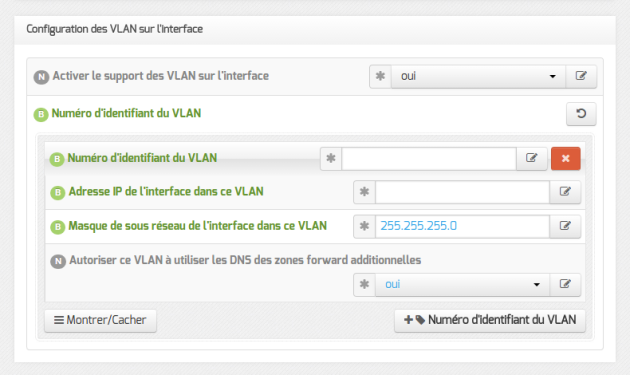

Configuration des VLAN sur l'interface

Il est possible de configurer des VLAN[5] (réseau local virtuel) sur une interface déterminée du module.

Pour cela, il faut activer le support des VLAN (Activer le support des VLAN sur l'interface à oui) puis ajouter un VLAN à l'aide du bouton + Numéro d'identifiant du VLAN et configurer l'ensemble des paramètres obligatoires :

le numéro du VLAN ;

l'adresse IP de l'interface dans ce VLAN ;

le masque de sous réseau de l'interface dans ce VLAN.

La variable Autoriser ce VLAN à utiliser les DNS des zones forward additionnelles permet d'autoriser le réseau de ce VLAN à résoudre les noms d'hôte des domaines déclarés dans la section Forward de zone DNS de l'onglet Zones-dns.

Truc & astuce

Il est possible d'ajouter d'autres VLAN sur l'interface en cliquant sur le bouton + Numéro d'identifiant du VLAN.

Remarque

Si le support du RVP est activé une option supplémentaire est disponible :

Autoriser ce VLAN à utiliser les DNS de Forward RVP/AGRIATES: Si le service RVP est activé (ongletServices) et que le serveur est membre du réseau AGRIATES (ongletRvp) la variable est disponible pour autoriser ou non ce VLAN à utiliser les DNS noms d'hôte de la zone AGRIATES.

Remarque

Par défaut, le port du proxy est défini à 3128 mais si le proxy NTLM est activé sur cette interface, il passe à 3127.

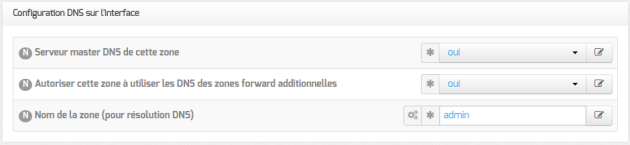

Configuration DNS sur l'interface

Il est possible d'ajuster les paramètres du serveur DNS pour chaque interface réseau sauf pour l'interface 0.

Serveur master DNS de cette zone: sert à activer le DNS sur l'interface.Autoriser cette zone à utiliser les DNS des zones forward additionnelles: permet d'autoriser les machines de cette zone à résoudre les noms d'hôte des domaines déclarés dans la sectionForward de zone DNSde l'ongletZones-dns.Nom de la zone (pour résolution DNS): entrée DNS correspondant à l'adresse IP de l'interface. Le nom (par défaut admin pour l'interface 1) doit être différent pour chacune des interfaces.

Si le support du RVP est activé une option supplémentaire est disponible :

Autoriser cette zone à utiliser les DNS de Forward RVP/AGRIATES: Si le service RVP est activé (ongletServices) et que le serveur est membre du réseau AGRIATES (ongletRvp) la variable est disponible pour autoriser ou non les machines du réseau à résoudre les noms d'hôte de la zone AGRIATES.

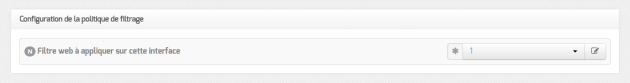

Configuration des zones de filtrage

La solution de filtrage permet de différencier 2 zones, ce qui permet de dissocier 2 politiques de filtrage majeures et distinctes comme par exemple une zone réseau administratif et une zone réseau pédagogique.

Il faut choisir à quelle zone appartient une interface. Cela s'effectue dans la configuration de chaque interface réseau en sélectionnant le numéro de la zone souhaité dans le champ Filtre Web à appliquer à cette interface.

Remarque

Les zones Filtre web 1 et Filtre web 2 correspondent chacun à une instance du logiciel de filtrage. La configuration de chacune des instances s'effectue dans l'onglet Filtrage web.

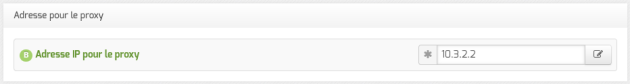

Adresse IP pour le proxy

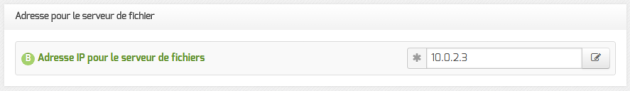

Adresse IP pour le serveur de fichiers

Truc & astuceServices du réseau local à configurer avec cette adresse

- serveur de fichiers ;

- serveur Wins ;

- serveur de gestion des "clients Scribe" ;

- serveur d'impression (si activé) ;

- serveur DHCP (si activé).

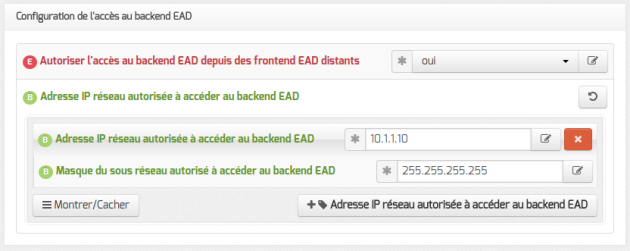

Accès au backend EAD

Remarque

Si le pare-feu est désactivé (mode expert dans l'onglet Réseau avancé), ces autorisations ne sont plus visibles et l'accès est autorisé à tous les frontend depuis toutes les interfaces.

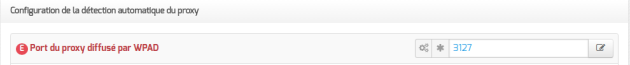

Configuration de la détection automatique du proxy

Remarque

Par défaut, le port du proxy est défini à 3128 mais si le proxy NTLM est activé sur cette interface, il passe à 3127.