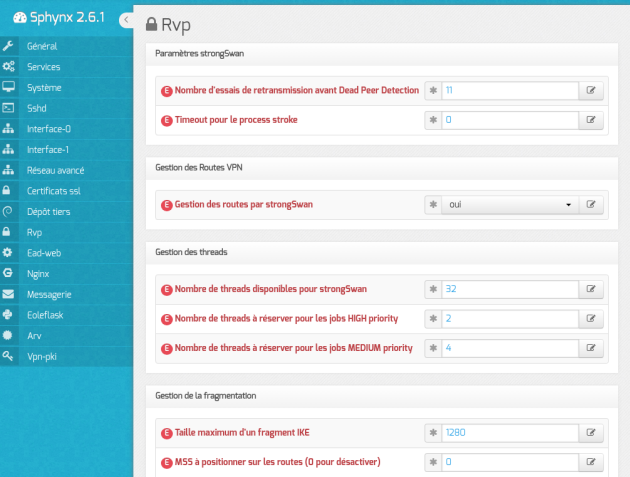

Onglet Rvp : Mettre en place le réseau virtuel privé

Sphynx-ARV et Sphynx distant

Un module Sphynx peut être dédié ou non à la gestion des configurations RVP :

- un module Sphynx dédié à la gestion des configurations RVP avec ARV est appelé Sphynx-ARV ;

- un module Sphynx dont la configuration RVP est gérée par un autre module (Sphynx-ARV) est appelé Sphynx distant.

Sur un serveur Sphynx distant la mise en place du RVP se fera comme sur un serveur Amon.

Configuration des tunnels

Attention

Le mode VPN database n'est plus supporté et n'est plus disponible à partir de la version 2.5.2 du module Sphynx. La configuration des tunnels s'effectue d'office en mode fichier plat.

Un serveur Sphynx en mode fichier plat continuera à communiquer avec des serveurs distants configurés en mode database. La transition pourra se faire progressivement.

Attention

À l'occasion de la mise en place d'un nouveau tunnel avec un serveur Amon ou Sphynx dans une version d'EOLE inférieur à 2.5, il faudra impérativement configurer le serveur distant en mode database à non.

Paramètres propres au mode expert

Le mode Expert permet de personnaliser le fonctionnement de strongSwan[1].

Forcer l'encapsulation (Détection NAT), si la valeur est à oui, cela force la socket UDP/4500 pour l'établissement des connexions. Si la valeur est à non, le socket est fixé à UDP/500 sauf s'il y a détection de NAT (UDP/4500).

Autoriser le changement d'adresse IP d'une extrémité de connexion (MOBIKE IKEv2 extension - RFC 4555) permet à une extrémité de changer d'adresse IP pour une connexion donnée. Dans ce cas, la connexion se fera toujours sur UDP/4500.

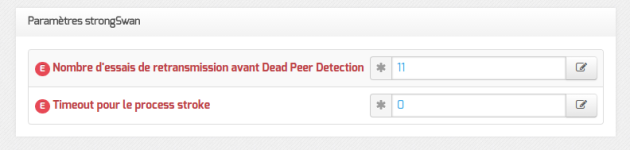

Paramètres strongSwan

Remarque

La variable Configuration des tunnels en mode database n'est plus disponible dans la version 2.5 d'EOLE, ce mode a été supprimé au profit du mode fichier plat.

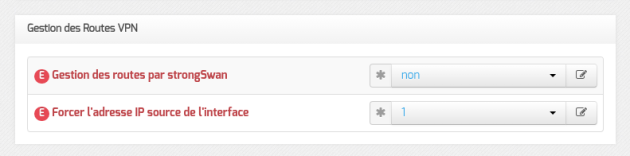

Gestion des Routes VPN

Gestion des routes par strongSwan permet si la valeur est passée à non de faire gérer la mise en place des routes concernant les tunnels par un script.

Exemple, dans notre cas et sur le module Amon uniquement :

/etc/ipsec.d/ipsec_updown

Forcer l'adresse IP source de l'interface permet de forcer l'adresse IP que le serveur utilisera pour entrer dans les tunnels. Cette option est utilisée sur les serveur Amon afin d'éviter qu'ils utilisent aléatoirement l'adresse IP de l'une de ses interfaces lorsqu'ils passent dans un tunnel.

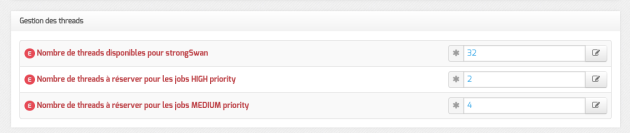

Gestion des threads

Nombre de threads disponibles pour strongSwan permet d'allouer un nombre de fils d'exécution maximum pour ses différentes tâches. Une valeur trop petite peut entraîner des mises en file d'attente importantes.

Nombre de threads à réserver pour les jobs HIGH priority réserve une nombre de fils d'exécution minimum pour les tâches HIGH priority (ipsec stroke et DPD). La valeur 1 ou 2 maximum est idéale.

Nombre de threads à réserver pour les jobs MEDIUM priority réserve une nombre de fils d'exécution minimum pour les tâches MEDIUM priority (Initialisation de connexion entre autres).

Gestion de la fragmentation

Taille maximum d'un fragment IKE : valeur utilisée par strongSwan si la configuration IPSec est générée dans ARV avec l'activation de la fragmentation IKE ;

MSS à positionner sur les routes (0 pour désactiver) : valeur MSS[2] à positionner sur les routes (indépendant de la fragmentation IKE) ;

MTU à positionner sur les routes (0 pour désactiver) : valeur MTU[3] à positionner sur les routes (indépendant de la fragmentation IKE).

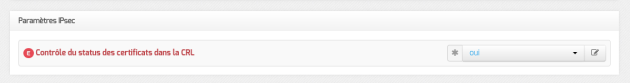

Paramètres IPsec

Contrôle du status des certificats dans la CRL : active ou non la vérification de la validité d'un certificat dans la liste de révocation (CRL[4]) ;

Forcer l'encapsulation (Détection NAT) :

- UDP/500 si valeur est à

nonet qu'il n'y a pas de NAT détecté ; - UDP/4500 si valeur à

nonet qu'il y a du NAT détecté ou si valeur àoui.

Autoriser le changement d'adresse IP d'une extrémité de connexion :

- UDP/500 si valeur est à

non; - UDP/4500 si valeur est à

oui.

Application de la configuration et gestion du RVP

Application de la configuration RVP sur un module Sphynx-ARV

L'application de la configuration RVP se fait au moment de leur génération avec l'application ARV.

Activation du RVP sur un module Sphynx distant

Pour activer un RVP sur un module Sphynx distant déjà instancié, il faut lancer en tant qu'utilisateur root la commande active_rvp init.

Au lancement de la commande active_rvp init, le choix 1.Manuel ou 2.Zéphir est proposé.

- Le choix 1 permet de prendre en compte la configuration RVP présente sur une clé USB.

- Le choix 2 active la configuration RVP présente sur le serveur Zéphir. Cela suppose que le serveur est déjà enregistré sur Zéphir. Il sera demandé un utilisateur et mot de passe Zéphir et l'identifiant Zéphir du serveur Sphynx.

Dans les deux cas, le code secret de la clé privée est demandée. Si le code secret est correct le RVP est configuré pour cette machine.

Remarque

Les tunnels déjà mis en place sur un module Sphynx distant ne sont pas coupés lors de l'utilisation de la commande active_rvp init.

Suppression du RVP

Pour supprimer un RVP, il faut lancer en tant qu'utilisateur root la commande active_rvp delete.