Création des tunnels

Création du lien sécurisé

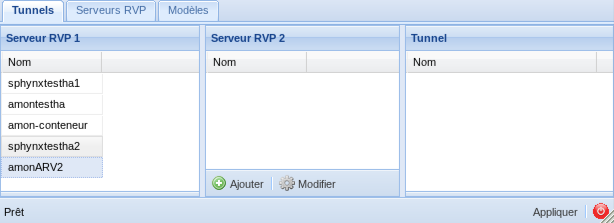

La création de tunnels est possible entre deux serveurs RVP de même type (entre deux modules Amon ou deux modules Sphynx) sauf Raodwarrior. La création des tunnels s'effectue dans l'onglet Tunnels de la fenêtre principale de l'application web.

Pour pouvoir ajouter un tunnel entre deux réseaux locaux, il faut déjà créer un lien sécurisé entre deux serveurs RVP. Sélectionner le serveur RVP 1. Puis cliquer sur le bouton Ajouter de la colonne Serveur RVP 2.

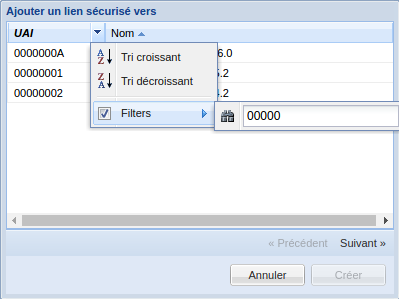

Choisir ensuite le serveur RVP 2 dans la vue suivante :

La vue permet de faire un filtrage sur l'UAI et sur le nom.

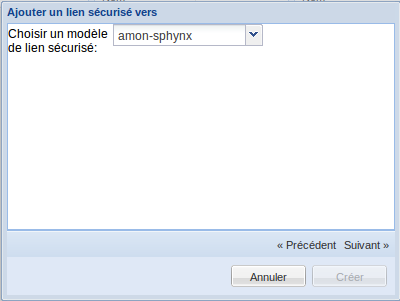

Une fois les deux serveurs RVP sélectionnés, choisir le modèle de lien sécurisé voulu :

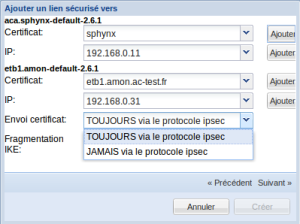

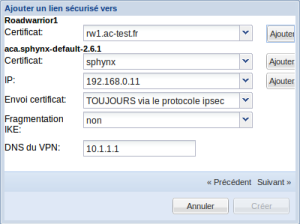

Renseigner les informations nécessaires concernant les deux serveurs RVP ainsi que les options de connexion :

Si besoin, ajouter l'adresse IP et/ou un certificat d'un des deux serveurs RVP.

L'adresse IP publique est obligatoire sur les serveurs de type Sphynx et Etablissement. Elle concerne à l'interface extérieure du module Amon (interface 0). Elle est inutile sur les postes nomades de type Roadwarrior puisqu'elle n'est pas connue d'avance et peut être différente à chaque connexion.

Si le routeur est en mode bridge, il faut spécifier l'adresse IP attribuée à l'interface 0 dans la zone IP publique et rien dans la zone IP privée.

Si votre routeur est en NAT, dans la zone IP publique, il faut spécifier l'adresse IP extérieure du routeur et dans la zone IP privée, l'adresse IP interface 0 du module Amon.

La méthode d'envoi du certificat pour la connexion choisie est celle du modèle utilisé. Il est possible de personnaliser chaque connexion différemment du modèle utilisé.

L'activation de la fragmentation IKE pour la connexion choisie est celle du modèle utilisé. Il est possible de personnaliser chaque connexion différemment du modèle utilisé.

Il est possible d'activer la fragmentation IKE dans les modèles de liens et dans les liens sécurisés.

Il faudra veiller à adapter la taille du fragment IKE dans l'interface de configuration du module en fonction de l'infrastructure réseau.

L'option JAMAIS envoyer le certificat via le protocole IPsec permet de réduire la taille des paquets que la fragmentation IKE soit activée ou non.

Dans le cas d'une connexion Roadwarrior, il est nécessaire d'indiquer l'adresse IP du serveur DNS utilisé sur le réseau interne de destination. Si le poste Roadwarrior se connecte au réseau admin d'un serveur Amon, il faudra indiquer ici l'adresse IP DNS du serveur Amon sur le réseau admin.

Remarque

Sur EOLE 2.6, la version de strongSwan disponible supporte la fragmentation de paquets IKEv2.

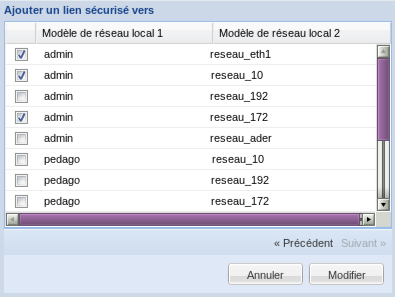

Une fois le lien sécurisé paramétré, cocher les tunnels voulus (prédéfinis dans les modèles de liens et de tunnels).

AttentionGestion des translations

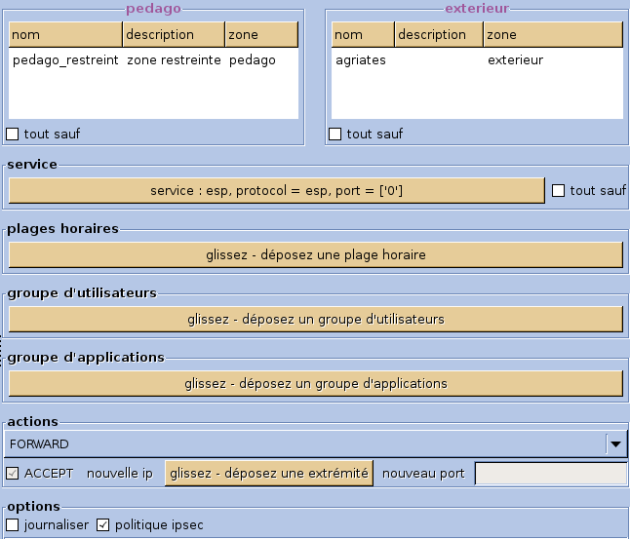

Si un réseau local possède le même adressage sur plusieurs Amon, il ne faut pas créer de tunnel mais utiliser un tunnel existant pour effectuer une translation. ARV n'implémente pas les translations dans un tunnel. Il faudra modifier le modèle ERA.

Par exemple :

Si le réseau de l'interface eth2 est en 172.16.0.0/24 dans tous les établissements. Il sera impossible coté Sphynx d'établir des routes pour le même sous réseau vers plusieurs serveurs Amon. Il faudra donc translater ce réseau depuis le serveur Amon vers un tunnel existant.

On considère que le réseau eth1 (admin) est unique pour chaque serveur Amon.

Il faut ensuite créer dans la zone exterieur les sous réseaux correspondant à l'intranet académique.

Les directives à ajouter dans ERA seront de ce type :

Il faudra ajouter autant de fois ces 2 directives que de réseaux de destination.

Ajout/Suppression d'un tunnel ou suppression de lien sécurisé

Pour supprimer ou modifier (ajout/suppression de tunnels) un lien sécurisé entre deux serveurs RVP, sélectionner le serveur RVP 1 et le serveur RVP 2 et cliquer sur Modifier dans la colonne Serveur RVP 2 puis :

- Modification (ajout/suppression de tunnels) : Sélectionner le lien sécurisé à modifier et cliquer sur

Modifier, cliquer surSuivantet sélectionner ou désélectionner le/les tunnel(s).

- Suppression : Sélectionner le lien sécurisé à supprimer et cliquer sur

Supprimer.