Configuration

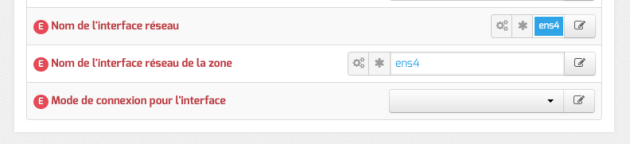

La deuxième des quatre phases

La phase de configuration s'effectue au moyen de l'interface de configuration du module, celle-ci se lance avec la commande

gen_config.Cet outil permet de renseigner et de stocker en un seul fichier (

config.eol) tous les paramètres nécessaires à l'utilisation du serveur dans son environnement (l'adresse IP de la première interface réseau est un exemple de paramètre à renseigner). Ce fichier sera utilisé lors de la phase d'instanciation.Suivant les modules, le nombre de paramètres à renseigner est plus ou moins important.

Cette phase de configuration peut permettre de prendre en compte des paramétrages de fichiers de configuration de produits tels que Squid[1], e2guardian[2], etc.

Configuration généralités

La configuration suit la phase d'installation du serveur.

Il s'agit de collecter et de renseigner les paramètres nécessaires au fonctionnement du serveur.

Les paramètres saisis peuvent être internes au serveur (par exemple le nombre d'interfaces réseau) ou externes (par exemple l'adresse du DNS[3], l'adresse du serveur de temps NTP[4], ...). Cette étape nécessite une bonne connaissance de l'architecture réseau dans laquelle sera installé le serveur.

À condition d'avoir renseigné les valeurs obligatoires vous pouvez enregistrer la configuration pour l'effectuer en plusieurs temps.

On obtient alors un fichier config.eol, dans lequel sont stockées toutes les valeurs saisies.

Remarque

La configuration du module porte aussi bien sur les paramètres propres à EOLE que sur le paramétrage d'applications tierces embarquées dans le module. On retrouve par exemple les paramètres du fichier squid.conf dans l'interface de configuration du module.

Il existe deux modes de configuration :

mode autonome

Le mode autonome est l'utilisation de l'interface de configuration du module pour paramétrer le serveur.

À son lancement, l'interface de configuration du module récupère dans les différents dictionnaires, les variables, leur valeur par défaut et les libellés qui seront affichés dans l'interface.

Après instance ou reconfigure, si votre adresse IP est autorisée pour l'administration du serveur, vous bénéficier d'un accès distant à l'interface de configuration du module au travers d'un navigateur web.

mode Zéphir

Le mode Zéphir consiste à configurer le module au travers de l'application Zéphir depuis le module du même nom. Ce module permet la mise en place d'un serveur de gestion de parc de serveurs EOLE. Par le mécanisme de variante, vous pouvez avoir des configurations pré-définies pour un ensemble de serveurs.

Configuration en mode autonome

La configuration en mode autonome signifie que la configuration est réalisée directement sur le serveur à l'aide de l'interface de configuration du module.

Ce mode est recommandé pour la configuration d'un petit nombre de serveurs.

La méthode autonome permet d'exporter et/ou d'importer le fichier config.eol.

Il est donc possible d'utiliser le fichier config.eol d'un serveur en production pour en instancier un nouveau.

Truc & astuce

En mode autonome le fichier config.eol peut être préparé avant l'installation du serveur et peut être confié à une personne tierce, comme par exemple la personne en charge d'installer le serveur dans l'établissement. Celui-ci n'aura plus qu'à instancier le serveur.

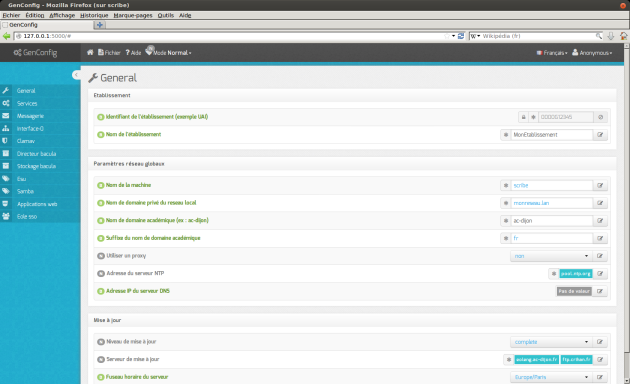

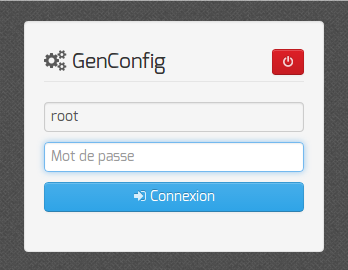

Une fois la commande gen_config lancée, comme indiqué dans la mire, vous devez ouvrir une session avec l'utilisateur root et le mot de passe aléatoire généré à l'installation.

Ce mot de passe sera bien évidement changé lors de l'étape d'instanciation.

L'interface se découpe en quatre zones :

la zone Menu ;

la zone Onglet ;

la zone Formulaire ;

la zone Validation.

Certains onglets sont générés dynamiquement en fonction des éléments activés ou non dans le formulaire.

Les onglets correspondant au mode expert apparaissent si ce dernier est activé.

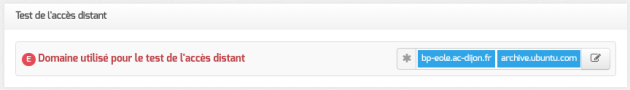

Accès distant

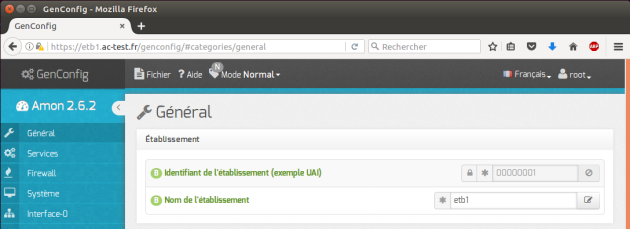

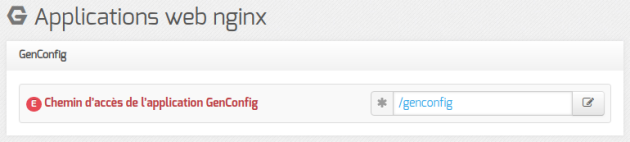

Accès distant via le port 443

Après instance ou reconfigure, l'interface de configuration du module est accessible pour les adresses IP autorisées à administrer le serveur via SSH, depuis un navigateur web en HTTPS à l'adresse suivante :

https://<adresse_serveur>/genconfig/

En fonction des certificats mis en place sur le module, il peut s'avérer nécessaire de les accepter pour accéder à l'interface.

La variable experte Activer l’interface de configuration du module (GenConfig) de l'onglet Services permet de désactiver la publication de l'interface sur le port 443.

Truc & astuce

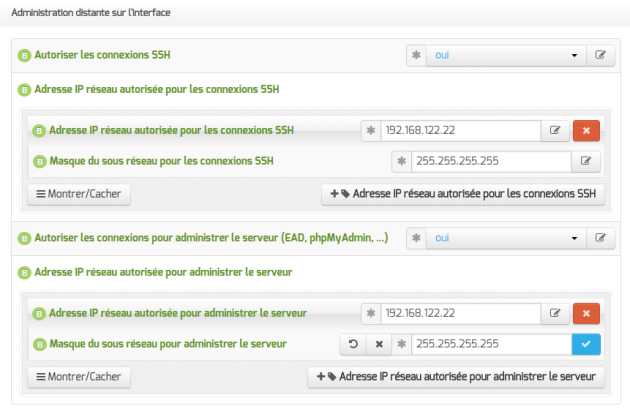

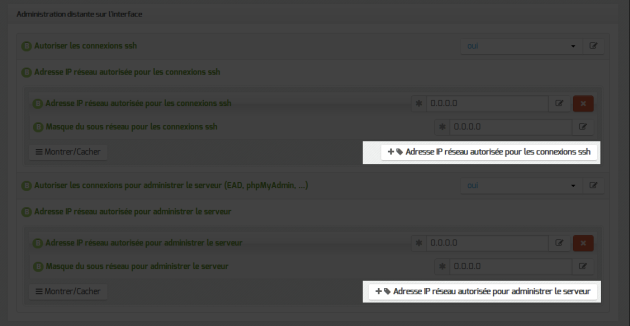

Pour autoriser l'accès distant depuis une ou plusieurs adresses IP, il faut le déclarer explicitement dans l'onglet Interface-n de l'interface de configuration du module en passant la variable Autoriser les connexions SSH à oui.

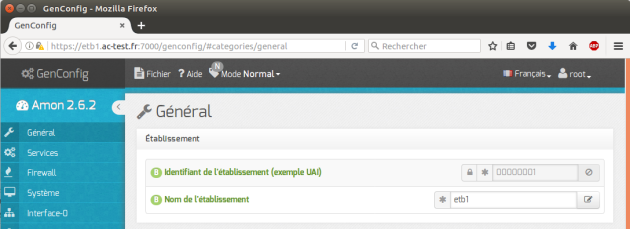

Accès distant via le port historique

Après instance ou reconfigure, l'interface de configuration du module est accessible pour les adresses IP autorisées à administrer le serveur via SSH, depuis un navigateur web en HTTPS à l'adresse suivante :

https://<adresse_serveur>:7000/genconfig/

Ne pas oublier d'utiliser le protocole HTTPS et de préciser le numéro de port 7000.

En fonction des certificats mis en place sur le module, il peut s'avérer nécessaire de les accepter pour accéder à l'interface.

Truc & astuce

Pour autoriser l'accès distant depuis une ou plusieurs adresses IP, il faut le déclarer explicitement dans l'onglet Interface-n de l'interface de configuration du module en passant la variable Autoriser les connexions SSH à oui.

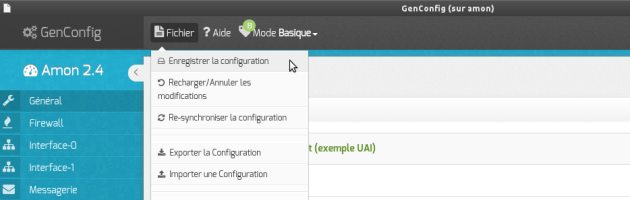

La zone Menu

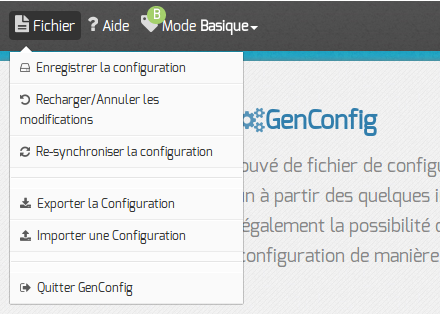

La zone de Menu, en haut de l'interface, propose les items suivants :

Fichier : gestion de la configuration

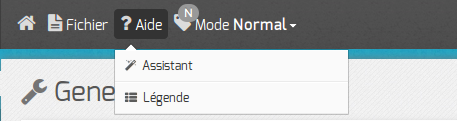

Aide : permet de lancer l'assistant et d'afficher l'aide de l'application

Mode : choix des modes de configuration à activer

Langue : choix de la langue pour l'interface

Session : permet de se déconnecter.

Sous-menu Fichier

Enregistrer la configuration

Recharger/Annuler les modifications

Re-syncroniser la configuration

Exporter la configuration

Importer une configuration

Quitter GenConfig

Enregistrer la configuration permet l'enregistrement du paramétrage dans le fichier config.eol du serveur.

Recharger/Annuler les modifications permet de revenir à l'état initial à l'ouverture.

Re-synchroniser la configuration permet de récupérer les informations stockées en session sur le serveur si une coupure arrivait pendant la configuration.

Exporter la configuration propose le téléchargement du fichier config.eol du serveur.

Importer une configuration permet de téléverser un fichier config.eol sur le serveur.

Sous-menu Aide

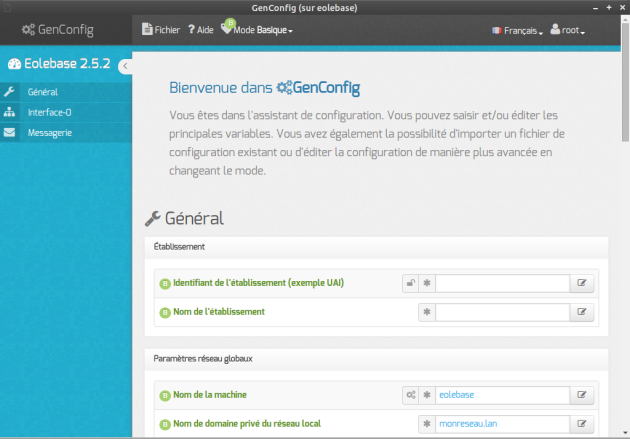

Assistant

Légende

L'assistant bascule l'interface de configuration du module en mode Basique et propose une page synthétique qui récapitule l'essentiel des variables à configurer.

Il est démarré par défaut si aucun fichier de configuration n'a été trouvé.

La légende présente un récapitulatif des différentes icônes que l'on peut rencontrer dans l'interface.

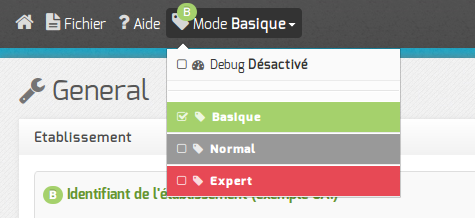

Sous-menu Mode

Debug

Basique

Normal

Expert

Le mode Debug permet d'afficher le nom des variables utilisées dans les dictionnaires (en rouge à droite du libellé). Le mode Debug est cumulable avec chacun des autres modes.

Le mode Basique n'affiche que les onglets et variables indispensables permettant une configuration rapide du module, il est le mode par défaut.

Le mode Normal active les onglets et les variables pour une configuration personnalisée du module.

Le mode Expert active les onglets et les variables pour une configuration avancée.

Ce mode demande une très bonne maîtrise du système GNU/Linux et de ses composants.

Par exemple, pour le module Amon, l'activation du mode expert fait apparaître les onglets Filtrage web, Proxy parent, Squid, Zone-dns, ...).

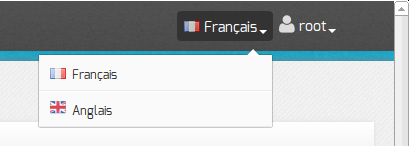

Sous-menu Langue

Français

Anglais

Langue permet de choisir la langue utilisé dans l'interface.

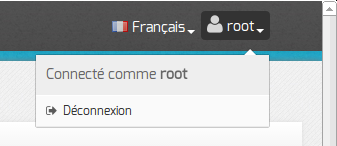

Sous-menu Session

Connecté comme

Déconnexion

Session permet de connaître l'utilisateur courant et de se déconnecter.

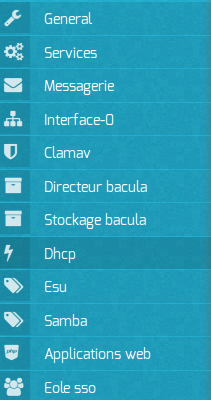

La zone Onglet

La zone Onglet, côté gauche de l'interface, présente des onglets de trois types :

les onglets de base sont systématiquement présents au lancement de l'outil

gen_config;les onglets optionnels s'affichent si un paramètre du formulaire est activé.

Exemple : si dans l'onglet

Servicesle paramètreActiver DHCPest passé àoui, l'ongletDhcps'affiche dynamiquement au même niveau que les onglets de base ;

les onglets experts correspondent essentiellement au paramétrage de fichiers de configuration d'outils spécifiques.

Ils sont disponibles si le mode Expert est activé.

L'onglet en cours est en sous-brillance, dans l'image ci-dessous l'onglet Dhcp est actif.

La zone Formulaire

La zone Formulaire est la partie centrale de l'interface. Elle regroupe les paramètres de l'onglet activé.

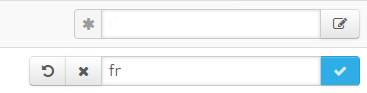

Le bouton Modifier ou un clic dans le champ de saisie permet de modifier la valeur.

La modification de la valeur affiche deux boutons supplémentaires permettant l'annulation des modifications (pictogramme en forme de croix) et l'autre la réinitialisation de la valeur par défaut (pictogramme en forme de flèche tournant dans le sens anti-horaire).

Truc & astuce

La légende de chaque icône se trouve dans l'aide de l'interface : Aide / Légende.

Regroupement des paramètres par bloc

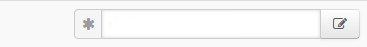

Les variables obligatoires

Les variables obligatoires sont des variables pour lesquelles il est nécessaire de spécifier une valeur, sans quoi il sera impossible d'enregistrer le fichier de configuration.

Les variables obligatoires se distinguent à l'aide du pictogramme en forme d'étoile placé devant le champ.

Les variables des modes basiques, normales et expertes

Le mode détermine l'affiche de variable plus ou moins complexes : basiques, normales ou expertes.

Lorsque l'on passe d'un mode à l'autre, un ensemble de nouvelles variables peuvent apparaître ou disparaître de l'interface.

Ces variables sont identifiables grâce au pictogramme B, N ou E qui précède l'étiquette de la variable.

Un code couleur est également utilisé pour le pictogramme et le libellé :

vert pour basique ;

gris pour normale ;

rouge pour experte.

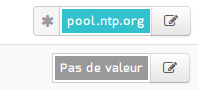

Les variables simples

La valeur des variables simples s'affiche en couleur sur fond blanc :

bleu pour une variable dont la valeur est la valeur par défaut ;

noir pour une variable dont la valeur est modifiée par l'utilisateur et validée ;

gris pour une variable verrouillée (dans le cas d'une ré-édition de la configuration après instanciation du module).

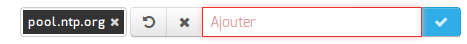

Les variables multiples

Certains paramétrages peuvent accueillir plusieurs valeurs, nous parlons alors de variable multiple.

Les variables multiples se présentent sur fond coloré :

bleu pour une variable dont la valeur est la valeur par défaut ;

noir pour une variable dont la valeur est modifiée par l'utilisateur et validée ;

gris pour une variable sans valeur.

Pour ajouter une valeur, il faut cliquer sur modifier pour faire apparaître le champ de saisie.

Pour supprimer une valeur, il faut d'abord cliquer sur modifier puis sur la croix à droite du champ.

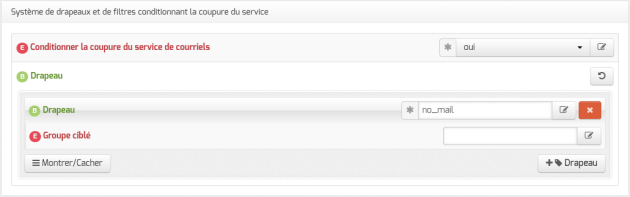

Les variables multiples groupées

Certains groupes de variables réunies au sein d'un même cartouche peuvent accueillir plusieurs valeurs, nous parlons alors de variable multiple groupée.

Les variables multiples groupées se présentent sur fond blanc dont la valeur s'affiche en couleur :

bleu pour une variable dont la valeur est la valeur par défaut ;

noir pour une variable dont la valeur est modifiée par l'utilisateur et validée.

Les variables brouillées

Validation des variables

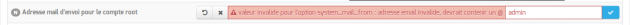

Suivant les variables, il est possible que des validations soient faites.

Si la valeur ne correspond pas aux critères de validation de l'interface de configuration du module, un message d'erreur avertira l'utilisateur.

Il existe de nombreux critères de validation : le type de valeur, leur construction (séparateur), etc.

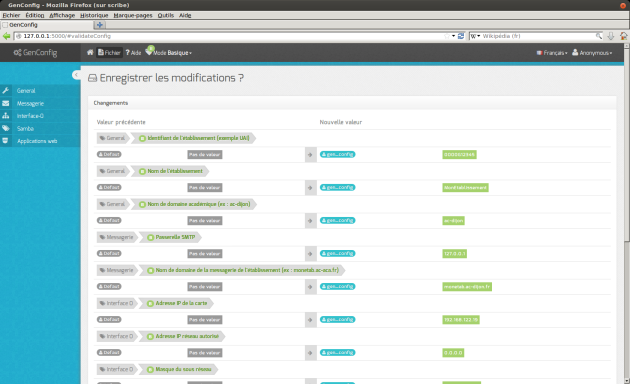

La zone Validation

Cette zone est visible lors de l'enregistrement des modifications. Elle propose un récapitulatif des informations saisies.

Elle affiche également les variables obligatoires qui ne sont pas renseignées.

Lors d'une réédition de la configuration cette zone ne montre que les changements qui ont eu lieu.

Enregistrer la configuration

Truc & astuce

Un fichier config.eol.bak est sauvegardé dans le répertoire /etc/eole/ à la fin de l'instanciation et à la fin de la reconfiguration du serveur.

Cela permet de conserver la dernière configuration fonctionnelle du serveur.

À chaque reconfiguration du serveur un fichier config.eol.bak.1 est généré. Celui-ci est une copie de la configuration fonctionnelle de l'état précédant.

S'il existe une différence entre config.eol et config.eol.bak c'est que la configuration du serveur a été modifiée mais qu'elle n'a pas encore été appliquée.

L'utilisation de la nouvelle interface de configuration du module sur une petite configuration peut poser problème.

Cela se traduit par des erreurs de timeout[6] avec Nginx ou une erreur 504 (méthode not allowed) dans l'interface de configuration du module et [ERROR] WORKER TIMEOUT (pid:XXXX) dans les logs de Gunicorn[7].

Truc & astuce

La valeur de timeout peut être changée à la ligne timeout = '120' dans le fichier de configuration de eoleflask : /etc/eole/flask/eoleflask.conf. Celui-ci n'est pas templatisé et n'est donc pas écrasé en cas de reconfiguration du serveur.

Le changement de valeur doit être suivi d'une relance du service eoleflask :

# CreoleService eoleflask restart

Le mode Debug

Dans la zone de Menu le sous-menu Mode propose le mode Debug.

Les valeurs des variables peuvent être modifiées par différentes applications.

En gris, à droite du nom de la variable, est précisé le nom de l'application et/ou de l'action ayant modifié en dernier sa valeur :

default: valeur par défaut et/ou calculée (n'est jamais enregistrée dans le fichierconfig.eol) ;forced: valeur par défaut enregistrée d'office pour les variables à verrouillage automatique (auto_freeze) ou à enregistrement obligatoire (auto_save) ;gen_config: valeur modifiée par l'interface de configuration du module ;

creoleset: valeur modifiée avec la commandeCreoleSet;zephir: valeur modifiée pour un serveur donné dans l'interface web de Zéphir ;variante: valeur par défaut de la variante Zéphir ;module: valeur par défaut du module dans Zéphir ;import: valeur récupérée depuis un fichier de configuration importé dans l'interface de configuration du module ;zephir_import: valeur récupérée depuis un fichier de configuration importé dans l'interface web de Zéphir ;upgrade: valeur récupérée depuis un fichier de configuration d'une version antérieure d'EOLE ;zephir_upgrade: valeur récupérée depuis un fichier de configuration d'une version antérieure d'EOLE dans l'interface web de Zéphir.

Complément

Cette information est également enregistrée dans le fichier de configuration config.eol du module.

La clé associée à cette valeur est owner :

"numero_etab": {"owner": "gen_config", "val": "0000000A"}

Le mode Debug permet également d’afficher les valeurs des variables verrouillées de type password, dont l’affichage est normalement brouillé.

Lorsque le champ est trop petit par rapport à la valeur, celle-ci est tronquée. L’info-bulle qui s’affiche au survol du champ permet toutefois de prendre connaissance de la valeur complète.

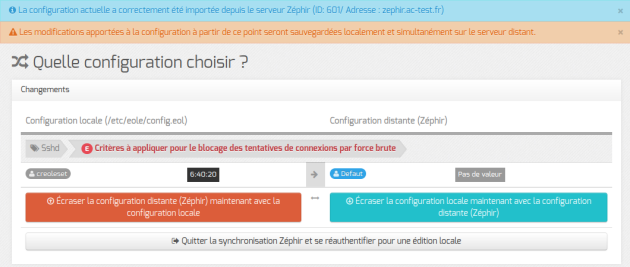

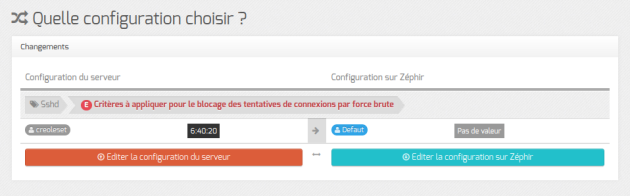

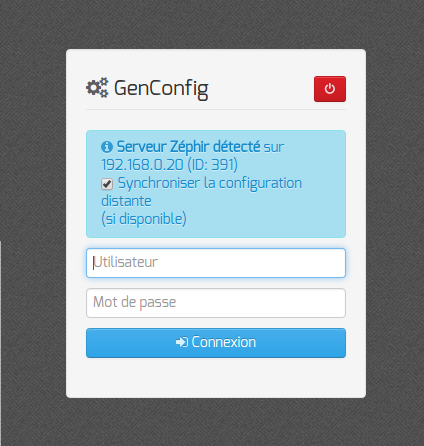

Édition synchronisée avec l'application Zéphir

Lorsque le module est enregistré sur un module Zéphir, il est possible de gérer la configuration en mode synchronisé.

Pour cela, il est nécessaire de se connecter à l’application de configuration du module avec un compte de l’application Zéphir disposant des droits suffisants (Lecture et Configuration et action sur les serveurs). La mire de connexion de l’application de configuration du module propose cette option.

En mode synchronisé, la configuration locale du module est comparée à la configuration associée au module dans l’application Zéphir.

En cas de différence, une page spéciale est affichée avant de pouvoir accéder à la modification de la configuration.

Cette page indique que la configuration a correctement été importée depuis l’application Zéphir en rappelant l’ID associé au module dans cette même application, ainsi que l’adresse du serveur Zéphir interrogé.

Cette page avertit également que le mode synchronisé, activé depuis la mire de connexion, implique que les modifications apportées à la configuration seront appliquées localement et sur l’application Zéphir.

Cette synchronisation interdisant la divergence entre la configuration appliquée localement et la configuration associé au module dans l’application Zéphir, la page propose de choisir quelle version, globalement, doit devenir la nouvelle référence en l’utilisant pour remplacer l’autre.

Les différences sont affichées sous la forme d’un tableau avec l’origine en colonnes et les variables en lignes. Seules les variables dont les valeurs sont différentes localement et dans l’application Zéphir sont affichées.

Sous la colonne de gauche, reprenant les valeurs locales, le bouton rouge permet de remplacer les valeurs de l’application Zéphir par ces valeurs locales.

Symmétriquement, sous la colonne de droite, reprenant les valeurs de l’application Zéphir, le bouton bleu permet de remplacer les valeurs locales par ces valeurs de l’application Zéphir.

Dans le cas très particulier où la synchronisation n’est finalement pas souhaitée, la page des différences permet de se déconnecter et de quitter ainsi le mode synchronisé et donner l’occasion de se connecter avec un compte d’administration local, avant que les configurations, locale et distante, ne soient altérées.

Attention

Les droits attribués aux utilisateurs de l’application Zéphir dissocient la lecture et la sauvegarde de la configuration. Ainsi, le droit Lecture est nécessaire et suffisant pour se connecter en mode synchronisé et afficher la configuration. Par contre il ne permet pas de mettre à jour la configuration associée au module sur l’application Zéphir.

FAQ

- Accéder à l'interface de configuration du module depuis un navigateur web

- Revenir au dernier état fonctionnel du serveur

- Comment modifier la valeur d'une variable verrouillée

- Erreurs de timeout ou erreur 504 avec Nginx

- Interface de configuration en mode console

- Consultation des mots de passe dans l’interface de configuration

Certaines interrogations reviennent souvent et ont déjà trouvées une ou des réponses.

Accéder à l'interface de configuration du module depuis un navigateur web

Je n'arrive pas à accéder à l'interface de configuration du module depuis mon navigateur web.

Truc & astuce

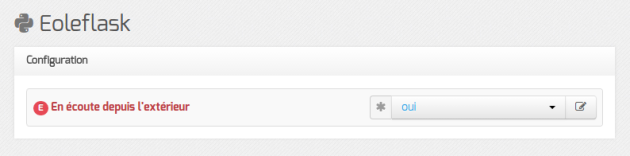

Pour pouvoir accéder à l'interface de configuration du module depuis un navigateur web il faut que les deux pré-requis suivants soient respectés :

activer l'écoute de l'interface sur l'extérieur en passant la variable

En écoute depuis l'extérieuràouidans l'ongletEoleflask.autoriser votre adresse IP pour administrer le serveur dans l'onglet de l'interface réseau concernée.

Après instance ou reconfigure, l'interface de configuration du module est accessible depuis un navigateur web en HTTPS à l'adresse suivante :

https://<adresse_serveur>/genconfig/

ou : https://<adresse_serveur>:7000/genconfig/

Revenir au dernier état fonctionnel du serveur

Un mauvais paramétrage du serveur ne permet plus d'aller au bout de la reconfiguration du module.

Truc & astuce

Un fichier config.eol.bak est sauvegardé dans le répertoire /etc/eole/ à la fin de l'instanciation et à la fin de la reconfiguration du serveur.

Cela permet de conserver la dernière configuration fonctionnelle du serveur.

À chaque reconfiguration du serveur un fichier config.eol.bak.1 est généré. Celui-ci est une copie de la configuration fonctionnelle de l'état précédant.

S'il existe une différence entre config.eol et config.eol.bak c'est que la configuration du serveur a été modifiée mais qu'elle n'a pas encore été appliquée.

Comment modifier la valeur d'une variable verrouillée

Il est vivement recommandé de ne pas éditer manuellement le fichier config.eol pour éviter les erreurs de frappe ou de type de données.

Truc & astuce

Exporter puis importer le fichier de configuration courant permet de passer outre le verrouillage des variables.

Attention

Cette astuce demande une bonne maîtrise des implications que peut avoir le changement d'une valeur verrouillée. Et une valeur n'est jamais verrouillée sans raison.

Par exemple, le changement de l'identifiant de l'établissement ne se répercute pas sur l'annuaire dont le schéma n'est construit qu'une fois au moment de l'instance du serveur.

Exemple

Pour modifier la valeur verrouillée Identifiant de l'établissement :

ouvrir l'interface de configuration du module ;

importer le fichier de configuration courant :

Fichier→Importer une Configuration→/etc/eole/config.eol;modifier la valeur de l'identifiant de l'établissement ;

enregistrer la configuration :

Fichier→Enregistrer la configuration;procéder à une reconfiguration du serveur à l'aide de la commande

reconfigure.

Erreurs de timeout ou erreur 504 avec Nginx

L'utilisation de la nouvelle interface de configuration du module sur une petite configuration peut poser problème.

Cela se traduit par des erreurs de timeout[6] avec Nginx ou une erreur 504 (méthode not allowed) dans l'interface de configuration du module et [ERROR] WORKER TIMEOUT (pid:XXXX) dans les logs de Gunicorn[7].

Truc & astuce

La valeur de timeout peut être changée à la ligne timeout = '120' dans le fichier de configuration de eoleflask : /etc/eole/flask/eoleflask.conf. Celui-ci n'est pas templatisé et n'est donc pas écrasé en cas de reconfiguration du serveur.

Le changement de valeur doit être suivi d'une relance du service eoleflask :

# CreoleService eoleflask restart

Interface de configuration en mode console

Impossible de trouver le mode console de l'interface de configuration du module.

Truc & astuce

Le mode console a été supprimé par contre il est possible :

- d'accéder à distance à l'interface de configuration du module via un navigateur web ;

- d'utiliser la commande CreoleSet pour configurer une variable en ligne de commande.

Consultation des mots de passe dans l’interface de configuration

Sur les versions d'EOLE supérieures à 2.6.0, les valeurs des variables de type password sont masquées lorsque le champ n’est pas en mode édition, donc inaccessibles lorsque le champ est verrouillé.

Truc & astuce

La consultation d’un mot de passe non éditable (stocké dans une variable verrouillée par exemple) est possible en passant en mode Debug. Le mot de passe pouvant malgré tout apparaître tronqué, sa valeur intégrale est accessible dans l’info-bulle qui s’affiche lors du survol du champ.

Configuration en mode Zéphir

La configuration en mode Zéphir permet, au lancement de l'interface de configuration du module à l'aide de la commande gen_config, de faire apparaître un fenêtre d'identification qui permet de s'identifier avec un compte Zéphir. Les modifications apportées dans la configuration locale seront synchronisées avec le serveur Zéphir.

La configuration en mode Zéphir se fait en deux étapes :

configuration :

- soit sur le serveur à enregistrer

- soit sur le serveur Zéphir (utilisation éventuelle de variantes)

enregistrement du serveur et synchronisation de la configuration.

Pré-requis

L'établissement d'appartenance du serveur doit déjà exister dans la base des serveurs.

Attention

La procédure d'enregistrement nécessite d'être en possession du certificat de la CA locale du serveur Zéphir ou d'avoir les droits suffisants pour le récupérer en SSH.

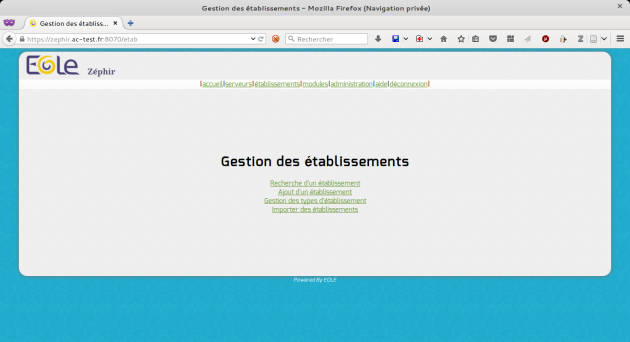

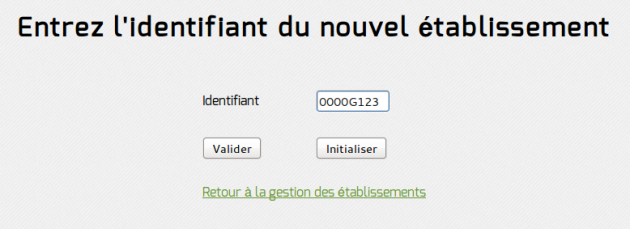

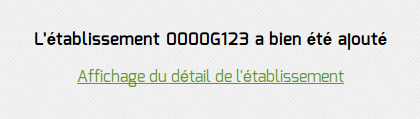

Enregistrement d'un établissement

Attention

Le RNE est la seule information que l'on ne pourra pas modifier. Il faut donc prendre garde à saisir le bon numéro. En cas d'erreur, la seule solution sera de supprimer l'établissement fraîchement créé et le recréer.

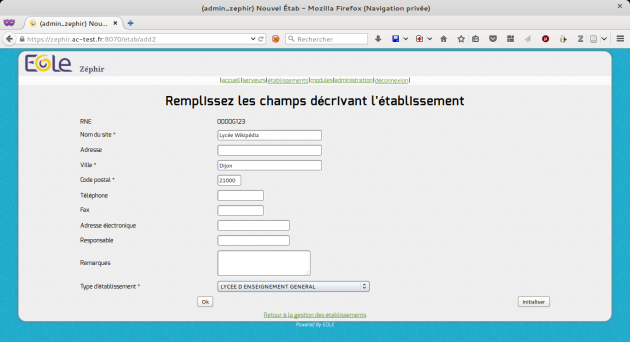

Il faut ensuite renseigner la description de l'établissement (adresse physique, moyens de communication, ...).

Seuls les champs pourvus d'une * sont obligatoires (nom du site, ville, code postal et type d'établissement). Des types d'établissement peuvent être ajoutés dans établissement / Gestion des types d'établissement mais il faut le faire avant d'ajouter un nouvel établissement. Un fois validé avec le bouton OK, l'établissement est créé.

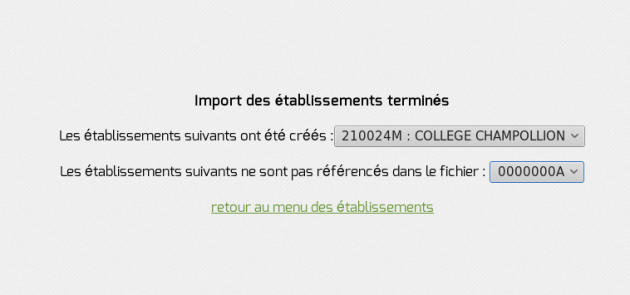

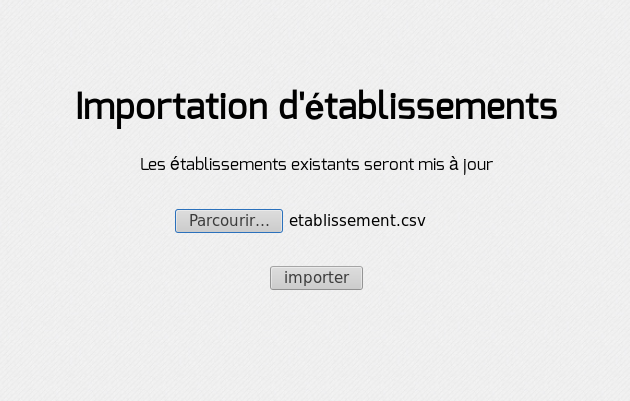

Enregistrement d'un lot d'établissements

Il est possible d'importer un fichier texte comprenant la liste des établissements depuis l'application web Zéphir.

Pour cela il faut cliquer sur le menu établissements et choisir Importer des établissements.

L'importation nécessite un fichier (par exemple extrait de la base de donnée Ramsese[8]) CSV[9] avec comme séparateur un "|".

Les champs suivants sont attendus :

RNE|LIBELLE CODE NATURE|CODE NATURE|LIBELLE ETAB|NOM ETAB|CODE POSTAL|LOCALITE|MAIL|FAX|TEL

Exemple

210024M|CLG|340|COLLEGE|CHAMPOLLION|21000|DIJON|ce.0210024M@ac-dijon.fr|0380732080|0380715585

0210026P|CLG|340|COLLEGE|EPIREY|21000|DIJON|ce.0210026P@ac-dijon.fr|0380732916|0380713554

L'enregistrement d'un serveur

La procédure d'enregistrement est requise pour tous les serveurs à administrer avec Zéphir. Elle permet de créer les données nécessaires dans la base de données et de configurer la transmission sécurisée entre Zéphir et le serveur. L'enregistrement est effectué manuellement sur le module avec la commande enregistrement_zephir.

Attention

Dans le cas d'utilisation de certificats non reconnus par une autorité de certification la procédure d'enregistrement nécessite d'être en possession du certificat de la CA locale du serveur Zéphir ou d'avoir les droits suffisants pour le récupérer en SSH.

Configuration minimale du réseau

Si le réseau n'est pas paramétré sur le module il est possible d'appeler manuellement le script network_zephir pour une mise en place rapide.

root@eolebase:~# network_zephir

interface connectée sur l'extérieur (ens4 par défaut) :

adresse_ip ens4 : 192.168.240.100

masque de réseau pour ens4 : 255.255.255.0

adresse de la passerelle : 192.168.240.254

adresse du serveur DNS (ou rien) : 192.168.240.1

root@scribe:~#

Attention

Si le réseau n'est pas paramétré sur le module à enregistrer et que vous n'avez pas appelé manuellement le script network_zephir, sa configuration vous sera proposée par le script enregistrement_zephir :

voulez-vous établir une configuration réseau minimale (O/N), répondre oui à la question ;

Truc & astuce

Si une configuration réseau particulière est nécessaire au moment de l'enregistrement, exécuter la commande enregistrement_zephir avec l'option --force.

Déroulement de l'enregistrement

lancer la procédure d'enregistrement à l'aide de la commande

enregistrement_zephir;saisir l'adresse du serveur Zéphir, ainsi qu'un nom d'utilisateur et un mot de passe autorisé en écriture dans l'application web Zéphir ;

dans le cas d'utilisation de certificats non reconnus par une autorité de certification, il faut, pour procéder à l'enregistrement d'un serveur, copier le certificat de la CA locale du serveur Zéphir

/etc/ssl/certs/ca_local.crtsur la machine à enregistrer dans le répertoire/usr/local/share/ca-certificates/et mettre à jour les certificats sur la machine locale à l'aide de la commandeupdate-ca-certificates;relancer la procédure d'enregistrement avec la commande

enregistrement_zephir;si le serveur n'a pas été pré-créé sur le serveur Zéphir, répondre

ouià la questionCréer le serveur dans la base Zéphir ?;saisir le numéro RNE qui doit au préalable exister dans l'application Zéphir ;

saisir le libellé du serveur ;

répondre aux diverses questions sur le matériel ;

répondre aux diverses questions sur l'installateur ;

choisir un module et une variante dans les listes proposées ;

synchronisation de la configuration :

si la configuration a été faite en mode autonome sur le module à enregistrer choisir

Sauver la configuration actuelle sur Zephirsi la configuration a été réalisé sur le serveur Zéphir choisir

Récupérer les fichiers de variante sur Zéphir

un message indiquera que la configuration est bien sauvegardée et que les communications avec Zéphir sont configurées. Dans le cas où des paramètres du serveur ne seraient pas renseignés (paramètres provenant d'une variante), un message vous préviendra que ceux-ci doivent être saisis.

Remarque

Un numéro sera indiqué (id du serveur) à la fin de la procédure d'enregistrement. Ce numéro permettra d'accéder directement aux informations de ce serveur dans l'application web Zéphir.

Exemple

Exemple de l'enregistrement d'un serveur déjà instancié :

root@eolebase:~# enregistrement_zephir Procédure d'enregistrement sur le serveur ZéphirEntrez l'adresse du serveur Zéphir : 192.168.240.254Entrez votre login pour l'application Zéphir (rien pour sortir) : admin_zephirMot de passe pour l'application Zéphir pour admin_zephir :## Saisir l'adresse du serveur Zéphir, le compte et le mot de passe pour l'application Zéphir.Certificat de Zéphir non validé !

utiliser sur Zéphir un certificat signé par une autorité reconnue,

ou

Copier le fichier /etc/ssl/certs/ca_local.crt de Zéphir dans

/usr/local/share/ca-certificates et lancer update-ca-certificates.

root@eolebase:~#root@eolebase:~# scp root@zephir.ac-test.fr:/etc/ssl/certs/ca_local.crt /usr/local/share/ca-certificates/Warning: Permanently added 'zephir.ac-test.fr,192.168.0.20' (ECDSA) to the list of known hosts.root@zephir.ac-test.fr's password: ca_local.crt 100% 1736 1.7KB/s 00:00

root@eolebase:~#root@eolebase:~# update-ca-certificatesUpdating certificates in /etc/ssl/certs...WARNING: Skipping duplicate certificate eole.pem

WARNING: Skipping duplicate certificate eole.pem

WARNING: Skipping duplicate certificate infrastructures.pem

WARNING: Skipping duplicate certificate infrastructures.pem

WARNING: Skipping duplicate certificate ca.crt

WARNING: Skipping duplicate certificate ca.crt

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...done.root@eolebase:~#root@eolebase:~# enregistrement_zephir Procédure d'enregistrement sur le serveur ZéphirEntrez l'adresse du serveur Zéphir : 192.168.240.254Entrez votre login pour l'application Zéphir (rien pour sortir) : admin_zephirMot de passe pour l'application Zéphir pour admin_zephir :## Saisir l'adresse du serveur Zéphir, le compte et le mot de passe pour l'application Zéphir.créer le serveur dans la base du serveur Zéphir (O/N) : o

## Le script détecte que le module n'a jamais été enregistré et demande si vous souhaitez le créer.Etablissement du serveur (n° RNE) (0000G123 par défaut) :

libellé du serveur (eolebase Lycée de Dijon par défaut) :

matériel (Bochs () par défaut) :

processeur ( QEMU Virtual CPU version 1.0 2294 MHz par défaut) :

disque dur (43 Go par défaut) :

nom de l'installateur (admin_zephir par défaut) :telephone de l'installateur :commentaires :

Délai entre deux connexions à zephir

minutes (30 par défaut) :

** liste des modules disponibles **

47 amon-2.446 eolebase-2.442 horus-2.445 scribe-2.443 sentinelle-2.444 sphynx-2.448 thot-2.4module (eolebase-2.4 par défaut):

** liste des variantes de ce module **

45 * standardvariante (45 par défaut):

## Ici les paramètres proposés par défaut sont validés par un retour chariot.** Configuration des communications vers le serveur Zéphir **

1 -> Ne rien faire

2 -> Récupérer les fichiers de variante sur le serveur Zéphir

3 -> Sauver la configuration actuelle sur le serveur Zéphir

4 -> Modifier la variante du serveur

Entrez le numéro de votre choix : 3

Pour l'enregistrement il faut choisir l'option 3.

-- sauvegarde en cours (veuillez patienter) --

-- OK --

--récupération des patchs et dictionnaires (veuillez patienter)--** le numéro attribué à ce serveur sur le serveur Zéphir est : 1 **root@eolebase:~#Le module est correctement enregistré sur le serveur Zéphir.

Enregistrement sans question

À partir d'EOLE 2.8.0, il est possible d'enregistrer un module sans interagir avec la commande enregistrement_zephir.

Pour cela, il suffit de passer en argument les réponses aux questions normalement posées par la commande.

Les arguments possibles à donner dans la commande sont :

-h, --help Affiche le message d'aide

-c, --check Vérification seulement, affiche l'identifiant du serveur stocké dans l'application Zéphir et retourne 0 si le serveur est enregistré, 1 sinon

-p, --pppoe Si le réseau n'est pas encore configuré, cette option permet la mise en place d'une connexion par PPPoE

-f, --force Force la mise en place d'un configuration minimale du réseau même si le serveur est déjà configuré

--adresse_zephir ADRESSE_ZEPHIR Nom DNS du serveur Zéphir

--user USER Login pour l'application Zéphir

--password PASSWORD Mot de passe pour l'application Zéphir

--id_serveur ID_SERVEUR N° identifiant le serveur l'application Zéphir

--choix {1,2,3,4} Numéro de votre choix d'échange avec le Zéphir

--force_enregistrement Force l'enregistrement même si un serveur est déjà enregistré

Les 4 choix possibles sont :

1 -> Ne rien faire

2 -> Utiliser la configuration définie sur le serveur Zéphir

3 -> Sauver la configuration actuelle sur le serveur Zéphir

4 -> Modifier la variante du serveur

Exemple

Exemple : pour enregistrer mon serveur numéro 25 et sauver la configuration actuelle sur le serveur Zéphir, je me connecte sur mon serveur (n°25) puis :

root@eolebase:~# enregistrement_zephir --adresse_zephir zephir.ac-test.fr --user admin_zephir --password mdp_admin_zephir --id_serveur 25 --choix 3 Procédure d'enregistrement sur le serveur Zéphir ** utilisation d'un serveur existant dans la base du serveur Zéphir **Vérification des informations sur le matériel

Mise à jour des informations sur le matériel

** Configuration des communications vers le serveur Zéphir **

-- sauvegarde en cours (veuillez patienter) --

INFO:zephir-client:save_files()

-- OK --

--récupération de la configuration en cours (veuillez patienter)-- ** attente de la mise en place des fichiers **

** Vérification des dictionnaires et de la configuration **

** le numéro attribué à ce serveur sur le serveur Zéphir est : 25 **Attention

Il n'est pas possible de désinscrire un module avec un enregistrement_zephir sans question.

Il n'est pas possible d'enregistrer un module déjà enregistré à moins qu'il n'ait été désinscrit entre temps. Si le module a bien été désinscrit, l'utilisation de l'argument --force_enregistrement est alors nécessaire pour un nouvel enregistrement.

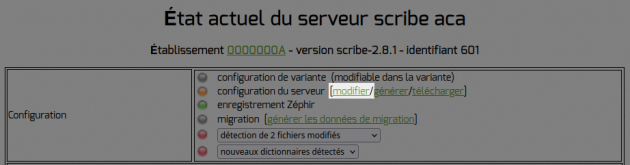

Lancement de l'interface de configuration

Une fois la procédure terminée, la configuration du module peut être effectuée depuis le serveur selon le mode autonome synchronisé ou depuis l’application Zéphir.

Sur l’application Zéphir, l’application de configuration du module est accessible depuis la page d’état du serveur via le lien modifier affiché dans la section Configuration du tableau,

Cette application de configuration du module se comporte de manière semblable à celle exécutée depuis le serveur lui-même à quelques détails près :

certains calculs et contraintes nécessitant l’accès direct au serveur configuré sont désactivés ;

la page de différences entre la configuration appliquée sur le module et la configuration associée au module dans l’application Zéphir n’est disponible que pour les modules à jour à partir de la version 2.8.1 et à condition qu’une première synchronisation ait été effectuée sans erreur.

cette page de différences est simplifiée.

En cas de différences entre la configuration appliquée sur le module et la configuration associée au module dans l’application Zéphir, il est demandé à l’administrateur de choisir quelle version, globalement, servira comme base de configuration pour l’édition.

La configuration éditée via cette application de configuration du module intégrée à l’application Zéphir n’est pas directement synchronisée avec celle du serveur mais nécessite une action pour l’envoyer.

Désinscription d'un serveur

Pour désinscrire un serveur il faut exécuter la commande enregistrement_zephir et la désinscription est proposée.

root@eolebase:~# enregistrement_zephir Procédure d'enregistrement sur le serveur Zéphir ** Ce serveur est déjà enregistré sur le serveur Zéphir **

- n°identifiant : 454 - adresse de Zéphir : zephir.ac-test.fr 1 -> Désinscrire ce serveur du serveur Zéphir

2 -> Relancer l'enregistrement

3 -> Ne rien faire

Entrez le numéro de votre choix : 1

Désinscription auprès du serveur Zéphir terminée

root@eolebase:~#Configuration commune en mode basique

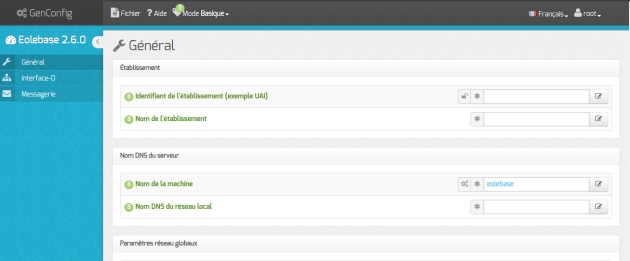

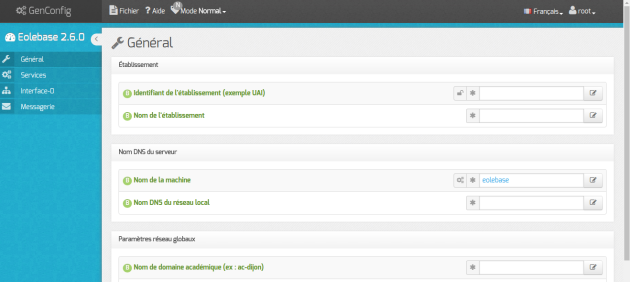

Onglet Général

Présentation des différents paramètres de l'onglet Général.

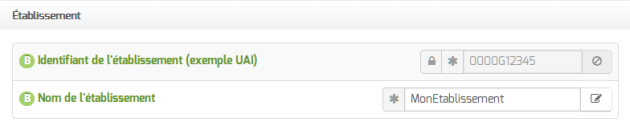

Informations sur l'établissement

Deux informations sont importantes pour l'établissement :

- l'

Identifiant de l'établissement, qui doit être unique ; - le

Nom de l'établissement.

Ces informations sont notamment utiles pour Zéphir, les applications web locales, ....

Sur les modules fournissant un annuaire LDAP[11] local, ces variables sont utilisées pour créer l'arborescence.

Attention

Il est déconseillé de modifier ces informations après l'instanciation du serveur sur les modules utilisant un serveur LDAP local.

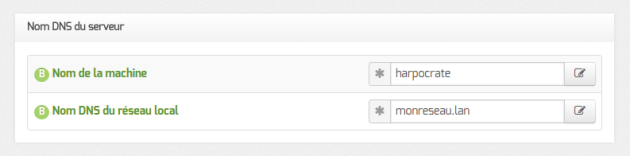

Nom DNS du serveur

Le Nom de la machine est laissé à l'appréciation de l'administrateur.

Le Nom DNS du serveur utilise fréquemment des domaines de premier niveau du type .lan

C'est ce nom qui configurera le serveur DNS (sur un module Amon par exemple) comme zone de résolution par défaut. Il sera utilisé par les machines pour résoudre l'ensemble des adresses locales.

Rappel : les outils mDNS (Avahi, Bonjour, ... ) utilise la racine '.local'. Pour éviter les problèmes de DNS, nous vous déconseillons d'utiliser cette racine.

Remarque

Les domaines de premier niveau .com, .fr sont en vigueur sur Internet, mais sont le résultat d'un choix arbitraire.

Sur un réseau local les noms de domaine sont privés et on peut tout à fait utiliser des domaines de premier niveau, et leur donner la sémantique que l'on veut.

Remarque

Les informations sur les noms de domaine sont importantes car elles sont notamment utilisées pour l'envoi des courriels et pour la création de l'arborescence de l'annuaire LDAP.

Attention

L'usage d'un domaine de premier niveau utilisé sur Internet n'est pas recommandé, car il existe un risque de collision entre le domaine privé et le domaine public.

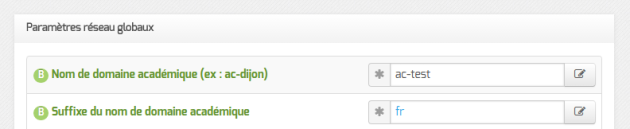

Paramètres réseau globaux

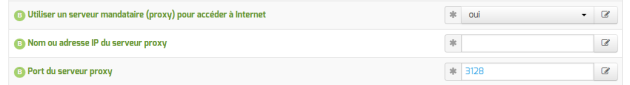

Proxy

Si le module doit utiliser un proxy pour accéder à Internet, il faut activer cette fonctionnalité en passant la variable Utiliser un serveur mandataire (proxy) pour accéder à Internet à oui.

Il devient alors possible de saisir la configuration du serveur proxy :

- nom de domaine ou adresse IP du serveur proxy ;

- le port du proxy.

Attention

La déclaration du proxy est nécessaire pour effectuer les mises à jour d'un module qui serait protégé par un module Amon.

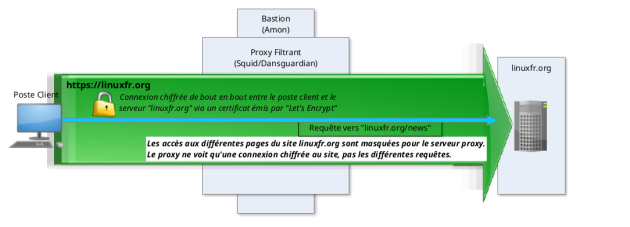

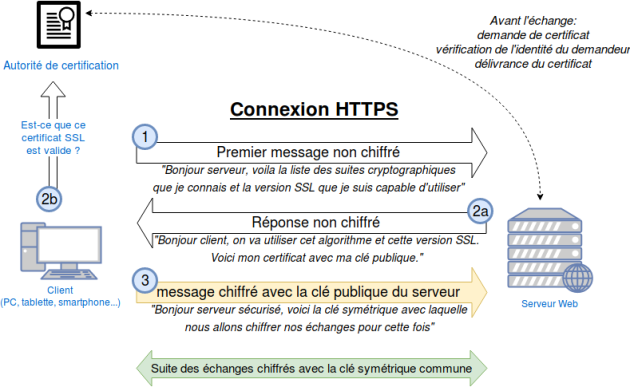

Déchiffrement et interception du protocole HTTPS

Par rapport au protocole HTTP[12], le protocole HTTPS permet de chiffrer la communication entre le navigateur du poste client et le serveur du site distant.

Dans ce cas, le serveur proxy ne journalise qu'une seule connexion vers le site distant (exemple : https://pcll.ac-dijon.fr) mais pas les différentes requêtes d'accès aux pages ou aux fichiers se trouvant sur ce serveur (exemple : https://pcll.ac-dijon.fr/eole/).

En HTTPS, le serveur Proxy ne peut pas filtrer le contenu des pages consultées ni scanner les fichiers téléchargés avec un antivirus.

Le déchiffrement HTTPS sur le serveur Proxy permet d'intercepter l'ensemble des requêtes et de les journaliser, de filtrer le contenu des pages visitées et de scanner les fichiers téléchargés.

Certificat Racine de l'autorité de certification

Un certificat HTTPS est émis par une autorité de certification[13].

Let's Encrypt[14], par exemple, est une autorité de certification publique et connue des navigateurs ; son certificat racine est pré-installé dans les navigateurs et les systèmes d'exploitation.

À partir de la version 2.8.1, le module Amon est équipé d'une fonctionnalité d'interception du trafic HTTPS. Il est possible de déclarer son certificat racine servant à sur-signer les ressources servies par le protocole HTTPS et transitant par le proxy filtrant. Cette déclaration permet d'en automatiser l'intégration dans le magasin de certificats local.

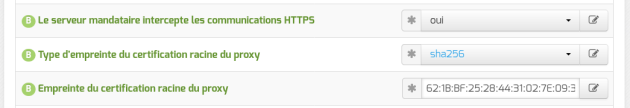

Si la variable Utiliser un serveur mandataire (proxy) pour accéder à Internet est passée à oui, la variable Le serveur mandataire intercepte les communications HTTPS est proposée et permet elle-même de faire apparaître deux variables permettant d’identifier le certificat racine employé par le proxy filtrant.

En passant la variable Le serveur mandataire intercepte les communications HTTPS à oui, il est possible de renseigner les variables suivantes en utilisant les données affichées par la commande diagnose sur le module Amon :

Type d’empreinte du certificat racine du proxy: SHA256 (par défaut sur Amon 2.8.1)Empreinte du certificat racine du proxy: information donnée par le diagnose du serveur Amon dans le cas où celui-ci fait office de proxy filtrant

Cette configuration est nécessaire uniquement lorsque le module Amon est configuré pour l’interception des communications HTTPS.

Truc & astuce

Sur un module Amon configuré pour l'interception des communications HTTPS, la commande diagnose permet de connaître le chemin et l'empreinte du certificat :

*** Validité du certificat racine du proxy (/etc/eole/squid_CA.crt)

. signingCA.crt => Ok. Empreinte => SHA256 Fingerprint=62:1B:BF:25:28:44:31:02:7E:09:31:A6:EA:FD:A5:A8:7C:D4:EB:B6:3D:83:88:62:0F:98:85:1A:DC:50:99:E0

DNS et fuseau horaire

Choix du certificat SSL

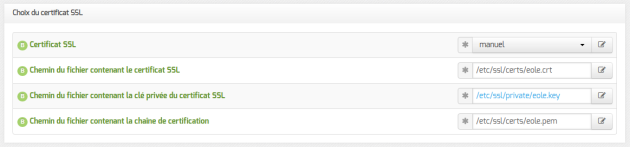

Trois types de certificats peuvent être utilisés pour sécuriser les connexions avec TLS[15] :

autosigné: le certificat est généré localement et signé par une CA[13] locale ;letsencrypt: le certificat est généré et signé par l'autorité Let's Encrypt[14] ;manuel: le certificat est mis en place manuellement par l'administrateur. Pour ce faire, il faut disposer au préalable des certificats fournis par l'autorité de certification, si ce n'est pas encore le cas, le choixautosignépermet d'utiliser le serveur de façon non optimale. Le répertoire/etc/ssl/certs/est recommandé pour placer les certificats.

Remarque

Par défaut, le type de certificat par défaut est autosigné et aucun paramétrage n'est nécessaire.

Cette configuration est déconseillée car elle nécessite l'installation de l'autorité de certification locale sur tous les postes clients.

Truc & astuce

Pour plus d'informations, consulter la partie consacrée à l'onglet expert Certificats ssl.

Onglet Interface-0

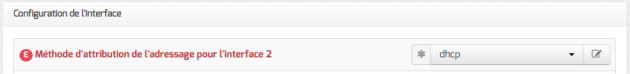

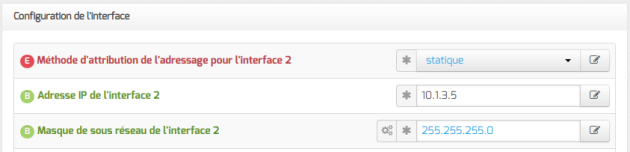

Configuration de l'interface

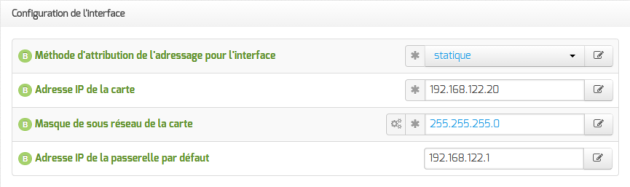

Méthode d'attribution statique

Dans le cas de la configuration statique, il faut renseigner l'adresse IP, le masque et la passerelle.

Truc & astuce

EOLE est pleinement fonctionnel avec une connexion en IP fixe. Si vous ne disposez pas d'IP fixe, certaines fonctionnalités ne seront plus disponibles.

Méthode d'attribution DHCP

La configuration DHCP ne nécessite aucun paramétrage particulier.

Attention

Lors du passage d'une configuration statique à une configuration DHCP, il faut procéder à deux reconfigure successifs.

Méthode d'attribution "non géré"

L'utilisation de la nouvelle valeur non gérée permet de déléguer la configuration réseau à cloud-init[18] ou à un autre outil de contextualisation.

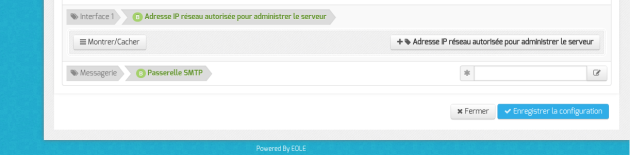

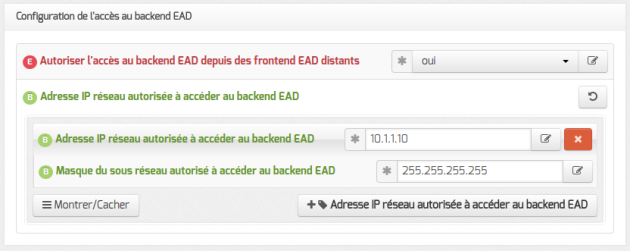

Administration à distance

Par défaut les accès SSH[19] et aux différentes interfaces d'administration (EAD, Adminer, CUPS, ARV... selon le module) sont bloqués.

Pour chaque interface réseau activée (onglets Interface-n), il est possible d'autoriser des adresses IP ou des adresses réseau à se connecter.

Les adresses autorisées à se connecter via SSH sont indépendantes de celles configurées pour accéder aux interfaces d'administration.

Il est possible d'autoriser plusieurs adresses en cliquant sur Adresse IP réseau autorisée pour….

Truc & astuce

Le masque réseau d'une station isolée est 255.255.255.255.

Dans le cadre de test sur un module l'utilisation de la valeur 0.0.0.0 dans les champs Adresse IP réseau autorisée pour les connexions SSH et Masque du sous réseau pour les connexions SSH autorise les connexions SSH depuis n'importe quelle adresse IP.

Truc & astuce

La commande suivante permet d'observer les connexions SSH arrivant sur un serveur EOLE : tcpdump -ni $(CreoleGet nom_carte_eth0) port 22

Complément

Des restrictions supplémentaires au niveau des connexions SSH sont disponibles dans l'onglet Onglet Interface-0 partie Administration à distance

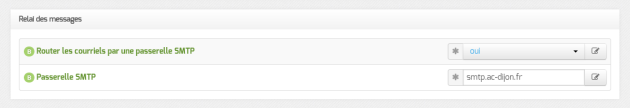

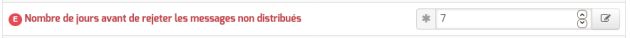

Onglet Messagerie

Même sur les modules ne fournissant aucun service directement lié à la messagerie, il est nécessaire de configurer une passerelle SMTP valide car de nombreux outils sont susceptibles de nécessiter l'envoi de courriers électroniques.

La plupart des besoins concernent l'envoi d'alertes ou de rapports.

Exemples : rapports de sauvegarde, alertes système, ...

Serveur d'envoi/réception (SMTP)

Les paramètres communs à renseigner sont les suivants :

Nom de domaine de la messagerie de l'établissement (ex : monetab.ac-aca.fr), saisir un nom de domaine valide, par défaut un domaine privé est automatiquement créé avec le préfixei-;Adresse électronique d'envoi pour le compte root, saisir l'adresse que l'on souhaite utiliser pour l'envoi de courriers électroniques depuis le compte root.Adresse électronique recevant les courriers électroniques à destination du compte root, permet de configurer une adresse pour recevoir les éventuels messages envoyés par le système.

Attention

Le Nom de domaine de la messagerie de l'établissement (onglet Messagerie) ne peut pas être le même que celui d'un conteneur. Le nom de la machine (onglet Général) donne son nom au conteneur maître aussi le Nom de domaine de la messagerie de l'établissement ne peut pas avoir la même valeur.

Dans le cas contraire les courriers électroniques utilisant le nom de domaine de la messagerie de l'établissement seront réécris et envoyés à l'adresse électronique d'envoi du compte root.

Cette contrainte permet de faire en sorte que les courriers électroniques utilisant un domaine de type @<NOM CONTENEUR>.* soient considérés comme des courriers électroniques systèmes.

Attention

Dans le cas où le Nom de domaine de la messagerie de l’établissement n’est pas le même que la concaténation du Nom de la machine et du Nom DNS du réseau local, il peut être nécessaire d’activer la réécriture des en-têtes pour avoir des informations cohérentes avec l’enveloppe des courriels.

Relai des messages

La variable Passerelle SMTP, permet de saisir l'adresse IP ou le nom DNS de la passerelle SMTP à utiliser.

Remarque

Afin d'envoyer directement des courriers électroniques sur Internet il est possible de désactiver l'utilisation d'une passerelle en passant Router les courriels par une passerelle SMTP à non.

Sur les modules possédant un serveur SMTP (Scribe, AmonEcole), ces paramètres sont légèrement différents et des services supplémentaires sont configurables.

Configuration commune en mode normal

Certains onglets et certaines options ne sont disponibles qu'après avoir activé le mode normal de l'interface de configuration du module.

Dans l'interface de configuration du module voici les onglets propres à la configuration d'EoleBase :

Général;Services;

Interface-0(configuration de l'interface réseau) ;Onduleur* ;Nginx* ;Reverse proxy* ;Messagerie.

Certains des onglets ne sont disponibles qu'après activation du service dans l'onglet Services et sont marqués avec une * dans la liste ci-dessus.

Onglet Général

Présentation des différents paramètres de l'onglet Général.

Informations sur l'établissement

Deux informations sont importantes pour l'établissement :

- l'

Identifiant de l'établissement, qui doit être unique ; - le

Nom de l'établissement.

Ces informations sont notamment utiles pour Zéphir, les applications web locales, ....

Sur les modules fournissant un annuaire LDAP[11] local, ces variables sont utilisées pour créer l'arborescence.

Attention

Il est déconseillé de modifier ces informations après l'instanciation du serveur sur les modules utilisant un serveur LDAP local.

Nom DNS du serveur

Le Nom de la machine est laissé à l'appréciation de l'administrateur.

Le Nom DNS du serveur utilise fréquemment des domaines de premier niveau du type .lan

C'est ce nom qui configurera le serveur DNS (sur un module Amon par exemple) comme zone de résolution par défaut. Il sera utilisé par les machines pour résoudre l'ensemble des adresses locales.

Rappel : les outils mDNS (Avahi, Bonjour, ... ) utilise la racine '.local'. Pour éviter les problèmes de DNS, nous vous déconseillons d'utiliser cette racine.

Remarque

Les domaines de premier niveau .com, .fr sont en vigueur sur Internet, mais sont le résultat d'un choix arbitraire.

Sur un réseau local les noms de domaine sont privés et on peut tout à fait utiliser des domaines de premier niveau, et leur donner la sémantique que l'on veut.

Remarque

Les informations sur les noms de domaine sont importantes car elles sont notamment utilisées pour l'envoi des courriels et pour la création de l'arborescence de l'annuaire LDAP.

Attention

L'usage d'un domaine de premier niveau utilisé sur Internet n'est pas recommandé, car il existe un risque de collision entre le domaine privé et le domaine public.

Paramètres réseau globaux

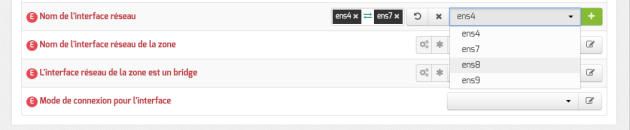

Nombre d'interfaces

Un module EOLE peut avoir de 1 à 5 cartes réseau.

Suivant le module installé, un nombre d'interface est pré-paramétré. Il est possible d'en ajouter en sélectionnant la valeur du nombre total d'interfaces souhaitées dans le menu déroulant. Cela ajoute autant d'onglet Interface-n que le nombre d'interfaces à activer choisi.

Attention

Il est possible, en fonction du module, que la configuration ne permette pas toujours de choisir le nombre d'interfaces et que l'ensemble des paramétrages ne soit pas proposé.

Proxy

Si le module doit utiliser un proxy pour accéder à Internet, il faut activer cette fonctionnalité en passant la variable Utiliser un serveur mandataire (proxy) pour accéder à Internet à oui.

Il devient alors possible de saisir la configuration du serveur proxy :

- nom de domaine ou adresse IP du serveur proxy ;

- le port du proxy.

Attention

La déclaration du proxy est nécessaire pour effectuer les mises à jour d'un module qui serait protégé par un module Amon.

Déchiffrement et interception du protocole HTTPS

Par rapport au protocole HTTP[12], le protocole HTTPS permet de chiffrer la communication entre le navigateur du poste client et le serveur du site distant.

Dans ce cas, le serveur proxy ne journalise qu'une seule connexion vers le site distant (exemple : https://pcll.ac-dijon.fr) mais pas les différentes requêtes d'accès aux pages ou aux fichiers se trouvant sur ce serveur (exemple : https://pcll.ac-dijon.fr/eole/).

En HTTPS, le serveur Proxy ne peut pas filtrer le contenu des pages consultées ni scanner les fichiers téléchargés avec un antivirus.

Le déchiffrement HTTPS sur le serveur Proxy permet d'intercepter l'ensemble des requêtes et de les journaliser, de filtrer le contenu des pages visitées et de scanner les fichiers téléchargés.

Certificat Racine de l'autorité de certification

Un certificat HTTPS est émis par une autorité de certification[13].

Let's Encrypt[14], par exemple, est une autorité de certification publique et connue des navigateurs ; son certificat racine est pré-installé dans les navigateurs et les systèmes d'exploitation.

À partir de la version 2.8.1, le module Amon est équipé d'une fonctionnalité d'interception du trafic HTTPS. Il est possible de déclarer son certificat racine servant à sur-signer les ressources servies par le protocole HTTPS et transitant par le proxy filtrant. Cette déclaration permet d'en automatiser l'intégration dans le magasin de certificats local.

Si la variable Utiliser un serveur mandataire (proxy) pour accéder à Internet est passée à oui, la variable Le serveur mandataire intercepte les communications HTTPS est proposée et permet elle-même de faire apparaître deux variables permettant d’identifier le certificat racine employé par le proxy filtrant.

En passant la variable Le serveur mandataire intercepte les communications HTTPS à oui, il est possible de renseigner les variables suivantes en utilisant les données affichées par la commande diagnose sur le module Amon :

Type d’empreinte du certificat racine du proxy: SHA256 (par défaut sur Amon 2.8.1)Empreinte du certificat racine du proxy: information donnée par le diagnose du serveur Amon dans le cas où celui-ci fait office de proxy filtrant

Cette configuration est nécessaire uniquement lorsque le module Amon est configuré pour l’interception des communications HTTPS.

Truc & astuce

Sur un module Amon configuré pour l'interception des communications HTTPS, la commande diagnose permet de connaître le chemin et l'empreinte du certificat :

*** Validité du certificat racine du proxy (/etc/eole/squid_CA.crt)

. signingCA.crt => Ok. Empreinte => SHA256 Fingerprint=62:1B:BF:25:28:44:31:02:7E:09:31:A6:EA:FD:A5:A8:7C:D4:EB:B6:3D:83:88:62:0F:98:85:1A:DC:50:99:E0

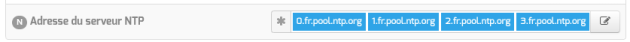

DNS et fuseau horaire

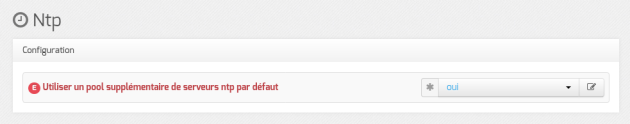

NTP

RemarquePorts utilisés par ntpdate

Le service ntp utilisant et bloquant le port 123, ntpdate utilise un port source aléatoire dans la plage des ports non privilégiés.

Les éventuelles règles de pare-feu ne peuvent donc pas présumer que le port source est le port 123.

Par contre, le port de destination reste inchangé (port : 123).

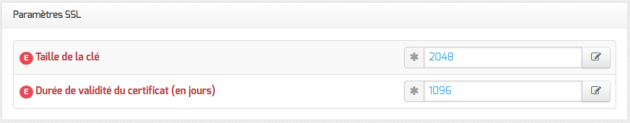

Choix du certificat SSL

Trois types de certificats peuvent être utilisés pour sécuriser les connexions avec TLS[15] :

autosigné: le certificat est généré localement et signé par une CA[13] locale ;letsencrypt: le certificat est généré et signé par l'autorité Let's Encrypt[14] ;manuel: le certificat est mis en place manuellement par l'administrateur. Pour ce faire, il faut disposer au préalable des certificats fournis par l'autorité de certification, si ce n'est pas encore le cas, le choixautosignépermet d'utiliser le serveur de façon non optimale. Le répertoire/etc/ssl/certs/est recommandé pour placer les certificats.

Remarque

Par défaut, le type de certificat par défaut est autosigné et aucun paramétrage n'est nécessaire.

Cette configuration est déconseillée car elle nécessite l'installation de l'autorité de certification locale sur tous les postes clients.

Truc & astuce

Pour plus d'informations, consulter la partie consacrée à l'onglet expert Certificats ssl.

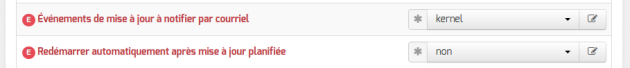

Mise à jour

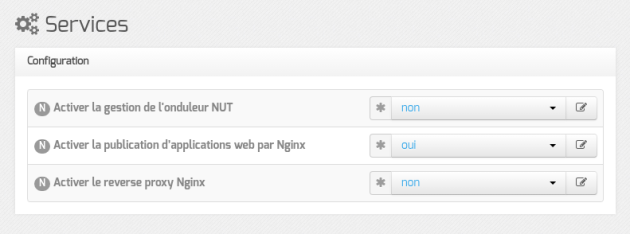

Onglet Services

L'onglet Services permet d'activer et de désactiver une partie des services proposés par le module.

Suivant le module installé et le mode utilisé pour la configuration, la liste des services activables ou désactivables est très différente.

Truc & astuce

Le principe est toujours le même, l'activation d'un service va, la plupart du temps, ajouter un onglet de configuration propre au service.

Onglet Interface-0

Configuration de l'interface

Méthode d'attribution statique

Dans le cas de la configuration statique, il faut renseigner l'adresse IP, le masque et la passerelle.

Truc & astuce

EOLE est pleinement fonctionnel avec une connexion en IP fixe. Si vous ne disposez pas d'IP fixe, certaines fonctionnalités ne seront plus disponibles.

Méthode d'attribution DHCP

La configuration DHCP ne nécessite aucun paramétrage particulier.

Attention

Lors du passage d'une configuration statique à une configuration DHCP, il faut procéder à deux reconfigure successifs.

Méthode d'attribution "non géré"

L'utilisation de la nouvelle valeur non gérée permet de déléguer la configuration réseau à cloud-init[18] ou à un autre outil de contextualisation.

Administration à distance

Par défaut les accès SSH[19] et aux différentes interfaces d'administration (EAD, Adminer, CUPS, ARV... selon le module) sont bloqués.

Pour chaque interface réseau activée (onglets Interface-n), il est possible d'autoriser des adresses IP ou des adresses réseau à se connecter.

Les adresses autorisées à se connecter via SSH sont indépendantes de celles configurées pour accéder aux interfaces d'administration.

Il est possible d'autoriser plusieurs adresses en cliquant sur Adresse IP réseau autorisée pour….

Truc & astuce

Le masque réseau d'une station isolée est 255.255.255.255.

Dans le cadre de test sur un module l'utilisation de la valeur 0.0.0.0 dans les champs Adresse IP réseau autorisée pour les connexions SSH et Masque du sous réseau pour les connexions SSH autorise les connexions SSH depuis n'importe quelle adresse IP.

Truc & astuce

La commande suivante permet d'observer les connexions SSH arrivant sur un serveur EOLE : tcpdump -ni $(CreoleGet nom_carte_eth0) port 22

Complément

Des restrictions supplémentaires au niveau des connexions SSH sont disponibles dans l'onglet Onglet Interface-0 partie Administration à distance

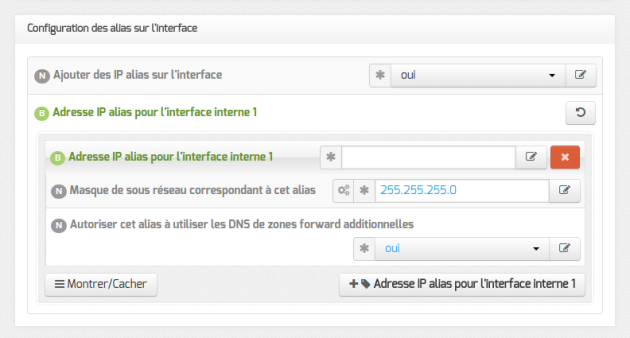

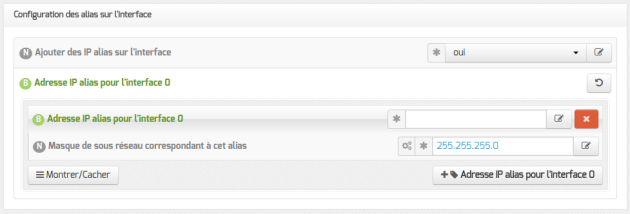

Configuration des alias sur l'interface

Truc & astuce

Il est possible d'ajouter d'autres adresses IP alias sur l'interface en cliquant sur le bouton + Adresse IP alias pour l'interface n.

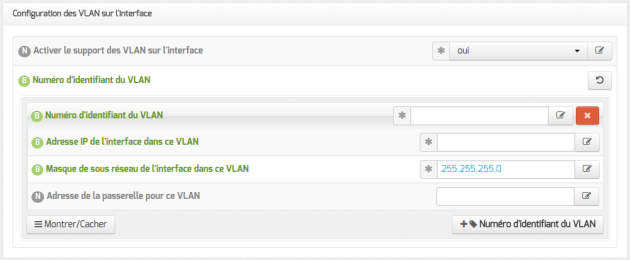

Configuration des VLAN sur l'interface

Il est possible de configurer des VLAN[22] (réseau local virtuel) sur une interface déterminée du module.

Pour cela, il faut activer le support des VLAN (Activer le support des VLAN sur l'interface à oui) puis ajouter un VLAN à l'aide du bouton + Numéro d'identifiant du VLAN et configurer l'ensemble des paramètres obligatoires :

le numéro du VLAN ;

l'adresse IP de l'interface dans ce VLAN ;

le masque de sous-réseau de l'interface dans ce VLAN.

Il est possible de configurer une passerelle particulière pour un VLAN de l'interface 0.

Truc & astuce

Il est possible d'ajouter d'autres VLAN sur l'interface en cliquant sur le bouton + Numéro d'identifiant du VLAN.

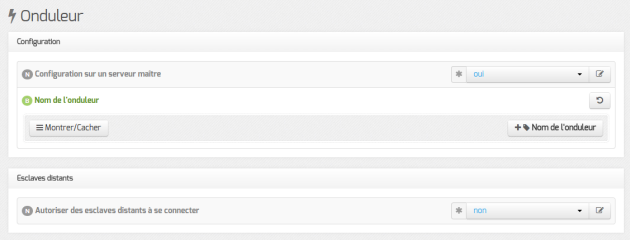

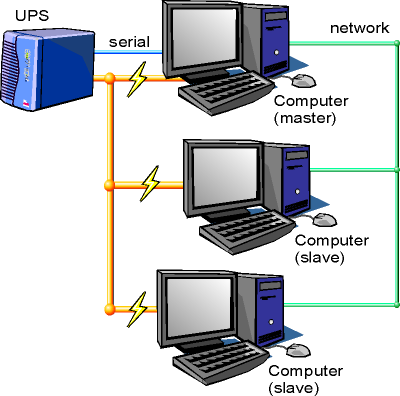

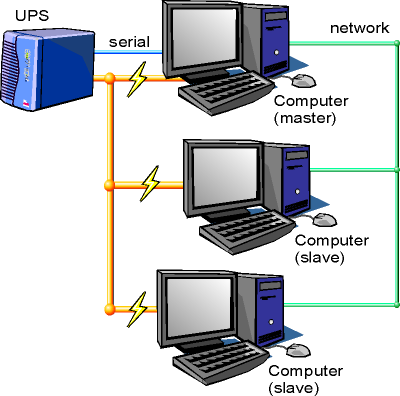

Onglet Onduleur

Sur chaque module EOLE, il est possible de configurer votre onduleur.

Le logiciel utilisé pour la gestion des onduleurs est NUT[20]. Il permet d'installer plusieurs clients sur le même onduleur. Dans ce cas, une machine aura le contrôle de l'onduleur (le maître/master) et en cas de coupure, lorsque la charge de la batterie devient critique, le maître indiquera aux autres machines (les esclaves) de s'éteindre avant de s'éteindre lui-même.

Certains onduleurs sont assez puissants pour alimenter plusieurs machines.

http://www.networkupstools.org/

Le projet offre une liste de matériel compatible avec le produit mais cette liste est donnée pour la dernière version du produit :

Truc & astuce

Pour connaître la version de NUT qui est installée sur le module :

# apt-cache policy nut

ou encore :

# apt-show-versions nut

Si la version retournée est 2.7.1 on peut trouver des informations sur la prise en charge du matériel dans les notes de version à l'adresse suivante :

http://www.networkupstools.org/source/2.7/new-2.7.1.txt

Si le matériel n'est pas dans la liste, on peut vérifier que sa prise en charge soit faite par une version plus récente et donc non pris en charge par la version actuelle :

L'onglet Onduleur n'est accessible que si le service est activé dans l'onglet Services.

Si l'onduleur est branché directement sur le module il faut laisser la variable Configuration sur un serveur maître à oui, cliquer sur le bouton + Nom de l'onduleur et effectuer la configuration liée au serveur maître.

La configuration sur un serveur maître

Même si le nom de l'onduleur n'a aucune conséquence, il est obligatoire de remplir cette valeur dans le champ Nom pour l'onduleur.

Il faut également choisir le nom du pilote de l'onduleur dans la liste déroulante Pilote de communication de l'onduleur et éventuellement préciser le Port de communication si l'onduleur n'est pas USB.

Les champs Numéro de série de l'onduleur, Productid de l'onduleur et Upstype de l'onduleur sont facultatifs si il n'y a pas de serveur esclave. Il n'est nécessaire d'indiquer ce numéro de série que dans le cas où le serveur dispose de plusieurs onduleurs et de serveurs esclaves.

Remarque

Le nom de l'onduleur ne doit contenir que des chiffres ou des lettres en minuscules : [a-z][0-9] sans espaces, ni caractères spéciaux.

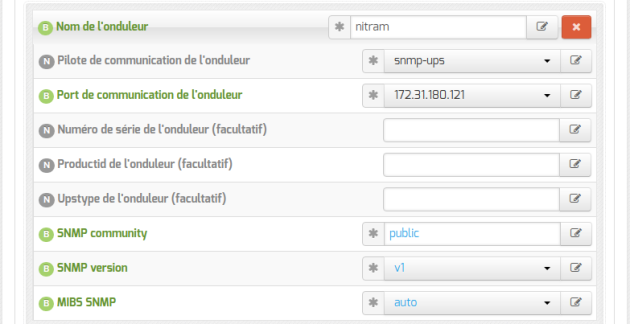

NUT SNMP

À partir d'EOLE 2.7.2, les onduleurs utilisant une connexion SNMP[23] (driver snmp-ups) sont gérés nativement et des variables supplémentaires apparaissent dans l'interface.

La configuration ci-dessous convient, par exemple, pour un onduleur NITRAM Cyberpower :

Si le driver snmp-ups est sélectionné, le paramétrage de la Fréquence d'interrogation de upsmon est également proposé mais en mode expert uniquement.

Configuration d'un second onduleur sur un serveur maître

Si le serveur dispose de plusieurs alimentations, il est possible de les connecter chacune d'elle à un onduleur différent.

Il faut cliquer sur le bouton + Nom de l'onduleur pour ajouter la prise en charge d'un onduleur supplémentaire dans l'onglet Onduleur de l'interface de configuration du module.

Si les onduleurs sont du même modèle et de la même marque, il faut ajouter de quoi permettre au pilote NUT de les différencier.

Cette différenciation se fait par l'ajout d'une caractéristique unique propre à l'onduleur. Ces caractéristiques dépendent du pilote utilisé, la page de man du pilote vous indiquera lesquelles sont disponibles.

Exemple pour le pilote Solis :

# man solis

Afin de récupérer la valeur il faut :

- ne connecter qu'un seul des onduleurs ;

- le paramétrer comme indiqué dans la section précédente ;

- exécuter la commande :

upsc <nomOnduleurDansGenConfig>@localhost|grep <nom_variable>; - débrancher l'onduleur ;

- brancher l'onduleur suivant ;

- redémarrer

nutavec la commande :# service nut restart; - exécuter à nouveau la commande pour récupérer la valeur de la variable.

Une fois les numéros de série connus, il faut les spécifier dans les champ Numéro de série de l'onduleur de chaque onduleur.

ExempleDeux onduleurs de même marque

Pour deux onduleurs de marque MGE, reliés à un module Scribe par câble USB, il est possible d'utiliser la valeur "serial", voici comment la récupérer :

# upsc <nomOnduleurDansGenConfig>@localhost | grep serial

driver.parameter.serial: AV4H4601W

ups.serial: AV4H4601W

ExempleDeux onduleurs différents

Un onduleur sur port série :

- Nom de l'onduleur :

eoleups; - Pilote de communication de l'onduleur :

apcsmart; - Port de communication de l'onduleur :

/dev/ttyS0.

Si l'onduleur est branché sur le port série (en général : /dev/ttyS0), les droits doivent être adaptés.

Cette adaptation est effectuée automatiquement lors de l'application de la configuration.

Onduleur sur port USB :

- Nom de l'onduleur :

eoleups; - Pilote de communication de l 'onduleur :

usbhid-ups; - Port de communication de l'onduleur :

auto.

La majorité des onduleurs USB sont détectés automatiquement.

Attention

Attention, seul le premier onduleur sera surveillé.

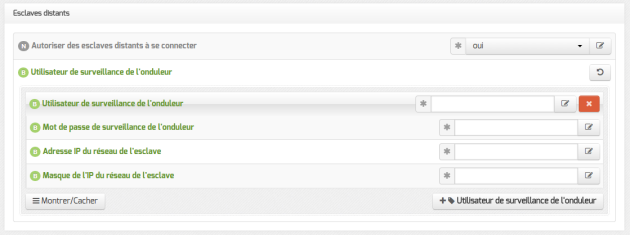

Autoriser des esclaves distants à se connecter

Pour déclarer un serveur esclave, il faut passer la variable Autoriser des esclaves distants à se connecter à oui puis ajouter un utilisateur sur le serveur maître afin d'autoriser l'esclave a se connecter avec cet utilisateur.

Idéalement, il est préférable de créer un utilisateur différent par serveur même s'il est possible d'utiliser un unique utilisateur pour plusieurs esclaves. Pour configurer plusieurs utilisateurs il faut cliquer sur le bouton + Utilisateur de surveillance de l'onduleur.

Pour chaque utilisateur, il faut saisir :

un

Utilisateur de surveillance de l'onduleur;

un

Mot de passe de surveillance de l'onduleurassocié à l'utilisateur précédemment créé ;

l'

Adresse IP du réseau de l'esclave(cette valeur peut être une adresse réseau plutôt qu'une adresse IP) ;

le

Masque de l'IP du réseau de l'esclave(comprendre le masque du sous réseau de l'adresse IP de l'esclave)

Remarque

Le nom de l'onduleur ne doit contenir que des chiffres ou des lettres en minuscules : [a-z][0-9] sans espaces, ni caractères spéciaux.

Attention

Chaque utilisateur doit avoir un nom différent.

Les noms root et localmonitor sont réservés.

Complément

Pour plus d'informations, vous pouvez consulter la page de manuel :

man ups.conf

ou consulter la page web suivante : http://manpages.ubuntu.com/manpages/focal/en/man5/ups.conf.5.html

Configurer un serveur esclave

Une fois qu'un serveur maître est configuré et fonctionnel, il est possible de configurer le ou les serveurs esclaves.

Pour configurer le module en tant qu'esclave, il faut activer le service dans l'onglet Services puis, dans l'onglet Onduleur, passer la variable Configuration sur un serveur maître à non.

Il faut ensuite saisir les paramètres de connexion à l'hôte distant :

le

Nom de l'onduleur distant(valeur renseignée sur le serveur maître) ;

l'

Hôte gérant l'onduleur(adresse IP ou nom d'hôte du serveur maître) ;

l'

Utilisateur de l'hôte distant(nom d'utilisateur de surveillance créé sur le serveur maître ) ;

le

Mot de passe de l'hôte distant(mot de passe de l'utilisateur de surveillance créé sur le serveur maître).

Truc & astuce

À partir d'EOLE 2.7.2, il est possible de déclarer plusieurs onduleurs distants.

Exemple de configuration

Exemple

Sur le serveur maître :

- Nom de l'onduleur :

eoleups; - Pilote de communication de l'onduleur :

usbhid-ups; - Port de communication de l'onduleur :

auto; - Utilisateur de surveillance de l'onduleur :

scribe; - Mot de passe de surveillance de l'onduleur :

99JJUE2EZOAI2IZI10IIZ93I187UZ8; - Adresse IP du réseau de l'esclave :

192.168.30.20; - Masque de l'IP du réseau de l'esclave :

255.255.255.255.

Exemple

Sur le serveur esclave :

- Nom de l'onduleur distant :

eoleups; - Hôte gérant l'onduleur :

192.168.30.10; - Utilisateur de l'hôte distant :

scribe; - Mot de passe de l'hôte distant :

99JJUE2EZOAI2IZI10IIZ93I187UZ8.

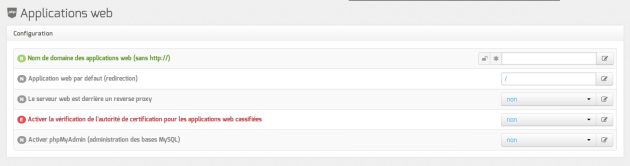

Onglet Nginx

L'onglet Nginx est disponible si au moins l'un des deux paramètres suivants est activé dans l'onglet Services :

Activer la publication d’applications web par Nginx;Activer le reverse proxy Nginx.

Nom de domaine par défaut

En mode normal, cet onglet permet de saisir le Nom de domaine par défaut vers lequel sera redirigé un client qui accède au serveur avec un nom de domaine non déclaré.

Restriction Nginx

À partir d'EOLE 2.8.1, la variable : Appliquer des restrictions pour les ports Nginx permet de restreindre l'accès aux ports ouverts pour Nginx aux adresses autorisées à administrer le serveur.

Remarque

Des restrictions supplémentaires au niveau des connexions SSH sont disponibles dans le bloc Administration à distance de l'onglet Interface-0.

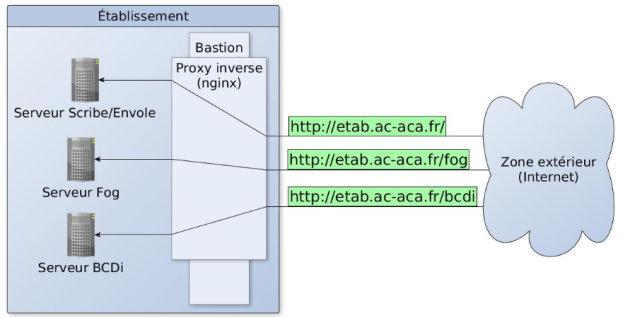

Onglet Reverse proxy : Configuration du proxy inverse

EOLE propose un serveur proxy inverse (reverse proxy) basé sur le logiciel libre Nginx[21].

Le proxy inverse est un type de serveur proxy, habituellement placé en frontal de serveurs web, qui permet de relayer des requêtes web provenant de l'extérieur vers les serveurs internes (situés en DMZ[24] par exemple). Cela le différencie grandement d'un proxy classique comme Squid[1].

Concrètement, le proxy inverse permet d'ouvrir des services web installés sur des serveurs situées "derrière" le pare-feu l'accès sur Internet sans avoir recours à des règles iptables[25]/DNAT.

Le proxy inverse EOLE peut relayer des requêtes vers les services suivants :

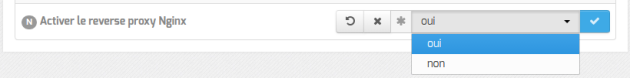

Avant toute chose, le proxy inverse doit être activé dans l'onglet Services en passant Activer le reverse proxy Nginx à oui.

L'activation du service fait apparaître un nouvel onglet.

Redirection de services particuliers

Redirection du service EoleSSO

Remarque

Cette fonctionnalité n'est disponible que dans le cas ou le serveur EoleSSO n'est pas activé en local (Utiliser un serveur EoleSSO doit être différent de local dans l'onglet Services).

Redirection de l'application EOP

Afin d'être totalement fonctionnelle derrière un reverse proxy, l'application EOP nécessite des règles de redirection particulières (redirection du port 6080 pour l’observation VNC[27]).

Pour rediriger l'application EOP, il faut indiquer l'adresse IP ou le nom de domaine interne de la machine de destination (en général l'adresse IP ou le nom de domaine interne du module Scribe).

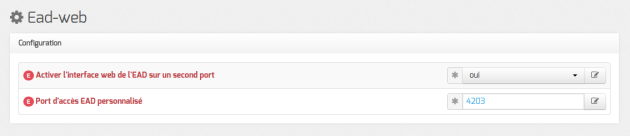

Redirection de l'interface d'administration EAD

Pour accéder de manière sécurisée à l'EAD d'un serveur depuis l'extérieur de l'établissement, il est recommandé :

- d'activer l'interface web de l'EAD du serveur interne sur un second port (4203 par défaut) dans l'onglet expert

Ead-webde ce module ; - d'activer la redirection sur le serveur faisant office de reverse proxy en configurant l'adresse IP ou le nom de domaine interne de la machine de destination et son port d'écoute.

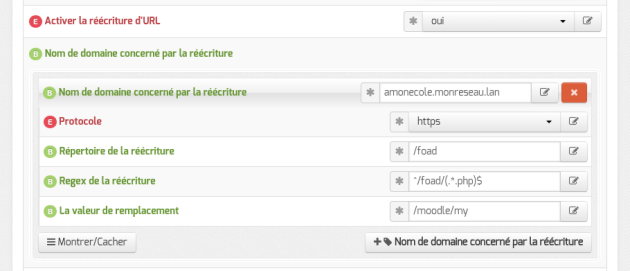

Redirection HTTP et HTTPS

Pour rediriger HTTP et HTTPS il est nécessaire de passer la variable Activer le reverse proxy Nginx pour le http/https à oui et de renseigner plus d'informations :

le

Nom de domaine ou IP à rediriger: le nom de domaine diffusé auprès des utilisateurs. Ce nom de domaine est celui qui permet d'accéder au module Amon ou AmonEcole ;Activer la redirection pour tous les sous-domaines: cette variable est disponible à partir de la version 2.6.2 d'EOLE, elle permet la prise en charge de tous les sous-domaines par le proxy inverse ;Demander un certificat à Let's Encrypt pour ce domaine ?: cette variable est disponible à partir de la version 2.6.2 d'EOLE si la redirection pour tous les sous-domaines n'est pas activé et que le certificat SSL est Let's Encrypt ;le

Répertoire ou nom de la page à redirigerpermet de rediriger un sous-répertoire vers une machine. La valeur par défaut est/;l'

IP ou domaine de destination (avec http:// ou https://) ou URI complètepermet de saisir l'adresse IP (exemple :http://192.168.10.1), le nom de domaine (exemple :http://scribe.monetab.fr) ou l'URI[28] (exemple :http://scribe.monetab.fr/webmail/) du serveur de destination hébergeant la ou les applications.

Il est possible de forcer l'utilisation du protocole HTTPS pour les requêtes utilisant le protocole HTTP de façon transparente. De cette manière, un utilisateur web se connectant à l'adresse http://monetab.fr sera automatiquement redirigé vers https://monetab.fr

Ainsi les communications sont automatiquement chiffrées protégeant la transmission de données sensibles (nom d'utilisateur, mot de passe, etc.).

Le proxy inverse peut être utilisé pour ne rediriger que le HTTPS en passant les valeurs Reverse proxy HTTP à non et Reverse proxy HTTPS à oui.

Il est possible d'ajouter plusieurs redirections en cliquant sur le bouton + Nom de domaine ou IP à rediriger.

Truc & astuce

Un répertoire déterminé peut également être redirigé vers un serveur différent. Par exemple le lien vers l'application Pronote[29], https://monetab.fr/pronote/ peut être redirigé vers http://pronote.monetab.fr/ (attention, le "/" final est important, puisqu'il faut rediriger à la racine du serveur de destination).

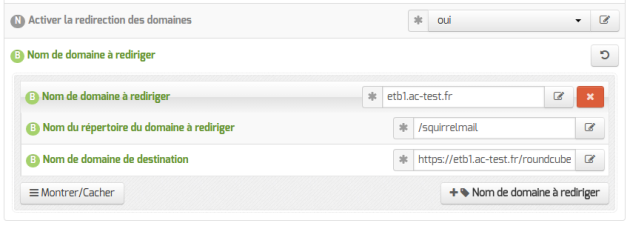

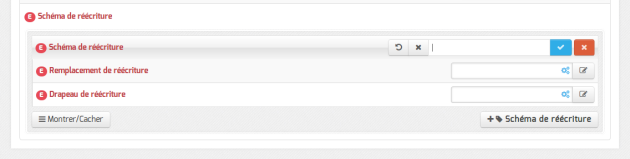

Redirection de domaines

Le reverse proxy permet de rediriger automatiquement les utilisateurs voulant accéder à une page particulière vers une autre page.

L'exemple ci-dessus illustre le remplacement de SquirrelMail par Roundcube : si l'utilisateur cherche à accéder à l'adresse http://etb1.ac-test.fr/squirrelmail/, la page se recharge automatiquement avec l'URL de la nouvelle messagerie : http://etb1.ac-test.fr/roundcube/.

Onglet Messagerie

Même sur les modules ne fournissant aucun service directement lié à la messagerie, il est nécessaire de configurer une passerelle SMTP valide car de nombreux outils sont susceptibles de nécessiter l'envoi de courriers électroniques.

La plupart des besoins concernent l'envoi d'alertes ou de rapports.

Exemples : rapports de sauvegarde, alertes système, ...

Serveur d'envoi/réception (SMTP)

Les paramètres communs à renseigner sont les suivants :

Nom de domaine de la messagerie de l'établissement (ex : monetab.ac-aca.fr), saisir un nom de domaine valide, par défaut un domaine privé est automatiquement créé avec le préfixei-;Adresse électronique d'envoi pour le compte root, saisir l'adresse que l'on souhaite utiliser pour l'envoi de courriers électroniques depuis le compte root.Adresse électronique recevant les courriers électroniques à destination du compte root, permet de configurer une adresse pour recevoir les éventuels messages envoyés par le système.Taille maximale d'un message à envoyer en Mo, indiquer la taille maximale des courrier électroniques qui seront envoyés par exim.

Attention

Le Nom de domaine de la messagerie de l'établissement (onglet Messagerie) ne peut pas être le même que celui d'un conteneur. Le nom de la machine (onglet Général) donne son nom au conteneur maître aussi le Nom de domaine de la messagerie de l'établissement ne peut pas avoir la même valeur.

Dans le cas contraire les courriers électroniques utilisant le nom de domaine de la messagerie de l'établissement seront réécris et envoyés à l'adresse électronique d'envoi du compte root.

Cette contrainte permet de faire en sorte que les courrier électroniques utilisant un domaine de type @<NOM CONTENEUR>.* soient considérés comme des courriers électroniques systèmes.

Attention

Dans le cas où le Nom de domaine de la messagerie de l’établissement n’est pas le même que la concaténation du Nom de la machine et du Nom DNS du réseau local, il peut être nécessaire d’activer la réécriture des en-têtes pour avoir des informations cohérentes avec l’enveloppe des courriels.

Attention

Certaines passerelles n'acceptent que des adresses de leur domaine.

Attention

Sur les modules utilisant le webmail Roundcube, elle ne devrait pas dépasser la taille maximale d'un fichier à charger définie pour Apache.

Relai des messages

La variable Passerelle SMTP, permet de saisir l'adresse IP ou le nom DNS de la passerelle SMTP à utiliser.

Remarque

Afin d'envoyer directement des courriers électroniques sur Internet il est possible de désactiver l'utilisation d'une passerelle en passant Router les courriels par une passerelle SMTP à non.

Sur les modules possédant un serveur SMTP (Scribe, AmonEcole), ces paramètres sont légèrement différents et des services supplémentaires sont configurables.

Il est possible d'activer le support du TLS[15] pour l'envoi de messages.

Si la passerelle SMTP[30] accepte le TLS, il faut choisir le port en fonction de la prise en charge de la commande STARTTLS[31].

Pour cela il suffit d'indiquer le port spécifique dans l'option Utilisation de TLS (SSL) par la passerelle SMTP il y a cinq possibilités.

nonport 25port 465port 587port personnalisé

Le dernier choix permet à l'utilisateur de saisir un port différent de ceux proposés dans une nouvelle option appelée Port de la passerelle SMTP.

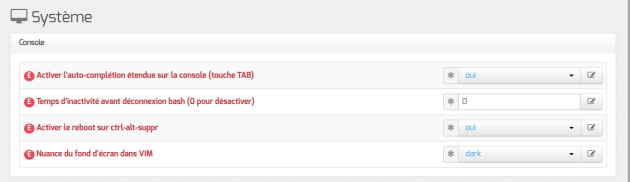

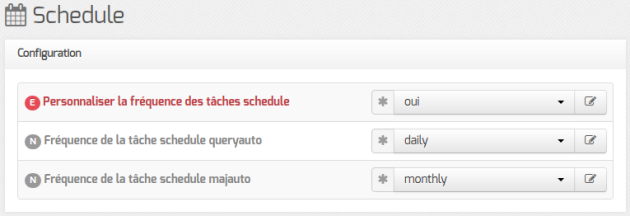

Configuration commune en mode expert

Certains onglets et certaines options ne sont disponibles qu'après avoir activé le mode expert de l'interface de configuration du module.

Dans l'interface de configuration du module voici les onglets propres à la configuration d'EoleBase :

Général;Services;Système;Sshd;Ntp;Logs* ;

Interface-0(configuration de l'interface réseau) ;Réseau avancé;Certificats ssl;Dépôt tiers;Schedule;Onduleur* ;Ead3* ;Ead-web;Nginx;Applications web nginx* ;Reverse proxy* ;Messagerie;Eoleflask.

Certains des onglets ne sont disponibles qu'après activation du service dans l'onglet Services et sont marqués avec une * dans la liste ci-dessus.

Onglet Général

Présentation des différents paramètres de l'onglet Général.

Informations sur l'établissement

Deux informations sont importantes pour l'établissement :

- l'

Identifiant de l'établissement, qui doit être unique ; - le

Nom de l'établissement.

Ces informations sont notamment utiles pour Zéphir, les applications web locales, ....

Sur les modules fournissant un annuaire LDAP[11] local, ces variables sont utilisées pour créer l'arborescence.

Attention

Il est déconseillé de modifier ces informations après l'instanciation du serveur sur les modules utilisant un serveur LDAP local.

Nom DNS du serveur

Le Nom de la machine est laissé à l'appréciation de l'administrateur.

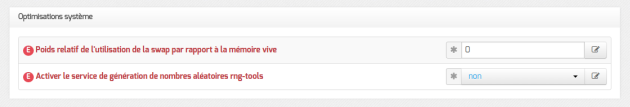

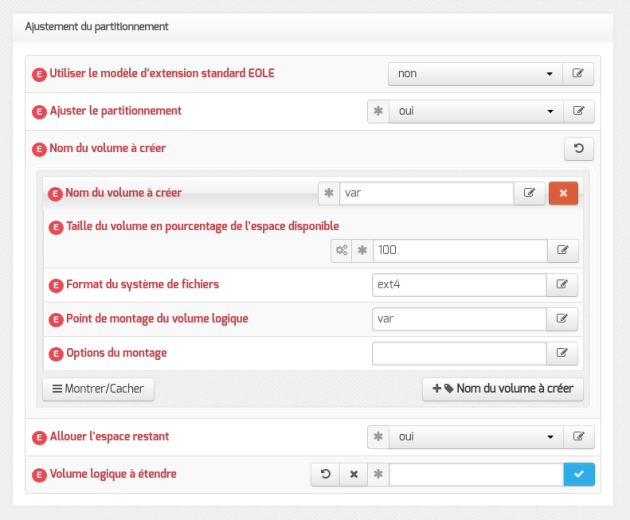

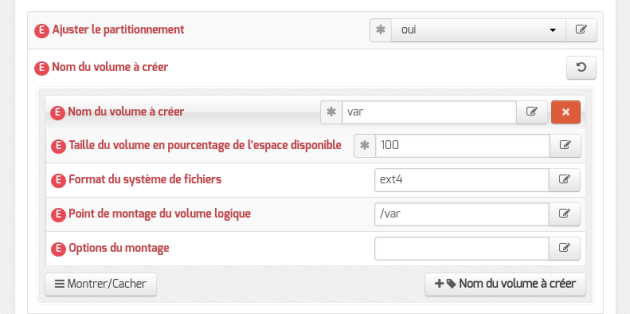

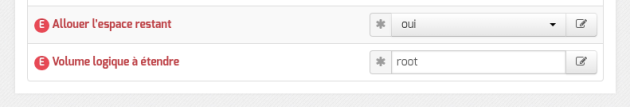

Le Nom DNS du serveur utilise fréquemment des domaines de premier niveau du type .lan