Onglet Général

Présentation des différents paramètres de l'onglet Général.

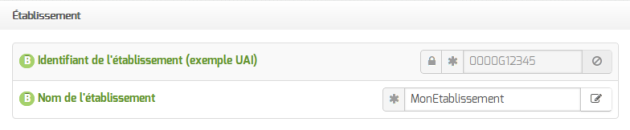

Informations sur l'établissement

Deux informations sont importantes pour l'établissement :

- l'

Identifiant de l'établissement, qui doit être unique ; - le

Nom de l'établissement.

Ces informations sont notamment utiles pour Zéphir, les applications web locales, ....

Sur les modules fournissant un annuaire LDAP[1] local, ces variables sont utilisées pour créer l'arborescence.

Attention

Il est déconseillé de modifier ces informations après l'instanciation du serveur sur les modules utilisant un serveur LDAP local.

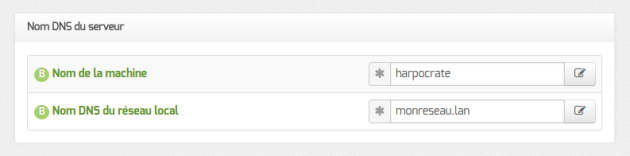

Nom DNS du serveur

Le Nom de la machine est laissé à l'appréciation de l'administrateur.

Le Nom DNS du serveur utilise fréquemment des domaines de premier niveau du type .lan

C'est ce nom qui configurera le serveur DNS (sur un module Amon par exemple) comme zone de résolution par défaut. Il sera utilisé par les machines pour résoudre l'ensemble des adresses locales.

Rappel : les outils mDNS (Avahi, Bonjour, ... ) utilise la racine '.local'. Pour éviter les problèmes de DNS, nous vous déconseillons d'utiliser cette racine.

Remarque

Les domaines de premier niveau .com, .fr sont en vigueur sur Internet, mais sont le résultat d'un choix arbitraire.

Sur un réseau local les noms de domaine sont privés et on peut tout à fait utiliser des domaines de premier niveau, et leur donner la sémantique que l'on veut.

Remarque

Les informations sur les noms de domaine sont importantes car elles sont notamment utilisées pour l'envoi des courriels et pour la création de l'arborescence de l'annuaire LDAP.

Attention

L'usage d'un domaine de premier niveau utilisé sur Internet n'est pas recommandé, car il existe un risque de collision entre le domaine privé et le domaine public.

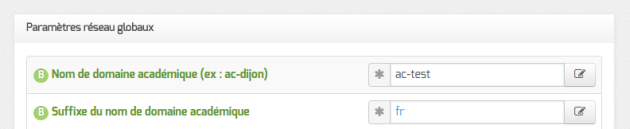

Paramètres réseau globaux

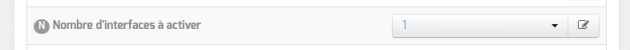

Nombre d'interfaces

Un module EOLE peut avoir de 1 à 5 cartes réseau.

Suivant le module installé, un nombre d'interface est pré-paramétré. Il est possible d'en ajouter en sélectionnant la valeur du nombre total d'interfaces souhaitées dans le menu déroulant. Cela ajoute autant d'onglet Interface-n que le nombre d'interfaces à activer choisi.

Attention

Il est possible, en fonction du module, que la configuration ne permette pas toujours de choisir le nombre d'interfaces et que l'ensemble des paramétrages ne soit pas proposé.

Proxy

Si le module doit utiliser un proxy pour accéder à Internet, il faut activer cette fonctionnalité en passant la variable Utiliser un serveur mandataire (proxy) pour accéder à Internet à oui.

Il devient alors possible de saisir la configuration du serveur proxy :

- nom de domaine ou adresse IP du serveur proxy ;

- le port du proxy.

Attention

La déclaration du proxy est nécessaire pour effectuer les mises à jour d'un module qui serait protégé par un module Amon.

Déchiffrement et interception du protocole HTTPS

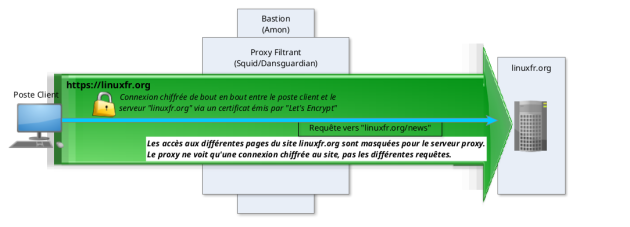

Par rapport au protocole HTTP[2], le protocole HTTPS permet de chiffrer la communication entre le navigateur du poste client et le serveur du site distant.

Dans ce cas, le serveur proxy ne journalise qu'une seule connexion vers le site distant (exemple : https://pcll.ac-dijon.fr) mais pas les différentes requêtes d'accès aux pages ou aux fichiers se trouvant sur ce serveur (exemple : https://pcll.ac-dijon.fr/eole/).

En HTTPS, le serveur Proxy ne peut pas filtrer le contenu des pages consultées ni scanner les fichiers téléchargés avec un antivirus.

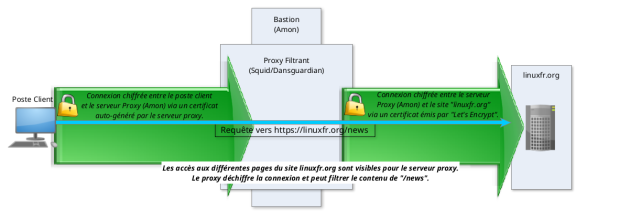

Le déchiffrement HTTPS sur le serveur Proxy permet d'intercepter l'ensemble des requêtes et de les journaliser, de filtrer le contenu des pages visitées et de scanner les fichiers téléchargés.

Certificat Racine de l'autorité de certification

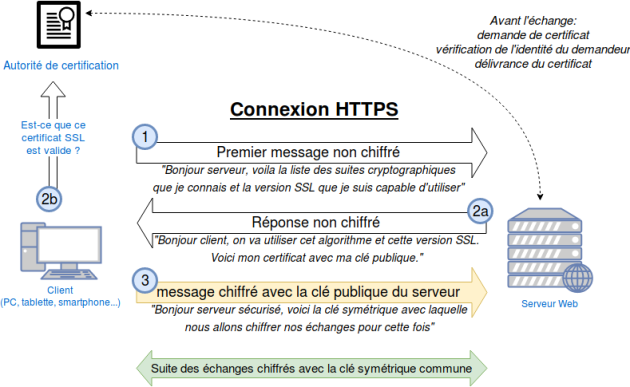

Un certificat HTTPS est émis par une autorité de certification[3].

Let's Encrypt[4], par exemple, est une autorité de certification publique et connue des navigateurs ; son certificat racine est pré-installé dans les navigateurs et les systèmes d'exploitation.

À partir de la version 2.8.1, le module Amon est équipé d'une fonctionnalité d'interception du trafic HTTPS. Il est possible de déclarer son certificat racine servant à sur-signer les ressources servies par le protocole HTTPS et transitant par le proxy filtrant. Cette déclaration permet d'en automatiser l'intégration dans le magasin de certificats local.

Si la variable Utiliser un serveur mandataire (proxy) pour accéder à Internet est passée à oui, la variable Le serveur mandataire intercepte les communications HTTPS est proposée et permet elle-même de faire apparaître deux variables permettant d’identifier le certificat racine employé par le proxy filtrant.

En passant la variable Le serveur mandataire intercepte les communications HTTPS à oui, il est possible de renseigner les variables suivantes en utilisant les données affichées par la commande diagnose sur le module Amon :

Type d’empreinte du certificat racine du proxy: SHA256 (par défaut sur Amon 2.8.1)Empreinte du certificat racine du proxy: information donnée par le diagnose du serveur Amon dans le cas où celui-ci fait office de proxy filtrant

Cette configuration est nécessaire uniquement lorsque le module Amon est configuré pour l’interception des communications HTTPS.

Truc & astuce

Sur un module Amon configuré pour l'interception des communications HTTPS, la commande diagnose permet de connaître le chemin et l'empreinte du certificat :

*** Validité du certificat racine du proxy (/etc/eole/squid_CA.crt)

. signingCA.crt => Ok. Empreinte => SHA256 Fingerprint=62:1B:BF:25:28:44:31:02:7E:09:31:A6:EA:FD:A5:A8:7C:D4:EB:B6:3D:83:88:62:0F:98:85:1A:DC:50:99:E0

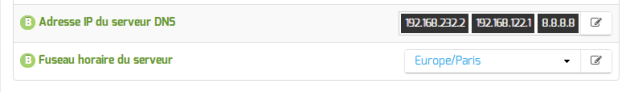

DNS et fuseau horaire

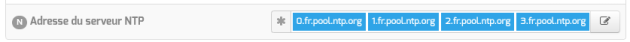

NTP

RemarquePorts utilisés par ntpdate

Le service ntp utilisant et bloquant le port 123, ntpdate utilise un port source aléatoire dans la plage des ports non privilégiés.

Les éventuelles règles de pare-feu ne peuvent donc pas présumer que le port source est le port 123.

Par contre, le port de destination reste inchangé (port : 123).

Choix du certificat SSL

Trois types de certificats peuvent être utilisés pour sécuriser les connexions avec TLS[7] :

autosigné: le certificat est généré localement et signé par une CA[3] locale ;letsencrypt: le certificat est généré et signé par l'autorité Let's Encrypt[4] ;manuel: le certificat est mis en place manuellement par l'administrateur. Pour ce faire, il faut disposer au préalable des certificats fournis par l'autorité de certification, si ce n'est pas encore le cas, le choixautosignépermet d'utiliser le serveur de façon non optimale. Le répertoire/etc/ssl/certs/est recommandé pour placer les certificats.

Remarque

Par défaut, le type de certificat par défaut est autosigné et aucun paramétrage n'est nécessaire.

Cette configuration est déconseillée car elle nécessite l'installation de l'autorité de certification locale sur tous les postes clients.

Truc & astuce

Pour plus d'informations, consulter la partie consacrée à l'onglet expert Certificats ssl.

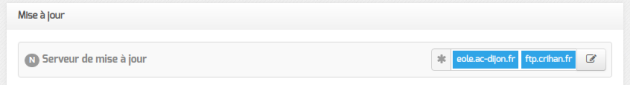

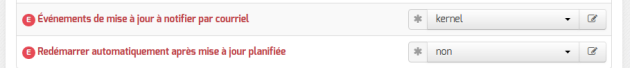

Mise à jour

La variable Événements de mise à jour à notifier par courriel permet d'activer les notifications par courriel pour certains événements liés à la mise à jour :

aucun: aucune notification ;queryauto: notification en cas de mise à jour disponible (nécessite l'activation de la tâche schedulequeryautodans l'ongletSchedule) ;kernel: notification en cas de redémarrage nécessaire suite à l'installation d'un nouveau noyau[8] ;tous: notification en cas de mise à jour disponible ou de redémarrage nécessaire.