Résoudre des dysfonctionnements liés à l'EAD

Services et journaux

Si le service ead-server ne démarre plus ou si des actions EAD ne se chargent plus et que la consultation des fichiers journaux /var/log/rsyslog/local/ead-server/ead-server.info.log et /var/log/rsyslog/local/ead-web/ead-web.info.log n'apportent pas d'informations pertinentes, le service peut être exécuté manuellement à l'aide des commandes suivantes :

service ead-server stop

cd /tmpexport PYTHONPATH=/usr/share

twistd -noy /usr/share/ead2/backend/eadserver.tacLa combinaison de touches ctrl+c permet d'arrêter le programme.

Si c'est le service ead-web qui est en erreur, le service peut être exécuté manuellement à l'aide des commandes suivantes :

service ead-web stop

cd /tmpexport PYTHONPATH=/usr/share

twistd -noy /usr/share/ead2/frontend/frontend.tacLa combinaison de touches ctrl+c permet d'arrêter le programme.

Problème d'accès à l'EAD avec un nom de domaine incorrect

Pour avoir accès à l'EAD il faut impérativement que le nom de domaine soit présent dans le certificat SSL.

Il est notamment impossible de se connecter à l'EAD avec une simple adresse IP.

Il existe plusieurs méthodes pour connaître les noms de domaine présents dans le certificat SSL, par exemple il est possible d'utiliser un navigateur Internet.

ExempleExemple avec Firefox

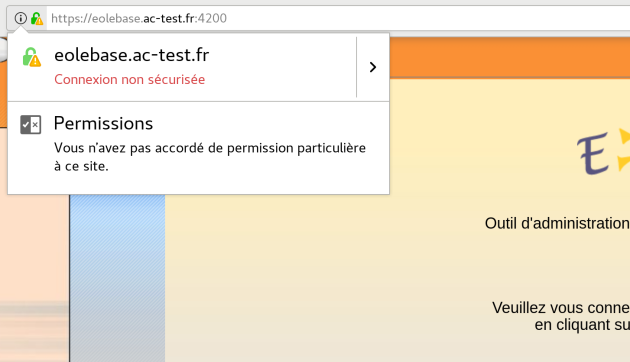

Cliquer sur le cadenas à côté de l'URL

Cliquer sur la flèche dirigée vers la droite pour afficher les détails de la connexion

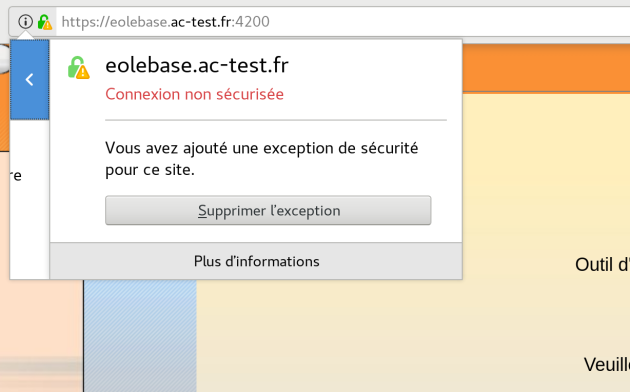

Cliquer sur le bouton

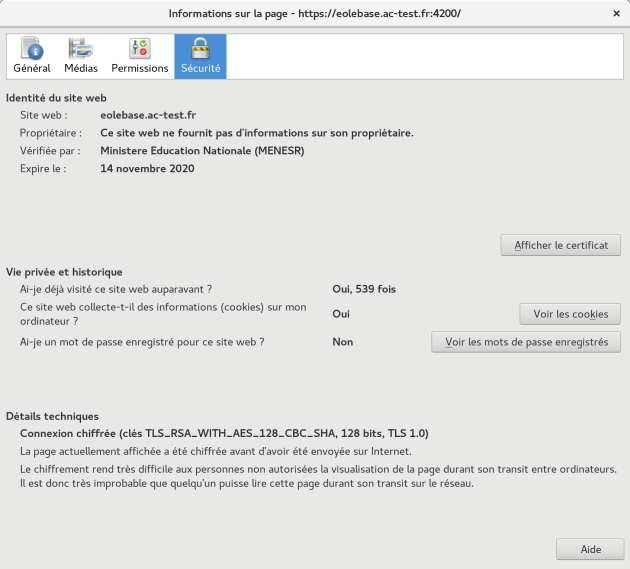

Plus d'informations, le nom de domaine principal du certificat apparaît alors dans la partieIdentité du site webetSite web

Il est possible que des noms alternatifs soient renseignés dans le certificat. Pour les retrouver, cliquer sur le bouton

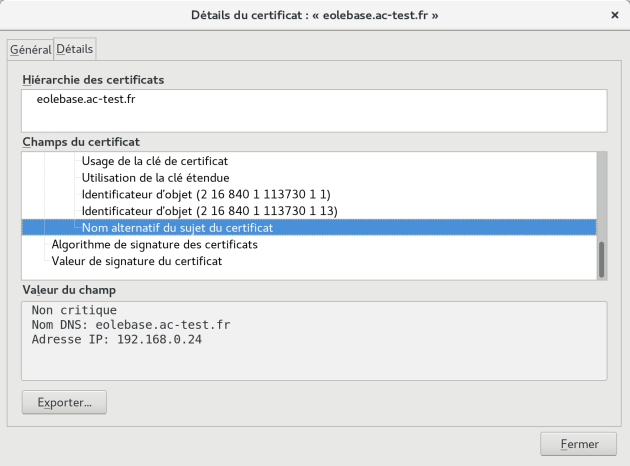

Afficher le certificat, puis sur l'ongletDétailset sélectionner la ligneNom alternatif du sujet de certificat, les noms alternatifs sont affichés dans la boîteValeur du champ.

Attention

Attention, même si la bonne adresse IP apparaît dans le certificat, elle ne sera pas prise en compte.

Truc & astuce

Si le nom de domaine n’apparaît pas et que le certificat est de type autosigné, il faut le rajouter dans l'onglet Certificats ssl de l'interface de configuration du module en mode expert.

Truc & astuce

La modification, dans l'interface de configuration du module, de l'un des paramètres constituant un certificat (nom d’établissement, numéro RNE, etc...) suivie d'une reconfiguration du module ne régénère pas les certificats. Un message explicite le signale lors de l'étape de reconfiguration.

Après changement des paramètres il est nécessaire de supprimer le certificat :

# rm -f /etc/ssl/certs/eole.crt

puis lancer la reconfiguration du module :

# reconfigure

Plutôt qu'une suppression, il est possible d'utiliser la commande gen_certif.py avec l'option -f pour forcer la régénération (cependant, il faut que cette commande soit précédée d'une reconfiguration du module pour que les templates de configuration des certificats soient à jour).

# reconfigure

# /usr/share/creole/gen_certif.py -f ou # /usr/share/creole/gen_certif.py -f nom_du_certificat pour la régénération d'un certificat en particulier.

# reconfigure

Clés d'enregistrement

Les interfaces associées au serveur de commandes local sont enregistrées dans le fichier /usr/share/ead2/backend/config/frontend_keys.ini

Exemple

[keys]

127.0.0.1 = 157b551f55359d92d20e412e83f87f9ea2e47ab3

Les serveurs de commandes associés à l'interface EAD locale sont enregistrés dans le fichier /usr/share/ead2/frontend/config/servers.ini

Exemple

[1]

url = https://127.0.0.1

port = 4201

comment = amon

key = 157b551f55359d92d20e412e83f87f9ea2e47ab3

Si nécessaire, il est possible de réinitialiser ces fichiers à l'aide des commandes suivantes :

echo '[keys]' > /usr/share/ead2/backend/config/frontend_keys.ini

echo '' > /usr/share/ead2/frontend/config/servers.ini

reconfigure