Onglet Active Directory

À partir de la version 2.6.1 d'EOLE, le module Seth utilise la version 4.5 de Samba.

Cette version de samba permet notamment la prise en compte de plusieurs DNS Forwarders[2] :

Ainsi, la liste complète des serveurs DNS renseignés dans l'interface de configuration du module est prise en compte (et plus seulement le premier de la liste).

Attention

À partir d'EOLE 2.6.2, l'instance échoue si la version de Samba installée sur le module n'est pas celle attendue.

Les paquets samba doivent impérativement être mis à jour via Maj-Auto avant l'instance.

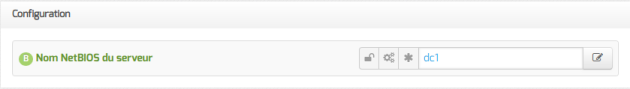

Nom du serveur dans le domaine AD

ComplémentCaractères autorisés et non autorisés

Les noms d'ordinateur au format NetBIOS[4] peuvent contenir tous les caractères alphanumériques à l'exception des caractères étendus suivants :

- la barre oblique inverse (\) ;

- marque de barre oblique (/) ;

- signe deux-points (:) ;

- astérisque (*) ;

- point d'interrogation (?) ;

- guillemet (") ;

- inférieur à (<) signe ;

- signe supérieur à (>) ;

- barre verticale (|).

Attention, les noms peuvent contenir un point, mais ne peuvent pas commencer par un point.

Pour en savoir plus sur les conventions de nommage dans un domaine, vous pouvez consulter la page :

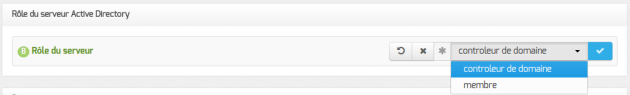

Rôle du serveur Active Directory

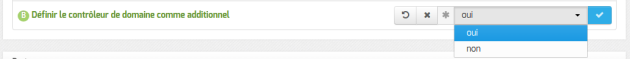

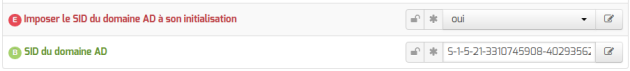

Imposer le SID du domaine AD à son initialisation

Attention

La prise en compte du SID forcé est réalisée lors de l'initialisation de l'annuaire Active Directory.

Cette variable n'a plus d'utilité une fois le module instancié.

Attention

Le SID n’est pas validé au moment de la saisie. Il est nécessaire de s’assurer qu’il est correct avant de sauvegarder.

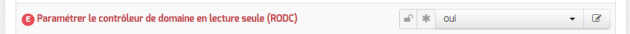

Contrôleur de domaine en lecture seule

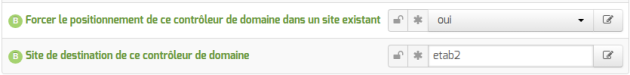

Forcer le positionnement dans un site AD à l'initialisation

À partir de la version 2.6.2, il est possible de demander à ce qu'un contrôleur de domaine additionnel soit rattaché à un site Active Directory particulier.

Cette demande s'effectue en deux temps :

- en passant la variable

Forcer le positionnement de ce contrôleur de domaine dans un site existantàoui; - en renseignant la variable

Site de destination de ce contrôleur de domaine.

Après sauvegarde et instance, ces deux variables sont verrouillées et ne peuvent plus être modifiées.

Attention

La prise en compte du domaine de rattachement est réalisée lors de l'initialisation de l'annuaire Active Directory.

Cette variable n'a plus d'utilité une fois le module instancié.

Attention

Le site doit impérativement avoir été déclaré au préalable sur le contrôleur de domaine principal.

Truc & astuce

Si le contrôleur de domaine principal est un module Seth, la déclaration d'un site s'effectue facilement grâce à la fonction bash samba_update_site :

. /usr/lib/eole/samba4.sh

samba_update_site monsite 10.1.1.0/24

Méthode de calcul des uid-gid

Dans le cas d'un serveur membre d'un domaine existant, il est possible de personnaliser la méthode de calcul des UID / GID (IDMAP[6]) en passant la variable Utiliser la méthode par défaut de calcul des uid-gid à non.

Plusieurs domaines cibles avec des limites haute et basse d'adresse IP et des méthodes de calcul différentes (rid, autorid, ad, ldpa, tdb, nss) peuvent être déclarés.

Remarque

Depuis la version 4.4.6 de Samba, la personnalisation du calcul des identifiants pose problème sur un contrôleur de domaine.

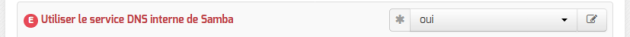

Mise en œuvre du service DNS

Choix du composant

La commande reconfigure permet de passer d'un composant à l'autre de façon transparente.

Le comportement des deux services est similaire. L’utilisation de Bind9 ne change pas la manière d’ajouter les machines à la base de données DNS de Samba qui en garde la gestion. Bind9 interroge cette base via un greffon.

Attention

Dans une infrastructure mettant en œuvre plusieurs contrôleurs de domaine et la synchronisation des données de l’AD, il est impératif de mettre en œuvre le même type de service DNS pour tous les contrôleurs de domaine.

Dans le cas contraire, la réplication avec la commande samba-tool drs provoquera une erreur.

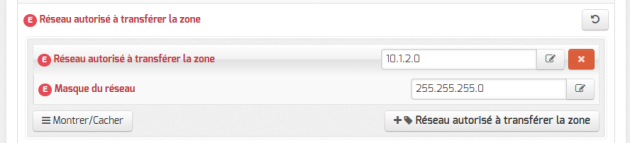

Transfert de zone

Dans le cas où le service DNS est délégué à Bind, il est possible de restreindre les machines autorisées à demander un transfert de zone[9] auprès du serveur DNS.

Attention

Le paramètre dns zone transfer clients est issu d'une contribution qui n'était pas intégrée nativement dans Samba :

https://gitlab.com/samba-team/samba/-/merge_requests/169.

La contribution a finalement été intégrée dans Samba 4.15 sous la forme de deux nouveaux paramètres :

dns zone transfer clients allowdns zone transfer clients deny

Empreintes de mot de passe supplémentaires

A partir de la version samba 4.7, il est possible de générer des Hash de mot de passe supplémentaires qui seront stockés dans l'attribut Active Directory : SupplementalCredentials.

L'interface permet d'activer la génération d'empreintes aux formats CryptSHA256 et CryptSHA512.

Pour chaque format sélectionné, il faut préciser le nombre d'itérations à utiliser.

Remarque

Après activation, les empreintes supplémentaires ne seront générées qu'à partir du prochain changement de mot de passe.

Remarque

Ces variables agissent sur le paramètre Samba : password hash userPassword schemes.

Environnement réseau

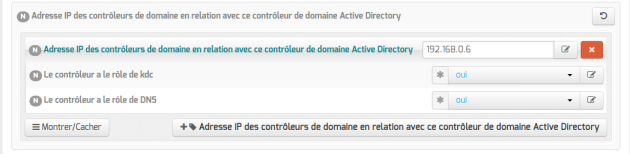

Adresse des contrôleurs du même domaine

Si plusieurs contrôleurs de domaine doivent être mis en place, il est impératif qu'ils se connaissent les uns les autres.

La variable Adresse IP des contrôleurs de domaine en relation avec ce contrôleur de domaine Active Directory permet de déclarer les adresses IP des autres contrôleurs du domaine.

Pour chacun des contrôleurs déclarés, il est possible de préciser si il a le rôle de serveur KDC[10] et/ou DNS[7].

Contrôleur de référence pour le volume SYSVOL

Remarque

Dans le monde Microsoft, les contrôleurs de domaine sont habituellement tous au même niveau. Ceci est possible grâce à la réplication de l'annuaire Active Directory et à l'utilisation d'un système de fichiers distribué (DFS[11]).

À l'heure actuelle, la réplication du partage SYSVOL[12] n'est pas supportée par Samba. De ce fait, la mise en œuvre d'une architecture multi-DC[13] avec le module Seth nécessite de définir un contrôleur de domaine principal qui héberge les fichiers SYSVOL de référence et des contrôleurs de domaine additionnels sur lesquels ces fichiers sont synchronisés à intervalle régulier via rsync[14].

Résolutions DNS Inversées

À partir d'EOLE 2.7.2, la variable Créer les zones de résolutions DNS Inversées, permet de déclarer des zones de recherche inverse (PTR[15]).

La variable Créer les zones de résolutions DNS Inversées d'après la configuration réseau permet de créer automatiquement la zone associée au réseau local déclaré dans l'onglet Interface-0.

La variable Liste des zones à créer permet de déclarer des zones supplémentaires. Cela est nécessaire si les clients sont situés sur un réseau différent de celui du serveur.

AttentionFormat de saisie

Pour déclarer une zone, il faut saisir les 3 premiers octets IP du sous-réseau dans l'ordre inverse.

Exemple, pour déclarer le réseau 192.168.0.0/24, il faudra saisir : 0.168.192.

Type du contrôleur de référence

Restrictions d'accès réseau

Le bon fonctionnement d’une infrastructure basée sur un serveur Active Directory nécessite un certain nombre d’interactions avec d’autres serveurs et les postes clients.

Les ports suivants sont concernés par ces interactions :

53 (DNS)

5353 (broadcast DNS)

123 (NTP)

88 (Kerberos)

445 (SMB CIFS)

135 (MSRPC)

3268 (Global Catalog)

3269 (Global Catalog)

464 (kpasswd)

389 (ldap)

636 (ldaps)

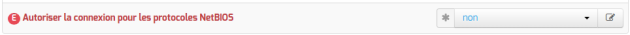

Les ports suivants peuvent être ouverts si nécessaire mais concernent un protocole obsolète :

137 (NetBIOS)

138 (NetBIOS)

139 (NetBIOS)

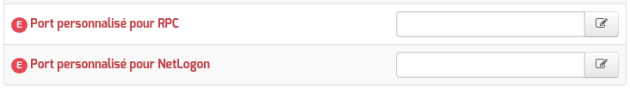

Personnalisation des ports

Ports NetBIOS

Remarque

Personnalisation des ports RPC

Remarque

Ces variables agissent sur le paramètre Samba : rpc server port.

Si ils ne sont pas configurés explicitement, le comportement antérieur, à savoir l'utilisation du premier port libre dans la plage 1024-5000, est conservé.

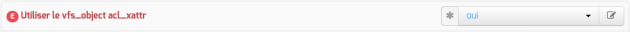

Partage de fichiers

Attributs étendus

Samba permet d’utiliser le module acl_xattr pour stocker les règles d’accès au contenu des partages sous la forme d’attributs étendus compatibles avec le système de fichiers du serveur.

Cette fonctionnalité permet d'utiliser des utilitaires du système pour gérer les règles d'accès aux fichiers et dossiers.

Il est possible de désactiver ce type de stockage dans le cas très particulier où les attributs étendus posent des problèmes pour la gestion des droits.

Cependant, son utilisation reste vivement recommandée sur les serveurs de fichiers :

Activation du module de prise en charge des corbeilles

Par défaut lorsque l'on supprime un fichier depuis un partage Samba, il est directement supprimé.

L'option Charger le module recycle pour la prise en charge des corbeilles paramètre Samba afin que les fichiers supprimés soient déplacés dans un répertoire tampon avant la suppression définitive.

Le nom proposé par défaut, .corbeille, définit un répertoire qui sera masqué pour les utilisateurs.

Il est possible de rendre ce répertoire accessible en supprimant le . dans le nom du répertoire.

La durée de conservation des fichiers supprimés est paramétrable.

Remarque

Les fichiers déplacés dans la corbeille sont inclus dans le calcul de l'espace disque occupé par l'utilisateur. Pour limiter les dépassements de quota disque, il est conseillé de paramétrer une durée de conservation assez courte.

Attention

L'activation du module Samba recycle, n'active pas automatiquement la corbeille sur les répertoires partagés.

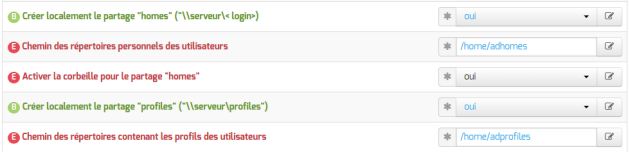

Pour activer la corbeille sur les répertoires personnels des utilisateurs, il faut passer la variable Activer la corbeille pour le partage "homes" à oui.

Il est également possible de l'activer sur les répertoires partagés, mais cela s'effectue au cas par cas.

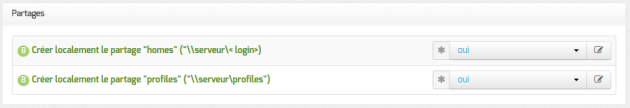

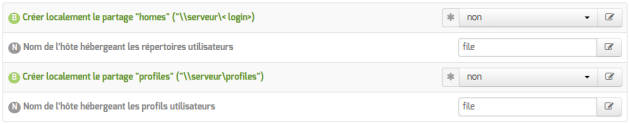

Partages utilisateur

En mode expert, si les partages et/ou les profils sont gérés localement, il est possible de personnaliser le répertoire dans lequel ils seront stockés sur le serveur.

Si le module recycle est activé, il est également possible d'activer la corbeille Samba pour les répertoires personnels des utilisateurs

Répertoires partagés

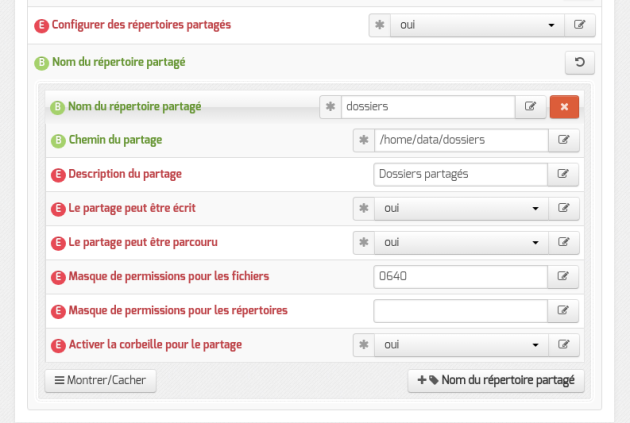

Passer la variable Configurer des répertoires partagés à oui permet de déclarer un ou plusieurs partages additionnels. Pour ajouter un ou plusieurs partages il faut cliquer sur le bouton + Nom du répertoire partagé.

Les options à renseigner pour chaque partage supplémentaire sont :

- le

Nom du répertoire partagé; - le

Chemin du partage: le chemin Unix du répertoire à partager ; - la

Description du partage; Le partage peut être écrit: le partage peut être défini en lecture/écriture ou en lecture seule (optionwriteable) ;Le partage peut être parcouru: le partage est visible dans le voisinage réseau ou non (optionbrowseable) ;- le

Masque de permissions pour les fichiers(optionnel) : masque par défaut des fichiers créés (optioncreate mask) ; - le

Masque de permissions pour les répertoires(optionnel) : masque par défaut des répertoires créés (optiondirectory mask) ; - la possibilité d'

Activer la corbeille pour le partage(proposé uniquement si le modulerecycleest activé).

Remarque

Les répertoires déclarés sont pris en compte et créés sur le disque lors de l'instanciation ou la reconfiguration du module.

Truc & astucePartages manuels

Le fichier de configuration /etc/samba/smb.conf est re-généré à chaque reconfiguration du serveur (commande reconfigure).

Il est possible de déclarer des partages supplémentaires manuellement en plaçant un fichier (possédant l'extension .conf) décrivant le partage dans le répertoire /etc/samba/conf.d/ .

Sa prise en compte nécessite un reconfigure.

Options de journalisation

Attention

Le nom des variables EOLE associées aux catégories d'événements à journaliser contient des mots clés qui susceptibles d'être détectés par les bloqueurs de publicité des navigateurs.

En cas d'erreur lors de l'édition de ces variables, vérifier que les bloqueurs sont bien désactivés pour ce formulaire.

Remarque

Ces variables agissent sur le paramètre Samba : log level.

Truc & astuce

Pour une modification temporaire du niveau de journalisation, il est préférable d'utiliser la commande smbcontrol :

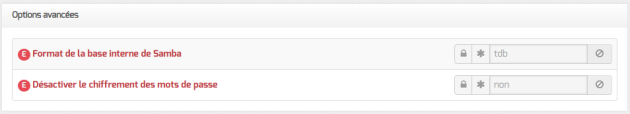

root@dc1:~# smbcontrol smbd debuglevelPID 860: all:0 tdb:0 printdrivers:0 lanman:0 smb:0 rpc_parse:0 rpc_srv:0 rpc_cli:0 passdb:0 sam:0 auth:0 winbind:0 vfs:0 idmap:0 quota:0 acls:0 locking:0 msdfs:0 dmapi:0 registry:0 scavenger:0 dns:0 ldb:0 tevent:0 auth_audit:0 auth_json_audit:0 kerberos:0 drs_repl:0 smb2:0 smb2_credits:0 dsdb_audit:0 dsdb_json_audit:0 dsdb_password_audit:0 dsdb_password_json_audit:0 dsdb_transaction_audit:0 dsdb_transaction_json_audit:0 dsdb_group_audit:0 dsdb_group_json_audit:0root@dc1:~# smbcontrol smbd debug "3 kerberos:4"root@dc1:~# smbcontrol smbd debuglevelPID 860: all:3 tdb:3 printdrivers:3 lanman:3 smb:3 rpc_parse:3 rpc_srv:3 rpc_cli:3 passdb:3 sam:3 auth:3 winbind:3 vfs:3 idmap:3 quota:3 acls:3 locking:3 msdfs:3 dmapi:3 registry:3 scavenger:3 dns:3 ldb:3 tevent:3 auth_audit:3 auth_json_audit:3 kerberos:4 drs_repl:3 smb2:3 smb2_credits:3 dsdb_audit:3 dsdb_json_audit:3 dsdb_password_audit:3 dsdb_password_json_audit:3 dsdb_transaction_audit:3 dsdb_transaction_json_audit:3 dsdb_group_audit:3 dsdb_group_json_audit:3Options avancées

À partir d'EOLE 2.7.1, il est possible de modifier le format de la base de données interne à Samba et de désactiver le chiffrement des mots de passe qui est appliqué par défaut à partir de la version 4.8 de Samba.

Ces deux paramètres doivent être choisis avant la première instance du module, ils ne sont plus modifiables par la suite.

Format de la base de données interne à Samba

Chiffrement des mots de passe

Les attributs sensibles doivent être chiffrés. Certains outils externes (synchronisation) nécessitent des mots de passe en clair, d'où la possibilité de désactiver ce chiffrement.

Remarque

La clé de chiffrement est enregistrée dans le fichier /var/lib/samba/private/encrypted_secrets.key. Elle ne doit jamais être révélée.

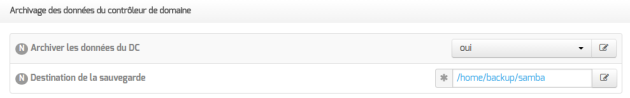

Archivage et sauvegarde des données

Un problème de corruption de la base Active Directory peut nécessiter de restaurer une sauvegarde sur le contrôleur de domaine principal et de relancer la synchronisation de tous les autres contrôleurs.

Attention

Il est primordial de disposer d'une archive ou d'une sauvegarde récente des données du serveur Active Directory.

Archivage local

La variable Archiver les données du DC permet d'activer l'exécution quotidienne d'un script d'archivage local et de choisir la destination de stockage de l'archive.

Les données du serveur Active Directory sont ainsi régulièrement sauvegardée (par défaut 1 fois par jour) dans le répertoire spécifié dans Destination de la sauvegarde.

Remarque

Le script utilisé pour l'archivage des données est inspiré d'un script mis à disposition par les développeurs du logiciel Samba : https://wiki.samba.org/index.php/Back_up_and_Restoring_a_Samba_AD_DC.

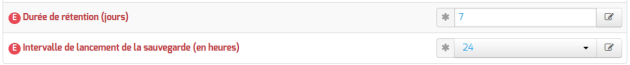

En mode expert, il est possible de spécifier la périodicité et la durée de rétention[19] de la sauvegarde locale.

Sauvegarde locale ou distante

Il est possible de mettre œuvre un système de sauvegarde complet en installant le logiciel Bareos[20] sur le serveur.

La mise en place de cet outil s'effectue manuellement à l'aide de la commande suivante :

# apt-eole install eole-bareos

Après installation des paquets, la configuration du service de sauvegarde s'effectue dans l'interface de configuration du module à plusieurs endroits.

L'archivage du DC soit activé dans l'onglet : Archiver les données du DC doit être à oui.

Dans cette configuration, les éléments suivants sont directement sauvegardés par Bareos avec le support des ACL :

L'export des bases TDB est quant à lui géré par eole-schedule[21] avant l'exécution des sauvegardes.

La configuration à proprement parler des sauvegardes (distante, locale, durée de rétention, taux de compression…) s'effectue dans les onglets Directeur bareos et Stockage bareos.