Onglet Firewall

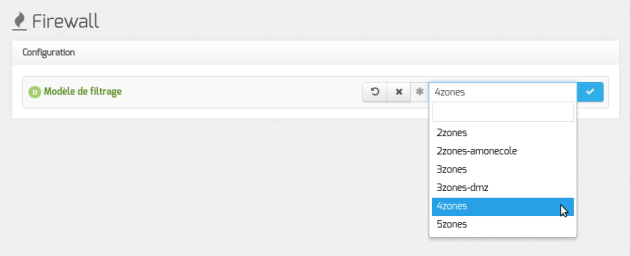

Modèle de filtrage

Les modèles de zone par défaut proposés supportent jusqu'à 5 cartes réseau :

2zones : gestion d'une zone admin ou pedago sur l'interface 1 ;

2zones-amonecole : modèle spécifique au module AmonEcole (pedago sur l'interface 1) ;

3zones : gestion d'une zone admin sur l'interface 1 et d'une zone pedago sur l'interface 2 ;

3zones-dmz : gestion d'une zone pedago sur l'interface 1 et d'une zone DMZ publique pouvant accueillir un module Scribe sur l'interface 2 ;

4zones : gestion d'une zone admin sur l'interface 1, d'une zone pedago sur l'interface 2 et d'une zone DMZ publique pouvant accueillir un module Scribe sur l'interface 3 ;

5zones : gestion d'une zone admin sur l'interface 1, d'une zone pedago sur l'interface 2, d'une zone DMZ publique pouvant accueillir un module Scribe sur l'interface 3 et d'une zone DMZ privée sur l'interface 4.

Complément

Chaque modèle de zone proposé correspond à un modèle de filtrage ERA. Les modèles de filtrage ERA sont la description de pare-feu enregistrés dans des fichiers XML situés par défaut dans le répertoire /usr/share/era/modeles/.

Truc & astuce

Avec ERA il est possible de créer un nouveau modèle personnalisé dans le répertoire /usr/share/era/modeles/. Celui-ci apparaîtra dans la liste des modèles proposés par défaut.

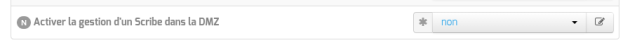

Déclaration d'un module Scribe en DMZ

Exemple

Si l'on souhaite mettre en place l'architecture suivante avec Amon :

- un réseau administratif ;

- un réseau pédagogique ;

- une DMZ contenant un serveur Scribe hébergeant des services web à ouvrir depuis l'extérieur.

La configuration recommandée sera :

-

Nombre d'interfaces à activer:4(ongletGénéralen mode basique) ; -

Modèle de filtrage:4zones(ongletFirewallen mode basique) ; -

Activer la gestion d'un Scribe dans la DMZ:oui(ongletFirewallen mode normal).

Interdire des accès réseaux

Si on passe l'option Interdire les interfaces autres que 1 à accéder à des réseaux extérieurs à oui, il est possible d'interdire l'accès

pour la ou les adresse(s) réseau et le ou les masque(s) souhaités.

Pour les réseaux RVP, il est habituel de ne pas conserver les données téléchargées par les utilisateurs dans le cache du proxy. C'est pour cela que l'option Désactiver le cache du proxy pour les accès à ce réseau est à oui par défaut. Cela signifie qu'en cas de téléchargement de page web, d'image, ... ces informations seront automatiquement re-téléchargées depuis le site source plutôt que conservées dans le cache du proxy.

Enfin, l'option En plus de l'interdiction proxy, interdire tous les protocoles permet de bloquer, via des règles iptables tout accès à ces réseaux.