Glossaire

A

- AAF

- Annuaire Académique Fédérateur

L'annuaire fédérateur est un dispositif technique qui sert à alimenter l'annuaire LDAP d'un rectorat avec les autres annuaires académiques qui existent au sein de l'Éducation nationale et qui sont directement utilisés par les applications du ministère et des collectivités.

- ACL

- Access Control List

Le terme ACL désigne deux choses en sécurité informatique :

un système permettant de faire une gestion plus fine des droits d'accès aux fichiers que ne le permet la méthode employée par les systèmes UNIX.

en réseau, une liste des adresses et ports autorisés ou interdits par un pare-feu.

- Active Directory

- AD

Active Directory est la mise en œuvre par Microsoft des services d'annuaire LDAP pour les systèmes d'exploitation Windows. L'objectif principal d'Active Directory est de fournir des services centralisés d'identification et d'authentification à un réseau d'ordinateurs utilisant le système Windows.

Source Wikipédia : https://fr.wikipedia.org/wiki/Active_Directory

- Adressage statique

Les adresses IP statiques (ou fixes) sont définies manuellement, elles ne changeront pas sauf si elles sont modifiées manuellement.

- adresse MAC

- Media Access Control

Une adresse MAC, parfois nommée adresse physique, est un identifiant physique stocké dans une carte réseau ou une interface réseau similaire. À moins qu'elle n'ait été modifiée par l'utilisateur, elle est unique au monde. Toutes les cartes réseau ont une adresse MAC, même celles contenues dans les PC et autres appareils connectés (tablette tactile, smartphone,consoles de jeux).

Une adresse MAC est généralement représentée sous la forme hexadécimale en séparant les octets par un double point. Par exemple 5E:FF:56:A2:AF:15.

Source Wikipédia : http://fr.wikipedia.org/wiki/Adresse MAC

- Agent Zéphir

Les agents Zéphir sont des sondes qui génèrent divers statistiques et rapports sur les modules EOLE.

Sur un module, elles sont consultables en HTTP sur le port 8090. Elles sont également accessibles via la page d'accueil de l'interface d'administration EAD.

Si le module est enregistré sur un serveur Zéphir, ces données sont remontées à intervalles réguliers et sont susceptibles de générer des alertes centralisées dans l'interface web Zéphir.

- Agrégation de liens Ethernet

- Bonding

L'agrégation de liens (niveau 2) est une technique utilisée dans les réseaux informatiques, permettant le regroupement de plusieurs ports réseau et de les utiliser comme s'il s'agissait d'un seul. Le but est d’accroître le débit au-delà des limites d'un seul lien, et éventuellement de faire en sorte que les autres ports prennent le relais si un lien tombe en panne (redondance).

Source Wikipedia : https://fr.wikipedia.org/wiki/Agrégation_de_liens

- Agrégation de routes IP

L'agrégation de routes IP (niveau 3) permet la mise en place d'une répartition de charge ou d'une haute disponibilité pour les sorties Internet.

- AGRIATES

- Accès Généralisé aux Réseaux Internet Académiques et Territoriaux pour les Établissements Scolaires

De responsabilité partagée entre les collectivités locales et les académies, ces réseaux de concentration des établissements scolaires couvrent à ce jour l'ensemble de lycées et collèges et devraient s'étendre aux secteurs du primaire. L'interconnexion des réseaux AGRIATES de chaque académie forme une partie du réseau RACINE. Par extension, les applications AGRIATES sont les applications Intranet accessibles aux établissements connectés au réseau AGRIATES, à savoir essentiellement, mais pas uniquement, les applications internet à usage des services administratifs des établissements.

RACINE-AGRIATES a pour objectif la fourniture d'un support sécurisé pour les échanges d'information (VPN) entre le réseau de l'administration des établissement et leur rectorat de rattachement.

L'organisation utilisée pour RACINE-AGRIATES est celle mise en place pour le réseau RACINE.

http://www.igc.education.fr/agriates/agriates.htm

C'est à la fois une zone de confiance sur le réseau des rectorats et un ensemble de contraintes techniques auxquelles doivent répondre les dispositifs d'accès des établissements.

RACINE-AGRIATES fait partie du projet réseau RACINE, dont l'objectif consiste à fournir un support sécurisé pour les échanges d'information (ou Réseau Virtuel Privé (RVP)) entre entités du ministère en s'appuyant sur des infrastructures réseau ouvertes.

RACINE-AGRIATES a ainsi pour objectif la fourniture d'un support sécurisé pour les échanges d'information (RVP) entre le réseau de l'administration des établissements et leur rectorat de rattachement.

RACINE-AGRIATES rassemble dans une même "zone de confiance" académique les établissements scolaires et les services académiques. Ce nouveau réseau privé virtuel sécurisé est l'Intranet académique.

- AMD64

AMD64 est le nom d'une architecture processeur développée par la société AMD.

Cette architecture est compatible avec le standard 32 bits x86 d'Intel.

- ANSSI

- Agence nationale de la sécurité des systèmes d'information

Service à compétence nationale, l'ANSSI est rattachée au secrétaire général de la défense et de la sécurité nationale.

Le SGDSN assiste le Premier ministre dans l'exercice de ses responsabilités en matière de défense et de sécurité nationale.

- Anti-spoofing

- Anti-usurpation d'adresse IP

L'usurpation d'adresse IP est une technique utilisée en informatique qui consiste à envoyer des paquets IP en utilisant une adresse IP source qui n'a pas été attribuée à l'ordinateur qui les émet. Le but peut être de masquer sa propre identité lors d'une attaque d'un serveur, ou d'usurper en quelque sorte l'identité d'un autre équipement du réseau pour bénéficier des services auxquels il a accès.

L'anti-spoofing sont des réglages du noyau et du réseau qui permettent de lutter contre l'usurpation d'adresse IP.

- Apache HTTP Server

Le logiciel libre Apache HTTP Server (Apache) est un serveur HTTP créé et maintenu au sein de la fondation Apache.

C'est le serveur HTTP le plus populaire du World Wide Web.

- APT

- Advanced Packaging Tool

APT est un ensemble d'outils fondamentaux au cœur de Debian.

Il permet :

d'installer des applications ;

de supprimer des applications ;

de garder les applications à jour ;

et encore bien d'autres choses...

APT, qui essentiellement résout les problèmes de dépendances et récupère les paquets désirés, fonctionne avec

dpkg, un autre outil qui réalise l'installation réelle ou la suppression des paquets (applications). APT est très puissant, et est essentiellement utilisé en ligne de commande. - ARENA

- Accès aux Ressources de l'Éducation Nationale et Académiques

Les portails d'applications ARENA vous donnent accès aux applications en ligne du ministère de l'Éducation nationale et de l'Académie.

- ARV

- Administration de Réseaux Virtuels

ARV permet de construire un modèle de configuration RVP. C'est un logiciel qui permet de générer des configurations RVP pour strongSwan.

- Autorité de Certification

- CA : Certification Authority

AC est l'acronyme de Autorité de Certification.

Une autorité de certification est une société ou un service administratif chargé de créer, de délivrer et de gérer des certificats électroniques.

Référents...- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

- Onglets Squid et Squid2 : activation du déchiffrement HTTPS

- Onglet Général

- Onglet Général

- Onglet Certificats ssl : gestion des certificats SSL

- Onglet Certificats ssl : gestion des certificats SSL

- Onglets Squid et Squid2 : activation du déchiffrement HTTPS

- Ajout/suppression de serveurs

- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

B

- Balise méta

Information sur la nature et le contenu d'une page web, ajoutée dans l'en-tête de la page HTML.

- Bareos

Bareos est un ensemble de programmes qui permet de gérer les sauvegardes, les restaurations ou la vérifications de données d'un ordinateur sur un réseau hétérogène.

En termes techniques, il s'agit d'un programme de sauvegarde client/serveur. Il est relativement facile d'utilisation et efficace. Il offre de nombreuses fonctions avancées de gestion de stockage qui facilitent la recherche et la restauration de fichiers perdus ou endommagés.

- bash

- Bourne-Again shell

Bash est un interpréteur en ligne de commande de type script. C'est le shell Unix du projet GNU.

Fondé sur le Bourne shell, Bash lui apporte de nombreuses améliorations, provenant notamment du Korn shell et du C shell. Bash est un logiciel libre publié sous licence publique générale GNU. Il est l'interprète par défaut sur de nombreux Unix libres, notamment sur les systèmes GNU/Linux. C'est aussi le shell par défaut de Mac OS X et il a été porté sous Microsoft Windows par le projet Cygwin.

Source Wikipédia : http://fr.wikipedia.org/wiki/Bourne-Again shell

- bastion

bastion est un service qui récupère les règles par défaut des zones réseaux utilisées par le module ainsi que toutes les règles personnalisées :

les règles optionnelles de l'EAD ;

les postes et les groupes de postes interdits ou restreints dans l'EAD ;

les règles sur les horaires de l'EAD ;

les règles ipsets (exceptions sur une directive) ;

les règles de la QOS ;

les règles tcpwrapper (host allow et hosts deny).

Le service bastion gère également les règles iptables dans les conteneurs lorsque le module en est pourvu.

La liste des actions du service se trouve dans le script

/usr/share/era/bastion.sh.Le service bastion met en cache les règles mais ne les régénère pas à chaque fois.

À partir de la version 2.6.1, seules les commandes

reconfigureetbastion regenrégénèrent les règles.- BE1D

- Base Élèves 1er Degré

L'application informatique "Base élèves premier degré" permet la gestion administrative et pédagogique des élèves de la maternelle au C.M.2 dans les écoles publiques ou privées. Elle facilite la répartition des élèves dans les classes et le suivi des parcours scolaires et améliore le pilotage académique et national.

http://www.education.gouv.fr/cid24413/base-eleves-premier-degre.html

En 2017 l'application BE1D fait l'objet d'une refonte complète et devient ONDE (Outil Numérique pour la Direction d'École).

- BIND

- Berkeley Internet Name Domain

BIND est un serveur DNS libre. C'est le plus utilisé sur Internet.

C

- CAS

- Central Authentication Service

CAS est un système d'authentification unique créé par l'université de Yale : on s'authentifie sur un site Web, et on est alors authentifié sur tous les sites Web qui utilisent le même serveur CAS. Il évite de s'authentifier à chaque fois qu'on accède à une application en mettant en place un système de ticket.

- CERT-FR

- Centre gouvernemental de veille, d'alerte et de réponse aux attaques informatiques

Le CERT-FR (anciennement CERTA) est une des composantes curatives complémentaires des actions préventives assurées par l’ANSSI.

En tant que CERT (Computer Emergency Response Team) national, il est le point de contact international privilégié pour tout incident de nature cyber touchant la France.

Il assure une permanence de ses activités 24h/24, 7j/7.S

Ses principales missions peuvent se décliner ainsi :

- détecter les vulnérabilités des systèmes, au travers notamment d'une veille technologique ;

- piloter la résolution des incidents, si besoin avec le réseau mondial des CERT ;

- aider à la mise en place de moyens permettant de se prémunir contre de futurs incidents ;

- organiser la mise en place d'un réseau de confiance.

Source : https://www.cert.ssi.gouv.fr/

- CETIAD

- Centre d'Études et de Traitements Informatiques de l'Académie de Dijon

DSI de l'académie de Dijon en charge l'informatisation des services académiques et des établissements des 1er et 2nd degré nommée ainsi jusqu'au déménagement du service de la rue Berbisey à la rue du Général Delaborde dans les nouveaux locaux du rectorat de l'académie de Dijon en novembre 2012.

- CIDR

- Classless Inter-Domain Routing

La notation CIDR permet de diminuer la taille de la table de routage contenue dans les routeurs.

Elle donne le numéro du réseau suivi par une barre oblique ( / ) et le nombre de bits à 1 dans la notation binaire du masque de sous-réseau. Le masque 255.255.224.0, équivalent en binaire à 11111111.11111111.11100000.00000000, sera donc représenté par /19 (19 bits à la valeur 1, suivis de 13 bits 0).

- Classe de caractères

Une classe de caractères définit un ensemble de caractères ayant un sens commun :

- caractères alphabétiques ;

- caractères non-alphabétiques ;

- les caractères numériques ;

- les caractères alphanumériques ;

- les caractères grecs.

- Clonezilla

Clonezilla est un logiciel libre de restauration de données, de clonage de disque, et de création d'image de disque.

- CMS

- Content Management System

Un système de gestion de contenu (SGC) est une famille de logiciels destinés à la conception et à la mise à jour dynamique de sites Web ou d'applications multimédia.

Ils partagent les fonctionnalités suivantes :

ils permettent à plusieurs individus de travailler sur un même document ;

ils fournissent une chaîne de publication (workflow) offrant par exemple la possibilité de mettre en ligne le contenu des documents ;

ils permettent de séparer les opérations de gestion de la forme et du contenu ;

ils permettent de structurer le contenu (utilisation de FAQ, de documents, de blogs, de forums de discussion, etc.) ;

ils permettent de hiérarchiser les utilisateurs et de leur attribuer des rôles et des permissions (utilisateur anonyme, administrateur, contributeur, etc.).

Les SGC ne doivent pas être confondus avec les systèmes de gestion électronique des documents (GED) qui permettent de réaliser la gestion de contenu dans l'entreprise.

- CN

- Common Name

Valeur permettant d'identifier le serveur dans le certificat.

- Cntlm

Cntlm proxy d'authentification NTLM rapide écrit en C.

Il s'intercale entre le poste client et le proxy. Il oblige l'utilisateur à renseigner son identifiant/mot de passe dans une fenêtre surgissante (popup).

Il ouvre une socket en écoute et gère la transmission de chaque requête au proxy parent. Si une connexion au proxy parent est créée à nouveau et authentifiée, la connexion précédente est mise en cache et est réutilisée pour une plus grande efficacité. Cntlm intègre également la redirection transparente de port TCP/IP. Il existe de nombreuses fonctions avancées telles que le support de NTLMv2, la protection de mot de passe, le hachage de mot de passe,etc. Il est peu gourmand en terme de ressources.

- Compte de service

- Service Account

Un compte de service est un compte d'utilisateur créé explicitement pour fournir un contexte de sécurité pour les services en cours d'exécution sur un serveur AD.

Le contexte de sécurité détermine la capacité du service à accéder aux ressources locales et réseau.

- Consistent Network Device Naming

Le nommage des interfaces réseau en ethX n'était pas assez fiable. Si on insérait une carte réseau supplémentaire dans le système, la nouvelle carte réseau pouvait remplacer eth0 et la déplacer en eth1.

Le nom des interfaces est fonction de leur attachement au système et non plus simplement de l'ordre matériel.

Consistent Network Device Naming est une convention pour le nommage des cartes réseau sous GNU / Linux.

Cette convention a été implémentée au travers du module kernel biosdevname par la société Dell.

Le schéma de nommage de biosdevname respecte les conventions suivantes :

em[1–N] pour les cartes physiques embarquées, le numéro correspond à l'emplacement interne de la carte sur la carte mère (numéro renvoyé par la commande

lspci) ;p<numeroEmplacement>p<numeroEmplacementPhysique> pour les cartes PCI, le numéro de l'emplacement physique commençant à 1 ;

un suffixe _vf est ajouté au matériel NPAR et SR-IOV, le numéro dépend du nombre de partitions ou des fonctions de virtualisation utilisées et sur quel port ;

d'autres conventions comme les suffixes vlan et alias sont inchangées et reste applicables.

Source : http://en.wikipedia.org/wiki/Consistent_Network_Device_Naming

systemd/udev utilisent leur propre schéma de nommage similaire à biosdevname.

Les principales différences sont supportées nativement par udev :

carte embarquée et numéro interne de l'emplacement de la carte (numéro renvoyé par la commande

lspci) (exemple: eno1) ;carte PCI Express et numéro interne de l'emplacement de la carte (exemple: ens1) ;

carte et localisation du connecteur au niveau du matériel (exemple: enp2s0) ;

carte avec l'adresse MAC (exemple: enx78e7d1ea46da) ;

pour les cartes nommées nativement dans le kernel (exemple: eth0).

- Conteneur

Un conteneur est une zone isolée à l'intérieur du système qui a un espace spécifique du système de fichiers, un réseau, des processus, des allocations mémoires et processeurs, comme s'il s'agissait de plusieurs serveurs physiques séparés.

Contrairement à la virtualisation, une seule instance du noyau est présente pour l'ensemble des conteneurs et du maître.

- Corosync Cluster Engine

- Corosync

Corosync Cluster Engine est un moteur libre de cluster. C'est un système de communication avec des fonctionnalités supplémentaires pour la mise en œuvre de la haute disponibilité dans les applications.

Le projet fournit quatre fonctionnalités principales :

un groupe restreint de processus avec une garantie de synchronisation virtuelle afin de créer des machines à états répliquées ;

un simple gestionnaire de disponibilité qui redémarre les processus d'application lorsqu'ils ont échoués ;

une configuration et des statistiques stockées en base de données dans la mémoire vive permet de définir, de récupérer et de recevoir des notifications concernant les changements d'état ;

un système de notification qui se déclenche lorsque un quorum est atteint ou perdu.

Sources : https://fr.wikipedia.org/wiki/Corosync_Cluster_Engine et http://clusterlabs.org/

- CPU

- Central Processing Unit

Le CPU , ou en français UCT pour Unité Centrale de Traitement, désigne le ou les microprocesseurs d'un ordinateur. C'est lui qui exécute les programmes informatiques.

- Creole

- Création EOLE

Creole gère la personnalisation des options de configuration des modules, le redémarrage des services, l'installation de paquets additionnels, la mise à jour du système.

Il a été conçu pour être facilement personnalisable pour l'utilisateur final. Un ensemble d'outils est proposé pour modifier ou étendre les fonctionnalités offerte par EOLE.

- creoled

creoled est un service permettant d'effectuer des requêtes sur la configuration Creole depuis la boucle locale sur le maître et dans les conteneurs.

- CreoleService

CreoleServiceest un nouvel outil qui vient remplacer avantageusement la fonction Service() deFonctionsEoleNg.Pour l'utiliser : CreoleService apache2 reload

S'il existe le même service dans plusieurs conteneurs il est possible de spécifier le conteneur.

Exemple : CreoleService -c fichier smbd restart

- CRL

Acronyme : Certificate Revocation List Une CRL ou Liste de Certificats Révoqués (LCR) est une liste, datée et signée par une Autorité de Certification, des numéros de série des certificats révoqués (mis en opposition) et non expirés, mise à jour périodiquement.

- cron

cron est un programme qui permet aux utilisateurs des systèmes Unix d'exécuter automatiquement des scripts, des commandes ou des logiciels à une date et une heure spécifiées à l'avance, ou selon un cycle défini à l'avance.

- CSV

- Comma-separated values

Le CSV est un format informatique ouvert représentant des données tabulaires sous forme de valeurs séparées par des virgules. Il est souvent utilisé pour l'interopérabilité entre applications.

- CUPS

- Common Unix Printing System

CUPS est un système modulaire d'impression informatique qui permet à l'ordinateur sur lequel il est installé de fonctionner en tant que serveur d'impression. Un serveur d'impression est capable d'accepter des tâches d'impression d'autres ordinateurs (les clients) et de les répartir sur les imprimantes qui sont paramétrées.

CUPS met à disposition une interface de gestion accessible avec un navigateur web.

D

- DFS

- Distributed File System

La technologie DFS (Système de fichiers distribué) est un ensemble de services client et serveur permettant :

- de fournir une arborescence logique aux données partagées depuis des emplacements différents,

- de rassembler différents partages de fichiers à un endroit unique de façon transparente,

- d'assurer la redondance et la disponibilité des données grâce à la réplication.

Avec cette technologie, il est possible de monter un seul même lecteur sur le poste de tous les utilisateurs, les partages existant se présenteront sous forme de dossiers et fonctionneront comme des raccourcis. L'affichage ou non des dossiers se configure ensuite en fonction de l'appartenance aux groupes NTFS.

- DHCP

- Dynamic Host Configuration Protocol

Dynamic Host Configuration Protocol (DHCP) est un protocole réseau dont le rôle est d’assurer la configuration automatique des paramètres IP d’une station, notamment en lui affectant automatiquement une adresse IP et un masque de sous-réseau. DHCP peut aussi configurer l’adresse de la passerelle par défaut et des serveurs de noms DNS.

Référents...- Onglet Interface-0

- Onglet Dhcp : Configuration du serveur DHCP

- Onglet Interface-0

- Onglet Dhcp : Configuration du serveur DHCP

- Onglet Interface-0

- Onglet Interface-1

- Onglet Interface-n

- Onglet Dhcp : Configuration du serveur DHCP

- Action de paramétrage du DHCP

- eole-dhcp

- eole-dhcrelay

- eole-dhcp

- Onglet Interface-0

- Onglet Interface-0

- Onglet Interface-0

- Onglet Interface-n

- Dictionnaire Creole

Fichier, au format XML, décrivant l'ensemble de variables, de fichiers, de services et de paquets personnalisés en vue de configurer un serveur.

- Directive optionnelle

Directive paramétrée dans ERA et qui peut être activée ou désactivée depuis une autre interface.

Les directives optionnelles le sont depuis l'EAD et les directives optionnelles cachées le sont par l'intermédiaire du template Creole

active_tagsdes modules Amon et AmonEcole.- Dispositif National de Mesure d'Audience

- DNMA

Le DNMA des ENT est un dispositif de suivi de fréquentation reposant sur une solution de marquage externe.

Celle-ci se conforme à un cahier des charges partagé qui définit et structure le contenu des marqueurs.

Le DNMA rend comparables les données des plateformes et garantit une haute fiabilité des données aidant à évaluer les performances et utilisations des ENT et à en améliorer le pilotage.

Source : https://eduscol.education.fr/1050/espaces-numeriques-de-travail

- Distribution

Une distribution GNU/Linux est un ensemble cohérent de logiciels rassemblant un système d'exploitation composé d'un noyau Linux et d'applications, la plupart étant des logiciels libres.

- DMZ

- Demilitarized Zone

En informatique, une zone démilitarisée est un sous-réseau séparé du réseau local et isolé de celui-ci et d'Internet par un pare-feu. Ce sous-réseau contient les machines étant susceptibles d'être accédées depuis Internet. Le pare-feu bloquera donc les accès au réseau local pour garantir sa sécurité. Les services susceptibles d'être accédés depuis Internet seront situés en DMZ. En cas de compromission d'un des services dans la DMZ, le pirate n'aura accès qu'aux machines de la DMZ et non au réseau local.

Source Wikipédia : http://fr.wikipedia.org/wiki/Zone démilitarisée (informatique)

- DN

- Distinguished Name

Identifiant unique dans le cadre des annuaires LDAP.

- DNS

- Domain Name System

Un DNS est un service permettant de traduire un nom de domaine en informations de plusieurs types.

L'usage le plus fréquent étant la traduction d'un nom de domaine en adresses IP.

Source : http://fr.wikipedia.org/wiki/Dns

Référents...- Configuration généralités

- Onglet Général

- Onglet Dhcp : Configuration du serveur DHCP

- Onglet Applications web : Configuration des applications web

- Onglet Général

- Onglet Active Directory

- Onglet Dhcp : Configuration du serveur DHCP

- Onglet Applications web : Configuration des applications web

- Onglet Mode Restreint : Configuration des restrictions de navigation

- Onglet Général

- Onglet Active Directory

- Onglet Active Directory

- Onglet Dhcp : Configuration du serveur DHCP

- Onglet Applications web : Configuration des applications web

- Onglet Mode Restreint : Configuration des restrictions de navigation

- Architecture messagerie académique

- eole-dns

- eole-dns

- Architecture messagerie académique

- Configuration généralités

- Onglet Général

- Onglet Général

- Onglet Général

- DNS Forwarder

- Redirecteur DNS

Un forwarder DNS est un serveur DNS qui transfert les requêtes DNS pour des noms DNS externes au réseau local vers des serveurs DNS situés à l'extérieur de ce réseau.

Il est également possible de configurer le serveur de façon à transférer les requêtes sur la base de noms de domaine spécifiques au moyen de redirecteurs conditionnels.

- Dstat

Dstat est un outil polyvalent de statistiques des ressources.

Il peut remplacer vmstat, iostat et ifstat.

Dstat surmonte certaines des limitations de ces programmes et ajoute quelques fonctionnalités supplémentaires.

- DTD

- Document Type Definition

La Définition de Type de Document, est un document permettant de décrire un modèle de document SGML ou XML. Le modèle est décrit comme une grammaire de classe de documents : grammaire parce qu'il décrit la position des termes les uns par rapport aux autres, classe parce qu'il forme une généralisation d'un domaine particulier, et document parce qu'on peut former avec un texte complet.

Une DTD décrit les documents à deux niveaux :

- la structure logique, que l'on peut assimiler à la syntaxe abstraite ;

- la structure physique, que l'on peut assimiler à la syntaxe concrète.

Source : http://fr.wikipedia.org/wiki/Document_Type_Definition

- Durée de rétention

La durée de rétention désigne le temps de conservation des sauvegardes avant leur effacement.

E

- e2guardian

e2guardian est un fork de DansGuardian. La dernière version stable de DansGuardian est sortie depuis un très long moment (2009) et plus récemment, suite au désengagement du créateur originel Daniel Barron, le projet a été migré sur la plateforme sourceforge et repris en main par un nouveau mainteneur. DansGuardian devait devenir un projet plus communautaire mais après diverses versions alpha le projet n'a pas réellement repris vie.

Depuis 2012 le travail a repris pour incorporer toutes les évolutions et corrections proposées par de nombreux contributeurs et le logiciel est publié sous le nom de e2guardian.

Référents...- Mise en œuvre du module

- Configuration du module AmonEcole

- Onglet Mode Restreint : Configuration des restrictions de navigation

- Onglet Mode Restreint : Configuration des restrictions de navigation

- Onglet Filtrage web : Configuration du filtrage web

- Onglet Filtrage web : Configuration du filtrage web

- Exceptions sur la source ou la destination

- Visites des sites : Observatoire des navigations

- Visites des sites : Observatoire des navigations

- eole-proxy

- eole-proxy

- Configuration

- EAD

- EOLE ADmin

L'EAD est l'interface d'administration des modules EOLE. Il s'agit d'une interface web, accessible uniquement en HTTPS avec un navigateur web à l'adresse

https://<adresse_module>:4200.L'authentification peut être locale et/ou au travers d'EoleSSO (authentification unique).

L'EAD est composé de deux parties :

un serveur de commandes (service ead-server), présent et actif sur tous les modules ;

une interface web (service ead-web), présent et actif sur tous les modules.

Chaque module dispose d'une interface utilisateur EAD.

Certains modules (Zéphir, Sphynx, ...) ne disposent que de la version de base qui permet d'effectuer les tâches de maintenance (mise à jour du serveur, diagnostic, arrêt du serveur, ...).

Une version plus complète existe pour les autres modules (Horus, Scribe, Amon, ...) incluant des fonctionnalités supplémentaires.

Référents...- Onglet Reverse proxy : Configuration du proxy inverse

- Onglet Services

- Onglet Interface-0

- Onglet Interface-1

- Onglet Interface-n

- Onglet Certificats ssl : gestion des certificats SSL

- Onglet Reverse proxy : Configuration du proxy inverse

- Reconfiguration

- Les procédures de mise à jour

- Les mises à jour en ligne de commande

- Les directives optionnelles

- Onglet Services

- Onglet Interface-0

- Onglet Interface-n

- Onglet Reverse proxy : Configuration du proxy inverse

- EAD3

- EOLE ADmin 3

L'EAD3 est une interface d'administration des modules EOLE.

Il s'agit d'une interface web, accessible uniquement en HTTPS avec un navigateur web à l'adresse https://<serveur>/ead/.

Les briques de l'EAD3 sont préinstallées sur les modules à partir de la version EOLE 2.6.1, mais non activées.

Certaines de ses fonctionnalités ne sont accessibles que sur la version d'EOLE en cours de développement.

- ELF

- Executable and Linkable Format

ELF est un format de fichier binaire utilisé pour l'enregistrement de code compilé

- Envole

Envole est un Espace Numérique Personnel pour l'Éducation.

Il propose une interface de type portail Web 2.0 qui permet l'interaction entre un utilisateur et son environnement numérique résultant de l'utilisation de services hétérogènes.

Il centralise dans une seule interface l'ensemble des applications de l'utilisateur : mail, agenda, dossier personnel, B2I, blog, gestion de notes, gestion des absences, etc ...

Envole est adapté pour mettre en œuvre un Portail Internet Académique (PIA), un Portail Internet Établissement (PIE) ou un Espace Numérique de Travail (ENT).

- eole-schedule

Sur les modules EOLE, les tâches planifiées (comme par exemple les mises à jour, les sauvegardes, la purge de certaines informations, l'exportation de l'annuaire, des bases de données et des quotas disque ou encore les mises à des listes noires pour le filtrage proxy) sont gérées par

eole-schedule.Contrairement à l'utilisation de cron,

eole-schedulepermet de maîtriser les tâches planifiées même si la sauvegarde est activée.Sur un module instancié, la commande suivante permet d'obtenir la liste des tâches planifiées : manage_schedule -l.

- EoleSSO

EoleSSO est un serveur d'authentification développé pour répondre à la problématique du SSO (authentification unique) dans différentes briques de l'architecture EOLE. Il est développé en langage Python à l'aide du framework Twisted.

Ce produit implémente en premier lieu un serveur d'authentification compatible avec le protocole CAS.

Une partie du protocole SAML a été implémentée par la suite pour permettre de répondre à des problématiques de fédération avec d'autres produits (ou entre 2 serveurs EoleSSO).

- ERA

- Éditeur de Règles pour le module Amon

ERA est une application graphique de génération et de gestion de règles de sécurité adaptée au module pare-feu Amon. À partir du fichier XML de description du pare-feu, un script de règles iptables pour Netfilter est généré de manière à implémenter ces règles sur le module pare-feu Amon. La génération directe de règles iptables est également possible, permettant d'utiliser ERA pour d'autres types de serveurs sous GNU/Linux.

- Erlang

Erlang est un langage de programmation, supportant plusieurs paradigmes : concurrent, temps réel, distribué. Son cœur séquentiel est un langage fonctionnel à évaluation stricte, affectation unique, au typage dynamique fort. Sa couche concurrente est fondée sur le modèle d'acteur. Il possède des fonctionnalités de tolérance aux pannes et de mise à jour du code à chaud, permettant le développement d'applications à très haute disponibilité. Erlang est conçu pour s'exécuter sur une machine virtuelle spécifique appelée BEAM.

Source Wikipédia : http://fr.wikipedia.org/wiki/Erlang_%28langage%29

- Espace Numérique Personnel

- ENP, E.N.P

Système d'intégration de service réseaux/Web permettant la constitution de bouquets de services intégrés personnalisables par l'utilisateur.

Il permet de mettre en œuvre un Portail Internet Académique (PIA), un Portail Internet Etablissement (PIE) ou un Espace Numérique de Travail (ENT).

- ESU

- Environnements Sécurisés des Utilisateurs

Environnement Sécurisé des Utilisateurs (ESU) est un projet initialement développé par Olivier Adams du CRDP de Bretagne qui est maintenant publié par EOLE et distribué sous licence CeCILL. Cet outil permet aux administrateurs de réseaux en établissement scolaire de définir (très simplement) les fonctions laissées disponibles aux utilisateurs des postes informatiques.

ESU propose de nombreuses fonctions :

limitation des accès aux paramètres de Windows (panneau de configuration...) ;

définition par salle ou par poste des lecteurs réseaux, icônes du bureau, menu démarrer et limitation des fonctions ;

configuration des imprimantes partagées sur les postes ;

configuration des navigateurs (Internet Explorer et Mozilla Firefox) ;

éditeur de règles permettant de rajouter autant de règles que vous le souhaitez.

- Exim

Exim est un serveur de messagerie électronique (ou Mail Transfer Agent en anglais) utilisé sur de nombreux systèmes de type UNIX. Il est l'un des serveurs de messagerie électronique (MTA) les plus flexibles et robustes.

Exim est hautement configurable : il possède des fonctionnalités manquantes dans les autres serveurs de courriel.

- Extrémité

Une extrémité est un sous ensemble d'une zone. Elle est définie par une ou plusieurs adresses IP ou bien un sous-réseau. Elle hérite du niveau de sécurité de la zone à laquelle elle appartient.

F

- FAI

- Fournisseur d'Accès à Internet

Le FAI est un organisme (une entreprise ou une association) qui met à disposition une connexion au réseau informatique nommé Internet.

- Fichier d'état

- state

Un fichier d'état, un « state », est une représentation de l'état dans lequel un serveur devrait être. On peut définir une succession d'états et l'application d'un état en fonction d'un autre.

Les fonctions d'état font fréquemment appel à un ou plusieurs modules d'exécution pour exécuter une tâche donnée.

Le format par défaut est YAML et l'extension de fichier

.sls, un moteur de template Jinja2 est également disponible. - Fichier DEB

Un fichier DEB est un package permettant d'installer une application sous les systèmes Linux Debian. La distribution Debian propose un outil de gestion de package permettant d'automatiser l'installation, la configuration et la mise à jour des logiciels installés par ce biais.

- Fichiers métadata

Les fichier métadata sont des fichiers au format XML contenant les informations nécessaires à la définition des entités partenaires en vue d'échange de message SAML. Ces fichiers contiennent la plupart du temps :

- le nom de l'entité ;

- les différentes urls sur lesquelles envoyer les différentes requêtes et réponse au format SAML;

- la description des certificats utilisés pour signer ses messages;

- des informations sur les attributs nécessaires pour identifier les utilisateurs ;

- ....

La description complète du format de ces fichiers et des éléments possibles est disponible sur le site du consortium OASIS.

- Filtrage syntaxique

Système de pondération détectant des mots interdits dans une page et lui assignant un score en fonction de la gravité et du nombre de mots détectés. Le proxy bloquera les pages dont le score dépasse un certain seuil.

- Flask

Flask est un framework d'application web léger écrit en Python et basé sur le toolkit Werkzeug (une librairie Python WSGI) et sur le moteur de template Jinja2.

Flask est appelé microframework parce qu'il garde un cœur simple, mais extensible. Il n'y a aucune couche d'abstraction de données, pas de formulaire de validation ou tout autre composant que des bibliothèques tierces ne traitent déjà. Cependant, Flask supporte les extensions, ce qui permet d'ajouter des fonctionnalités si elles sont mises en œuvre dans Flask lui-même.

Il existe des extensions pour utiliser les objets relationnels, valider des formulaires, le téléchargement, diverses technologies d'authentification ouvertes, et plus encore.

Flask est sous licence BSD.

- Flux

Lien entre deux zones.

- Flux descendant

Interactions d'un niveau de sécurité plus fort vers un niveau de sécurité plus faible avec une politique par défaut "autorisé".

- Flux montant

Interactions d'un niveau de sécurité plus faible vers un niveau de sécurité plus fort avec une politique par défaut "interdit".

- FOG

- Free OpenSource Ghost

FOG est un logiciel libre de déploiement d'OS. FOG est installable facilement sur le module EoleBase versions 2.8 et supérieures.

https://pcll.ac-dijon.fr/eole/installation-de-fog-sur-eolebase-2-8/

- Fork

- dérivé

Un fork est un nouveau logiciel créé à partir du code source d'un logiciel existant .

Source : https://fr.wikipedia.org/wiki/Fork_(d%C3%A9veloppement_logiciel)

- FranceConnect

FranceConnect est un dispositif permettant de garantir l'identité d'un utilisateur en s'appuyant sur des comptes existants pour lesquels son identité a déjà été vérifiée. Ce dispositif est un bien commun mis à la disposition de toutes les autorités administratives. Il est mis en œuvre par la DINSIC, dépendante du SGMAP2, un service du premier ministre. Certains acteurs du secteur privé peuvent aussi en bénéficier s'ils contribuent à l'action publique (banques et assurances par exemple).

- FTP

- File Transfert Protocol

File Transfer Protocol (protocole de transfert de fichiers), ou FTP, est un protocole de communication destiné à l'échange informatique de fichiers sur un réseau TCP/IP. Il permet, depuis un ordinateur, de copier des fichiers vers un autre ordinateur du réseau, ou encore de supprimer ou de modifier des fichiers sur cet ordinateur. Ce mécanisme de copie est souvent utilisé pour alimenter un site web hébergé chez un tiers.

La variante de FTP protégée par les protocoles SSL ou TLS (SSL étant le prédécesseur de TLS) s'appelle FTPS.

FTP obéit à un modèle client-serveur, c'est-à-dire qu'une des deux parties, le client, envoie des requêtes auxquelles réagit l'autre, appelé serveur. En pratique, le serveur est un ordinateur sur lequel fonctionne un logiciel lui-même appelé serveur FTP, qui rend publique une arborescence de fichiers similaire à un système de fichiers UNIX. Pour accéder à un serveur FTP, on utilise un logiciel client FTP (possédant une interface graphique ou en ligne de commande).

FTP, qui appartient à la couche application du modèle OSI et du modèle ARPA, utilise une connexion TCP.

Par convention, deux ports sont attribués (well known ports) pour les connexions FTP : le port 21 pour les commandes et le port 20 pour les données. Pour le FTPS dit implicite, le port conventionnel est le 990.

Ce protocole peut fonctionner avec IPv4 et IPv6.

(Source : http://fr.wikipedia.org/wiki/File_Transfer_Protocol)

G

- Gaspacho

Gaspacho est une application qui permet de configurer automatiquement le poste de travail de l'utilisateur selon son profil. Pour le moment il n'existe que la version GNU/Linux du client Gaspacho.

- GNU

- GNU is Not Unix

GNU est l'acronyme récursif de GNU is Not Unix. Projet fondé en 1984, il vise à produire un OS complet de type Unix.

Le noyau propre au projet n'étant pas fini, GNU est le plus souvent utilisé avec Linux. On parle alors de système GNU/Linux.

- GNU GRUB

- GRand Unified Bootloader

GNU GRUB est un programme d'amorçage de micro-ordinateur. Il s'exécute à la mise sous tension de l'ordinateur, après les séquences de contrôle interne et avant le système d'exploitation proprement dit, puisque son rôle est justement d'en organiser le chargement. Lorsque le micro-ordinateur héberge plusieurs systèmes (on parle alors de multi-amorçage), il permet à l'utilisateur de choisir quel système démarrer.

Source : http://fr.wikipedia.org/wiki/GRand_Unified_Bootloader

- GPG

- GnuPG

GPG est l'implémentation GNU du standard OpenPGP.

OpenPGP est un format pour l'échange sécurisé de données.

- GPO

- Group Policy Objects stratégies de groupe

Les stratégies de groupe (ou GP pour Group Policy) sont des fonctions de gestion centralisée de la famille Microsoft Windows. Elles permettent la gestion des ordinateurs et des utilisateurs dans un environnement Active Directory. Les stratégies de groupe font partie de la famille des technologies IntelliMirror, qui incluent la gestion des ordinateurs déconnectés, la gestion des utilisateurs itinérants ou la gestion de la redirection de dossiers ainsi que la gestion des fichiers en mode déconnecté. Les stratégies de groupe sont gérées à travers des objets de stratégie de groupe communément appelés GPO (Group Policy Objects).

Référents...- Onglet Gpo

- Onglet Gpo

- Configurer la découverte automatique du proxy avec WPAD

- Les clients Windows

- La GPO « eole_script »

- Les clients GNU/Linux

- Automatisation de la classification des objets dans l'AD

- Le GPO « eole_script »

- Configurer la découverte automatique du proxy avec WPAD

- Gestion sommaire des GPO depuis le contrôleur de domaine

- Gunicorn

- Green Unicorn (Licorne Verte)

Gunicorn est un serveur Web HTTP WSGI écrit en Python et disponible pour Unix. Son modèle d'exécution est basé sur des sous-processus créés à l'avance, adapté du projet Ruby Unicorn. Le serveur Gunicorn est compatible avec un large nombre de frameworks Web, repose sur une implémentation simple, légère en ressources et relativement rapide.

Source Wikipédia : http://fr.wikipedia.org/wiki/Gunicorn_(HTTP_server)

- GZIP

- GNU zip

gzip est un logiciel libre de compression qui a été créé à partir de 1991 pour remplacer le programme compress d'Unix.

Source : https://fr.wikipedia.org/wiki/Gzip

H

- Haute Disponibilité

- High Availability ou HA

La haute disponibilité c'est garantir la disponibilité et le bon fonctionnement d'un service ou d'une architecture informatique.

Deux moyens complémentaires sont utilisés pour améliorer la haute disponibilité :

- la mise en place d'une infrastructure matérielle spécialisée, généralement en se basant sur de la redondance matérielle. Est alors créé un cluster de haute-disponibilité (par opposition à un cluster de calcul) : une grappe d'ordinateurs dont le but est d'assurer un service en évitant au maximum les indisponibilités ;

- la mise en place de processus adaptés permettant de réduire les erreurs, et d'accélérer la reprise en cas d'erreur. ITIL contient de nombreux processus de ce type.

Source Wikipédia : http://fr.wikipedia.org/wiki/Haute disponibilité

- HTTP

- HyperText Transfer Protocol - protocole de transfert hypertexte

HTTP est un protocole de communication client-serveur développé pour le World Wide Web. HTTPS (le S signifiant sécurisé) est la variante du HTTP sécurisée par l'usage des protocoles SSL ou TLS.

HTTP est un protocole de la couche application. Dans les faits on utilise le protocole TCP comme couche de transport. Un serveur HTTP utilise alors par défaut le port 80 (443 pour HTTPS).

Référents...- Médias d'installation

- Onglet Général

- Onglet Applications web : Configuration des applications web

- Onglet Général

- Onglet Applications web : Configuration des applications web

- Onglets Squid et Squid2 : activation du déchiffrement HTTPS

- Onglet Reverse proxy : Configuration du proxy inverse

- Onglet Reverse proxy : Configuration du proxy inverse

- Onglet Général

- Onglet Applications web : Configuration des applications web

- Onglets Squid et Squid2 : activation du déchiffrement HTTPS

- Onglet Reverse proxy : Configuration du proxy inverse

- Onglet Reverse proxy : Configuration du proxy inverse

- Principe général

- Ajout/suppression de serveurs

- Intégration au domaine et installation du client EOLE sur les postes Windows

- Intégration au domaine et installation du client EOLE sur les postes GNU/Linux

- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Reverse proxy : Configuration du proxy inverse

- Onglet Reverse proxy : Configuration du proxy inverse

- https://cloud-init.io/

Cloud-init fournit un environnement et un outil pour configurer et personnaliser les instances de machines virtuelles pour les plateformes de nuages de type infrastructure en tant que service (IaaS).

Il peut par exemple régler une locale et un nom d'hôte par défaut, créer des clés d'hôtes SSH privées, installer des clés publiques SSH pour se connecter à un compte par défaut, mettre en place des points de montage éphémères et lancer des scripts fournis par l'utilisateur.

Diverses méthodes sont prises en charge pour envoyer des données vers l'instance au démarrage, dont les interfaces standard de plateformes multiples.

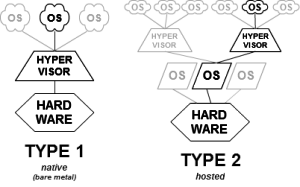

- Hyperviseur

Un hyperviseur est une plate-forme de virtualisation qui permet à plusieurs systèmes d'exploitation de travailler sur une même machine physique en même temps.

Les hyperviseurs sont classés actuellement en deux catégories :

Type I, natif : un hyperviseur de Type 1 est un logiciel qui s'exécute directement sur une plateforme matérielle ; cette plateforme est alors considérée comme outil de contrôle de système d'exploitation. Un système d'exploitation secondaire peut, de ce fait, être exécuté au-dessus du matériel ;

Type II : un hyperviseur de Type 2 est un logiciel qui s'exécute à l'intérieur d'un autre système d'exploitation. Un système d'exploitation invité s'exécutera donc en troisième niveau au-dessus du matériel. Les systèmes d'exploitation invités n'ayant pas conscience d'être virtualisés, ils n'ont pas besoin d'être adaptés.

Source Wikipédia : http://fr.wikipedia.org/wiki/Hyperviseur

I

- ICAP

- Internet Content Adaptation Protocol

ICAP est un protocole mis au point en 2000 par un consortium comprenant entre autres les sociétés Network Appliance, Akamai Technologies et Novell.

L'objectif du protocole est de fournir une interface générique pour la communication avec les solutions de filtrage de contenu sur Internet.

Source : https://fr.wikipedia.org/wiki/Internet_Content_Adaptation_Protocol

- ICMP

- Internet Control Message Protocol

Internet Control Message Protocol est l'un des protocoles fondamentaux constituant la suite de protocoles Internet. Il est utilisé pour véhiculer des messages de contrôle et d'erreur pour cette suite de protocoles, par exemple lorsqu'un service ou un hôte est inaccessible.

- IDMAP

- Identity Mapping

La méthode de calcul des identifiants Samba permet de définir une relation entre les SID Windows et les identifiants d'utilisateur et de groupe Unix.

Celle-ci est effectué par le service Winbind. Il est possible de personnaliser la configuration IDMAP par domaine.

- IGC/A

- Infrastructure de Gestion de la Confiance de l'Administration

L’infrastructure de gestion de la confiance de l’administration, dite « IGC/A », est une infrastructure de gestion de clés cryptographiques (IGC) opérée par l’Agence nationale de la sécurité des systèmes d’information, l’autorité de certification racine de l’État français.

Les certificats émis par l'IGC/A permettent d'identifier officiellement les autorités de certification des administrations de l'État français. Ils attestent également de la qualité des pratiques de gestion des clés publiques mises en œuvre par ces autorités. Ils sont délivrés au terme d'un audit et peuvent être révoqués en cas de défaillance.

Source : https://www.ssi.gouv.fr/administration/services-securises/igca/

- Image ISO

- Image disque

Une image ISO est une archive proposant la copie conforme d'un disque optique ou magnétique. L'opération de gravure de l'image ISO consiste à recopier cette structure sur un disque optique.

- IMAP

- Internet Message Access Protocol

IMAP est un protocole qui permet de récupérer les courriers électroniques présents sur un serveur de messagerie. Mais contrairement au protocole POP, il permet de laisser les messages sur le serveur, ce qui présente un gros avantage pour consulter sa messagerie depuis plusieurs postes équipés de clients lourds.

- INE

- Identifiant National Élève

L'INE est l’identifiant attribué à chaque élève par le Ministère de l'Éducation nationale.

Cet identifiant unique a vocation à faciliter la gestion du système éducatif et à permettre le suivi statistique des élèves, des étudiants et des apprentis.

Source : https://www.legifrance.gouv.fr/affichTexte.do?cidTexte=JORFTEXT000025554438

- INI

Un fichier INI est un fichier de configuration dans un format de données introduit par les systèmes d'exploitation Windows en 1985. Par convention les noms de ces fichiers portent l'extension «

.ini».Les fichiers INI sont des fichiers texte qui peuvent être manipulés avec un logiciel courant de type éditeur de texte.

La valeur de chaque paramètre de configuration est indiquée par une formule : paramètre = valeur.

Source Wikipédia : http://fr.wikipedia.org/wiki/Fichier_INI

- instance

- instanciation, instancier

Instancier un serveur correspond à la troisième étape de mise ne œuvre d'un module EOLE. Cette phase permet d'écrire les fichiers de configuration et de lancer ou de redémarrer les services d'après les valeurs renseignées lors de l'étape de configuration. L'instanciation prépare le système en vue de sa mise en production et s'exécute à l'aide de la commande

instance. - InterBase

InterBase est un moteur de base de données. Il a été choisi par le ministère de l'Éducation nationale pour supporter les bases de données utilisées par les logiciels nationaux (comme GFC et SELENE, par exemple).

Source Wikipédia : http://fr.wikipedia.org/wiki/InterBase

- iptables

iptables est un logiciel libre grâce auquel l'administrateur système peut configurer les chaînes et règles dans le pare-feu dans l'espace noyau composé par des modules Netfilter.

Netfilter est un framework implémentant un pare-feu au sein du noyau Linux à partir de la version 2.4 de ce dernier. Il prévoit des accroches (hooks) dans le noyau pour l'interception et la manipulation des paquets réseau lors des appels des routines de réception ou d'émission des paquets des interfaces réseau.

J

- Jinja2

Jinja2 est un moteur de templates pour le langage de programmation Python.

- journald

- systemd-journald

journald est un service système chargé de collecter et de stocker les journaux des applications.

Source : https://www.freedesktop.org/software/systemd/man/systemd-journald.service.html#

- JSON

- JavaScript Object Notation

JSON est un format de données textuelles dérivé de la notation des objets du langage JavaScript. Il permet de représenter de l'information structurée comme le permet XML par exemple.

Un document JSON a pour fonction de représenter de l'information accompagnée d'étiquettes permettant d'en interpréter les divers éléments, sans aucune restriction sur le nombre de celles-ci.

Un document JSON ne comprend que deux types d'éléments structurels :

des ensembles de paires nom / valeur ;

des listes ordonnées de valeurs.

Ces mêmes éléments représentent trois types de données :

des objets ;

des tableaux ;

des valeurs génériques de type tableau, objet, booléen, nombre, chaîne ou null.

Source Wikipédia : http://fr.wikipedia.org/wiki/JavaScript_Object_Notation

K

- KDC

- Key Distribution Center

En cryptographie, un centre de distribution de clé (Key Distribution Center) est une partie d'un système de chiffrement qui permet de réduire les risques inhérents à l'échange de clé.

Source : https://fr.wikipedia.org/wiki/Key_Distribution_Center

- Kerberos

Kerberos est un protocole d'authentification réseau qui repose sur un mécanisme de clés secrètes (chiffrement symétrique) et l'utilisation de tickets, et non de mots de passe en clair, évitant ainsi le risque d'interception frauduleuse des mots de passe des utilisateurs.

Source Wikipédia : http://fr.wikipedia.org/wiki/Kerberos_(protocole)

- Keycloak

Keycloak est un outil libre et moderne de gestion d’identité et des accès (IAM).

- KVM

- Kernel-based Virtual Machine

KVM est un hyperviseur libre natif (Type I) pour Linux. KVM est une instance modifiée de QEMU pour être prise en charge en tant que module kernel kvm. KVM est intégré dans le noyau Linux depuis la version 2.6.20.

Lorsqu'on parle de KVM, on parle généralement de l'ensemble : version modifiée de QEMU et module kvm.

Source : http://fr.wikipedia.org/wiki/Kernel-based_Virtual_Machine

L

- L'expérience à tâtons

Ne pouvant établir avec certitude qui de l'équipe a introduit ce type d'expérience dans la documentation du module Amon en version 2.2, l'équipe dans son intégralité revendique la paternité du concept.

- LDAP

- Lightweight Directory Access Protocol

À l'origine un protocole permettant l'interrogation et la modification des services d'annuaire, LDAP a évolué pour représenter une norme pour les systèmes d'annuaires.

Référents...- Onglet Général

- Onglet Général

- Onglet Eole sso : Configuration du service SSO pour l'authentification unique

- Onglet Général

- Onglet Eole sso : Configuration du service SSO pour l'authentification unique

- Onglet Eole sso : Configuration du service SSO pour l'authentification unique

- Création manuelle de listes

- phpLDAPadmin : gestionnaire d'annuaire LDAP

- Onglet Général

- Onglet Général

- Onglet Général

- LDIF

- LDAP Data Interchange Format

LDIF est un format standardisé d'échange de données, qui permet la représentation des données contenues dans un annuaire LDAP. Il permet également la représentation d'opérations sur les données de l'annuaire (ajout, suppression, modification).

- LDM

- LTSP Display Manager

LDM est le gestionnaire d'affichage spécialement écrit pour LTSP.

- LemonLDAP

- LemonLDAP::NG

LemonLDAP::NG est une infrastructure d’authentification unique distribuée (SSO – Single Sign On) avec gestion centralisée des droits. Il se présente sous la forme d’une suite logicielle libre reposant sur le serveur web Apache.

Source : http://www.starxpert.fr/lemon-ldap/

- Let's Encrypt

- LE

Let's Encrypt est une autorité de certification qui fournit des certificats gratuits X.509 pour le protocole cryptographique TLS au moyen d'un processus automatisé destiné à se passer du processus complexe actuel impliquant la création manuelle, la validation, la signature, l'installation et le renouvellement des certificats pour la sécurisation des sites internet.

Source Wikipédia : https://fr.wikipedia.org/wiki/Let's_Encrypt

Référents...- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

- Onglets Squid et Squid2 : activation du déchiffrement HTTPS

- Onglet Général

- Onglet Général

- Onglet Certificats ssl : gestion des certificats SSL

- Onglets Squid et Squid2 : activation du déchiffrement HTTPS

- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

- Onglet Général

- libvirt

libvirt est une bibliothèque, une API, un daemon et des outils en logiciel libre de gestion de la virtualisation. Elle est notamment utilisée par KVM, Xen, VMware ESX, QEMU et d'autres solutions de virtualisation. Elle est notamment utilisée par la couche d'orchestration des hyperviseurs.

Source : http://fr.wikipedia.org/wiki/Libvirt

- Licence CeCILL

Acronyme pour CEa Cnrs Inria Logiciel Libre.

C'est une licence libre de droit français compatible avec la licence GNU GPL.

- Linux

- Kernel Linux

Le noyau Linux est un noyau de système d'exploitation de type Unix. Le noyau Linux est un logiciel libre développé initialement par Linus Torvalds. Il a officiellement vu le jour en 1991.

Formellement, « Linux » est le nom du seul noyau, mais dans les faits, on appelle souvent « Linux » l'ensemble du système d'exploitation, aussi appelé « GNU/Linux », voire l'ensemble d'une distribution Linux.

- Liste blanche

Une liste blanche est une liste d'adresse web autorisées par le proxy.

- Liste noire

Une liste noire est un document rassemblant les noms d'entités concrètes ou virtuelles jugés indésirables.

Dans le contexte informatique une liste noire est une liste d'adresses web indésirables qui seront bloquées par le proxy.

- LTS

- Long Term Support

Certaines versions d'Ubuntu sont estampillées LTS. Ces versions, publiées tous les deux ans au mois d'avril, sont soutenues pour une durée prolongée de 60 mois (5 ans).

Le label LTS :

la récupération des paquets de Debian se fait de manière plus conservatrice, synchronisée depuis Debian testing plutôt que Debian unstable ;

la stabilisation de la distribution commence tôt dans le cycle de développement en limitant le nombre de nouveautés. L'équipe d'Ubuntu fait une sélection entre les paquets qui doivent être inclus dans une distribution maintenue sur une durée d'au plus 5 ans et ceux qui pourront être optionnellement installés par les utilisateurs ;

les changements structurels majeurs sont le plus possible évités, comme le changement des applications incluses par défaut dans la distribution, la transition vers d'autres bibliothèques ou les changements des couches basses du système.

Une version LTS est :

tournée vers les entreprises : ces versions sont pensées pour le déploiement dans des parcs de serveurs et de postes de travail dont la durée de vie est longue et où les changements sont peu fréquents ;

compatible avec les nouveaux matériels : des révisions sont publiées à intervalles réguliers (une point release) pour ajouter la prise en charge de nouveaux matériels pour serveurs et postes de travail ;

davantage testée : la phase de développement alpha est réduite, afin d'étendre davantage la période de stabilisation bêta pour récolter le plus de retours d'expérience et de rapports de bogues et pour stabiliser l'ensemble de la distribution.

Clairement, une version LTS n'est pas :

une version incluant de nombreuses nouveautés : l'effort est surtout tourné vers la stabilisation et le renforcement des fonctionnalités existantes. Si des exceptions sont accordées à certains projets, elles sont documentées et leur intégration dans une version LTS doit être complétée pour la version bêta 1 du cycle de développement ;

une version d'avant-garde : plutôt que d'importer les paquets de Debian depuis sa version unstable, ceux-ci sont tirés depuis la version testing de Debian. Même si certaines nouveautés ne sont pas incluses dans ces paquets, il y a plus de bénéfices à importer des paquets testés qui introduisent moins de bogues et moins de régressions.

- LVM

- Logical Volume Management

La gestion par volumes logiques est à la fois une méthode et un logiciel. Elle permet le découpage, la concaténation, le redimensionnement et l'utilisation des espaces de stockage. Le logiciel permet de gérer, de sécuriser et d'optimiser de manière souple les espaces de stockage sur les systèmes d'exploitation de type UNIX.

- LXC

- Linux Containers

LXC, contraction de l'anglais Linux Containers, est un système de virtualisation au niveau système d'exploitation utilisé pour faire fonctionner de multiples environnements Linux isolés les uns des autres sur un seul et même système hôte. Le conteneur LXC n'est pas une machine virtuelle mais uniquement un environnement virtualisé qui dispose de ses propres processus et de son propre réseau (isolés du système physique hôte).

- LZ4

LZ4 est un algorithme de type LZ77, c'est-à-dire de compression par dictionnaire avec fenêtre glissante.

Il est conçu pour être extrêmement rapide, tant à la compression qu'à la décompression, aux dépens du ratio de compression.

Source : https://fr.wikipedia.org/wiki/LZ4

M

- Maître d'opérations (master operation en anglais)

- FSMO

Maître d'opérations (master operation en anglais) désigne certains types de contrôleurs de domaine dans Active Directory, de Microsoft.

Ce sont ceux qui jouent un rôle nécessitant un maître unique pour la réplication entre contrôleurs de domaine ; certains rôles sont uniques pour tous les domaines de la forêt ; d'autres rôles sont plus simplement uniques à l'intérieur d'un domaine.

L'ancienne dénomination (avant 2005) était FSMO qui signifiait Flexible Single Master Operation ; le F de FSMO peut signifier flexible ou floating.

Source Wikipédia : https://fr.wikipedia.org/wiki/Ma%C3%AEtre_d%27op%C3%A9rations

- man in the middle

- homme du milieu

L'attaque de l'homme du milieu (HDM) ou man in the middle attack (MITM) est une attaque qui a pour but d'intercepter les communications entre deux parties, sans que ni l'une ni l'autre ne puisse se douter que le canal de communication entre elles a été compromis. Le canal le plus courant est une connexion à Internet de l'internaute lambda. L'attaquant doit d'abord être capable d'observer et d'intercepter les messages d'une victime à l'autre.

Source Wikipédia : http://fr.wikipedia.org/wiki/Attaque_de_l'homme_du_milieu

- MD5

- Message Digest 5

L'algorithme MD5 est une fonction de hachage cryptographique qui permet d'obtenir l'empreinte numérique d'un fichier. Il a été inventé par Ronald Rivest en 1991.

Source : https://fr.wikipedia.org/wiki/MD5

- MDB

- LMDB - Lightning Memory-Mapped DB

MDB utilise la bibliothèque LMDB, le format développé par OpenLDAP pour stocker des données. Il repose entièrement sur le système d'exploitation sous-jacent pour la gestion de mémoire et ne fait pas de mise en cache de ses données.

Source : https://www.synetis.com/openldap-changer-le-moteur-de-backend-pour-mdb/

- MEEM

- Ministère de l'Environnement, de l'Énergie et de la Mer

Le ministère de l'Environnement, de l'Énergie et de la Mer est l'administration française chargée de préparer et mettre en œuvre la politique du Gouvernement dans les domaines du développement durable, de l'environnement et des technologies vertes, de la transition énergétique et de l'énergie, du climat, de la prévention des risques naturels et technologiques, de la sécurité industrielle, des transports et de leurs infrastructures, de l'équipement et de la mer. Il est dirigé par le ministre de l'Environnement, de l'Énergie et de la Mer, membre du gouvernement français.

Né de la fusion, en 2007, du Ministère de l'Environnement et du Ministère des Transports, de l'Équipement, du Tourisme et de la Mer il a depuis changé plusieurs fois de nom et de compétences :

Ministère de l'Écologie, du Développement et de l'Aménagement durables (2007-2010)

Le ministère de l'Écologie, du Développement et de l'Aménagement durables (MEDAD) naît ainsi de la fusion du Ministère de l'Écologie et du Développement durable et du Ministère des Transports, de l'Équipement, du Tourisme et de la Mer. Il intègre également l'énergie, qui relevait alors du ministère de l'économie.

Ministère de l'Écologie, du Développement durable, des Transports et du Logement (2010-2012)

Le ministère devient le Ministère de l'Écologie, du Développement durable, des Transports et du Logement (MEDDTL) et perd au passage ses compétences sur l'énergie, exception faite des énergies renouvelables.

Ministère de l'Écologie, du Développement durable et de l'énergie (2012-2016)

Le Ministère de l'Écologie, du Développement durable et de l'énergie (MEDDE) assemble des fonctions historiquement séparées dans différents ministères : l'écologie (ministère de l'écologie et du Développement durable) et l'énergie (auparavant rattachée au ministère de l'industrie).

Ministère de l'Environnement, de l'Énergie et de la Mer (depuis 2016)

Le ministère devient Ministère de l'Environnement, de l'Énergie et de la Mer (MEEM) et est chargée des relations internationales sur le climat.

Source Wikipédia :

http://fr.wikipedia.org/wiki/Minist%C3%A8re_de_l'Environnement,_de_l'%C3%89nergie_et_de_la_Mer

http://fr.wikipedia.org/wiki/Liste_des_ministres_fran%C3%A7ais_des_Transports

- MMC

- Microsoft Management Console

Microsoft Management Console est un gestionnaire de console virtuelle incorporé dans Microsoft Windows, qui sert de conteneur pour des interfaces graphiques de configuration. Ce logiciel utilitaire sert de base pour de nombreux outils de configuration incorporés dans Windows, et permet de créer des outils d'administration système en regroupant un lot d'extensions dans une même fenêtre.

Source Wikipédia : https://fr.wikipedia.org/wiki/Microsoft_Management_Console

- Mode promiscuité

- Promiscuous mode

Le mode promiscuité se réfère à une configuration de la carte réseau qui lui permet d'accepter tous les paquets qu'elle reçoit, même si ceux-ci ne lui sont pas adressés.

- Modèle

ERA enregistre la description d'un pare-feu dans un fichier XML situé par défaut dans un répertoire nommé

/usr/share/era/modeles/.Ce fichier est souvent dérivé d'un modèle livré de base, fichiers de référence présent dans le dossier

/usr/share/era/modelessur lequel se base l'utilisateur. Par extension, un modèle est n'importe quel fichier de description de pare-feu dans ERA.- MSS

- Maximum Segment Size

Le MSS désigne la quantité de données en octets qu'un ordinateur ou tout équipement de communication peut contenir dans un paquet seul et non fragmenté.

Pour obtenir le meilleur rendement possible, la taille du segment de données et de l'en-tête doivent être inférieures au MTU.

Pour plus d'information : https://fr.wikipedia.org/wiki/Maximum_Segment_Size

- MTA

- Message Transfert Agent

Message (ou Mail) Transfert Agent. Agent de transfert de message (ou de courrier), qui s'occupe de l'acheminement des messages.

- MTU

- Maximum Transmission Unit

Le MTU définit la taille maximum d'un paquet (en octets) pouvant être transmis sur le réseau sans fragmentation.

Source Wikipédia : http://fr.wikipedia.org/wiki/Maximum_Transmission_Unit

- multi-DC

- multiple domain controllers

Active Directory propose une réplication bidirectionnelle qui permet de maintenir à jour les données sur n'importe quel contrôleur de domaine.

Déployer plusieurs contrôleurs dans un même domaine offre une grande tolérance aux pannes et permet de répartir la charge entre les serveurs.

- MySQL

MySQL est un système de gestion de base de données (SGBD). Il fait partie des logiciels de gestion de base de données les plus utilisés au monde.

C'est un serveur de bases de données relationnelles SQL développé dans un souci de performances élevées en lecture, il est davantage orienté vers le service de données déjà en place plutôt que vers celui de mises à jour fréquentes et fortement sécurisées. Il est multi-thread et multi-utilisateur.

N

- NAS

- Network Attached Storage

Un NAS est un serveur relié à un réseau dont la principale fonction est le stockage de données en un volume centralisé pour des clients réseau hétérogènes.

- NAS

- Network Access Server

Un Network Access Server (NAS), ici un switch, fonctionne comme un client RADIUS.

Au sein d'un réseau, le premier équipement qui prend en charge un client (machine ou utilisateur) est un équipement d'accès (switch, point d'accès Wifi). Ces équipements jouent un rôle crucial car ce sont eux qui détectent la présence d'un équipement qui essaye de rejoindre le réseau. Ils interviennent donc dans le processus d'authentification. Dans la terminologie RADIUS, ces équipements d'accès sont appelés NAS (Network Access Server), ou clients Radius : ce sont ces équipements qui interagissent avec le serveur RADIUS en utilisant le protocole du même nom. Ils devront d'ailleurs être configurés pour cela (ils doivent connaître l'adresse IP du serveur Radius).

Source : http://juboite.hd.free.fr/doku.php?id=tuto:radius:freeradius

- NAT

- Network Address Translation

Le NAT est un mécanisme informatique permettant de faire communiquer un réseau local avec l'Internet.

En réseau informatique, on dit qu'un routeur fait de la traduction d'adresse réseau lorsqu'il fait correspondre les adresses IP internes non-uniques et souvent non routables d'un intranet à un ensemble d'adresses externes uniques et routables.

Ce mécanisme permet notamment de faire correspondre une seule adresse externe publique visible sur Internet à toutes les adresses d'un réseau privé, et pallie ainsi l'épuisement des adresses IPv4.

Source Wikipédia : http://fr.wikipedia.org/wiki/Network_address_translation

- NBD

- Network Block Devices

Network Block Devices (NBD) est un composant du kernel permettant de monter un fichier distant via ethernet, en TCP, comme s’il s’agissait d’un périphérique de bloc local.

- NetBIOS

NetBIOS est une architecture réseau et non un protocole réseau. C'est un système de nommage et une interface logicielle qui permet d'établir des sessions entre différents ordinateurs d'un réseau. Ce service sert à associer un nom d'ordinateur à une adresse IP. NetBIOS tant à disparaître au profit des noms DNS.

Le nom NetBIOS d'une machine est de type alphanumérique, excepté le premier caractère qui doit être de type alphabétique. Il doit comprendre entre 2 et 15 caractères.

- Netfilter

Netfilter est un outil de filtrage de paquets sous linux. Le logiciel qui lui est associé est iptables.

- NFS

- Network File System

NFS est est un protocole développé par Sun Microsystems qui permet à un ordinateur d'accéder à des fichiers via un réseau.

Ce système de fichiers en réseau permet de partager des données principalement entre systèmes UNIX. Des implémentations existent pour Macintosh et Microsoft Windows.

NFS est compatible avec IPv6 sur la plupart des systèmes.

- Nginx

- Engine-x

Nginx est un logiciel de serveur Web ainsi qu'un proxy inverse.

Le serveur est de type asynchrone par opposition aux serveurs synchrones où chaque requête est traitée par un processus dédié. Donc au lieu d'exploiter une architecture parallèle et un multiplexage temporel des tâches par le système d'exploitation, Nginx utilise les changements d'état pour gérer plusieurs connexions en même temps. Le traitement de chaque requête est découpé en de nombreuses tâches plus petites ce qui permet de réaliser un multiplexage efficace entre les connexions.

Pour tirer parti des ordinateurs multiprocesseurs, le serveur permet de démarrer plusieurs processus. Ce choix d'architecture se traduit par des performances très élevées, une charge et une consommation de mémoire particulièrement faibles comparativement aux serveurs Web classiques, tels qu'Apache.

Référents...- Onglet Services

- Onglet Reverse proxy : Configuration du proxy inverse

- Onglet Services

- Onglet Reverse proxy : Configuration du proxy inverse

- Configurer la découverte automatique du proxy avec WPAD

- Architecture mise en place pour la gestion des postes clients

- eole-reverseproxy

- eole-wpad

- Configurer la découverte automatique du proxy avec WPAD

- eole-reverseproxy

- eole-wpad

- Onglet Services

- Onglet Services

- Onglet Reverse proxy : Configuration du proxy inverse

- Niveau de sécurité

Nombre entier (entre 0 et 100) permettant d'ordonner les zones par ordre croissant.

- Nom de domaine

Dans le système de noms de domaine, un nom de domaine (NDD en notation abrégée française ou DN pour Domain Name en anglais) est un identifiant de domaine internet.

Un domaine est un ensemble d'ordinateurs reliés à Internet et possédant une caractéristique commune.

Voici des exemples de domaine :

le domaine .fr est l'ensemble des ordinateurs hébergeant des activités pour des personnes ou des organisations qui se sont enregistrées auprès de l'AFNIC qui est le registre responsable du domaine de premier niveau .fr ; en général, ces personnes ou ces entreprises ont une certaine relation (qui peut être ténue dans certains cas) avec la France ;

le domaine paris.fr est l'ensemble des ordinateurs hébergeant des activités pour la ville de Paris.

Un nom de domaine est un « masque » sur une adresse IP. Le but d'un nom de domaine est de retenir et communiquer facilement l'adresse d'un ensemble de serveurs (site web, courrier électronique, FTP...). Par exemple, wikipedia.org est plus simple à mémoriser que 91.198.174.2.

Source Wikipédia : http://fr.wikipedia.org/wiki/Nom_de_domaine

- NTLM

- NT Lan Manager

NTLM est un protocole d'identification utilisé dans diverses implémentations des protocoles réseau Microsoft. Il est aussi utilisé partout dans les systèmes de Microsoft comme un mécanisme d'authentification unique SSO.

- NTP

- Network Time Protocol

NTP est un protocole permettant de synchroniser les horloges des systèmes informatiques.

- NUT

- Network UPS Tools

NUT est un ensemble d'outils permettant de monitorer un système relié à un ou des onduleurs. Il se compose de plusieurs éléments :

le démon

nutlancé au démarrage du système ;

le démon

upsdqui permet d'interroger l'onduleur, il est lancé sur le PC relié à l'onduleur ;

le démon

upsmonqui permet de monitorer et lancer les commandes nécessaires sur le réseau ondulé (arrêt de machines ...) ;

différents programmes pour envoyer des commandes manuellement à l'onduleur.

upsdpeut communiquer avec plusieurs onduleurs si nécessaire.upsmoninterroge à intervalle régulier la machine du réseau sur laquelle est lancéeupsd.

O

- OAuth

OAuth est un protocole libre qui permet d'autoriser un site web, un logiciel ou une application (dit « consommateur ») à utiliser l'API sécurisée d'un autre site web (dit « fournisseur ») pour le compte d'un utilisateur. OAuth n'est pas un protocole d'authentification, mais un protocole de "délégation d'autorisation".

Source Wikipédia : http://fr.wikipedia.org/wiki/OAuth

- ODI

- Oracle Data Integrator

ODI - Ex Sunopsis est un logiciel propriétaire de Oracle Corporation développé en java pour réaliser des tâches de type ETL/EAI. Les développements sont centralisés dans un référentiel stocké sur une base de données. Le référentiel stocke également l’ensemble des métadonnées permettant une vision globale du système d’information ainsi que des flux d’alimentation développés dans ODI.

Le principal objectif d'ODI est de faciliter les développements et la maintenance par l'intermédiaire de références croisées, cet outil permet l'automatisation de l'échange entre toutes les applications du SI.

- OMAPI

- Object Management Application Programming Interface

OMAPI est une API qui permet de manipuler les objets distants du serveur DHCP : leasing, host, failover-state et group. Chaque objet a un certain nombre de méthodes qui sont fournies: rechercher, créer et détruire. En outre, il est possible de regarder les attributs qui sont stockés sur les objets, et dans certains cas de modifier ces attributs.

Il est donc possible de modifier une partie de la configuration du serveur DHCP en cours d'exécution, sans l'arrêter, de modifier ses fichiers de base de données et de la redémarrer.

Les clients OMAPI se connectent au serveur à l'aide de TCP/IP, s'authentifient à l'aide d'une clé secrète partagée et peuvent ensuite examiner l'état actuel du serveur et y apporter des modifications.

- OpenID

OpenID est un système d’authentification décentralisé qui permet l’authentification unique, ainsi que le partage d’attributs. Il permet à un utilisateur de s’authentifier auprès de plusieurs sites sans avoir à retenir un identifiant pour chacun d’eux mais en utilisant à chaque fois un unique identifiant OpenID. Le modèle se base sur des liens de confiance préalablement établis entre les fournisseurs de services et les fournisseurs d’identité (OpenID providers). Il permet aussi d’éviter de remplir à chaque fois un nouveau formulaire en réutilisant les informations déjà disponibles. Ce système permet à un utilisateur d'utiliser un mécanisme d'authentification forte.

- OpenID Connect

- OIDC