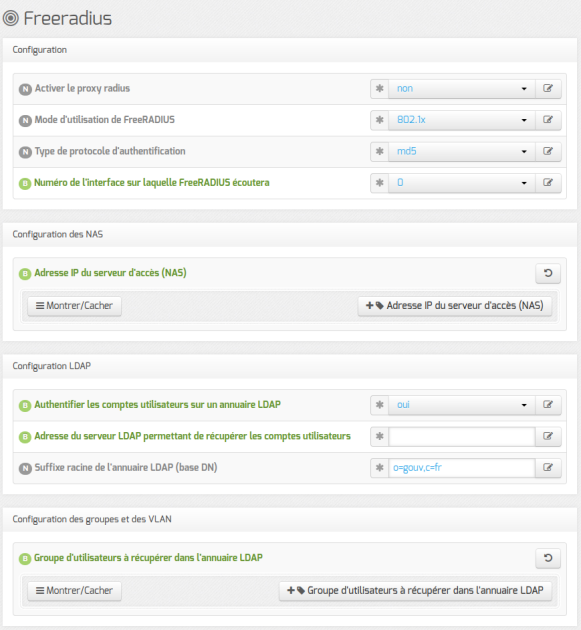

Onglet Freeradius : Configuration de l'authentification Radius

Proxy RADIUS

Requêtes d'authentification

Modes de fonctionnement

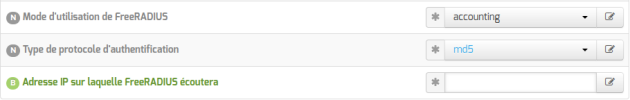

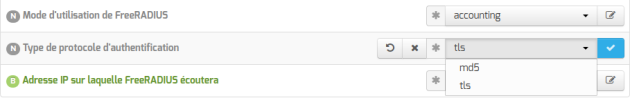

Il est possible de choisir entre 2 modes d'utilisation de FreeRADIUS :

802.1x ;

accounting.

Le mode 802.1x

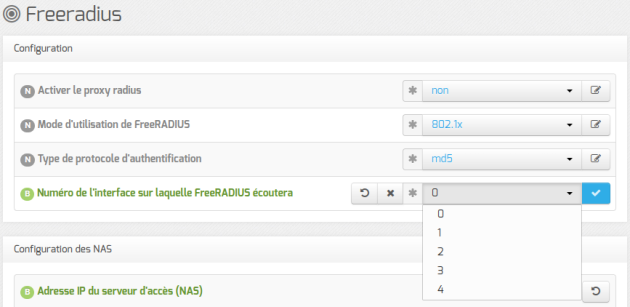

Numéro de l'interface sur laquelle FreeRADIUS écoutera : définition de l'interface d'écoute de FreeRADIUS.

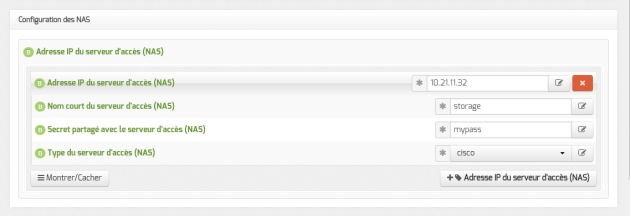

Configuration des NAS

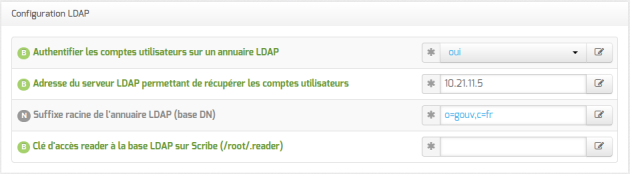

Configuration LDAP

Authentifier les comptes utilisateurs sur un annuaire LDAP : L'authentification LDAP permet de s'assurer que l'utilisateur est autorisé à accéder aux réseaux. Mais si on gère une flotte de machine, l'authentification par clé TLS peut être jugée comme suffisante. Pour désactiver l'authentification LDAP, sélectionner non.

Adresse IP du serveur LDAP permettant de récupérer les comptes utilisateurs : adresse IP LDAP.

Suffixe racine de l'annuaire LDAP (base DN) : ou=education,o=gouv,c=fr par exemple.

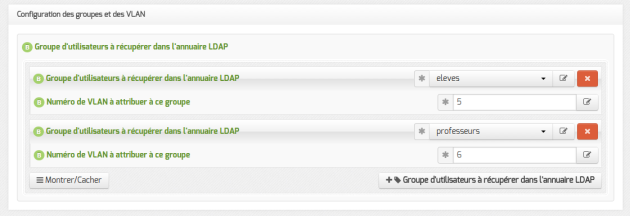

Configuration des groupes et des VLAN

Le mode accounting

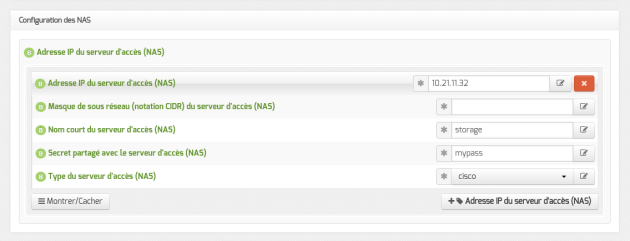

Configuration des NAS

Adresse IP du serveur d'accès (NAS) : adresse IP de la borne Wi-Fi.

Masque de sous réseau (notation CIDR) du serveur d'accès (NAS) : 24 (en notation CIDR[4]) si le réseau est de classe C.

Nom court du serveur d'accès (NAS) : libellé de la borne Wi-Fi.

Secret partagé avec le serveur d'accès (NAS) : secret partagé entre FreeRADIUS et la borne Wi-Fi.

Type du serveur d'accès (NAS) : type de borne (other en général).

Configuration LDAP

Authentifier les comptes utilisateurs sur un annuaire LDAP : L'authentification LDAP permet de s'assurer que l'utilisateur est autorisé à accéder aux réseaux. Mais si on gère une flotte de machine, l'authentification par clé TLS peut être jugée comme suffisante. Pour désactiver l'authentification LDAP, sélectionner non.

Adresse IP du serveur LDAP permettant de récupérer les comptes utilisateurs : adresse IP ldap.

Suffixe racine de l'annuaire LDAP (base DN) : ou=education,o=gouv,c=fr par exemple.

Clé d'accès reader à la base ldap sur Scribe (/root/.reader) : à récupérer sur le serveur LDAP.

Truc & astuce

Pour tester la connexion à Freeradius en mode accounting il est possible d'utiliser la commande radtest :

root@amon:~# radtest -x admin <mdp admin> <Adresse IP sur laquelle FreeRADIUS écoute> <port d'écoute du NAS> <Secret partagé avec le serveur d'accès>

ou encore

root@amon:~# radtest -x admin <mdp admin> $(CreoleGet "freerad_listen_addr") <port d'écoute du NAS> $(CreoleGet "freerad_nas_passwd")

Les journaux systèmes sont disponibles dans /var/log/rsyslog/local/freeradius/ :

root@amon:/usr/share/eole/creole# tail -f /var/log/rsyslog/local/freeradius/freeradius.notice.log 2017-06-09T16:49:36.420151+02:00 amon.etb1.lan freeradius[32240]: Login OK: [admin] (from client other port 10)2017-06-09T16:49:57.807213+02:00 amon.etb1.lan freeradius[32240]: Login OK: [admin] (from client other port 10)

Choix du protocole d'authentification

FreeRADIUS supporte plusieurs versions du protocole EAP (Extensible Authentication Protocol) :

MD5

La version historique et la plus basique est la version MD5[5].

Le client est authentifié par le serveur qui utilise une authentification défi réponse. Une valeur aléatoire constituant le défi est envoyée au client, qui concatène à ce défi le mot de passe et en calcule, en utilisant l'algorithme MD5, le hash, une empreinte qu'il renvoie au serveur. Le serveur calcule sa propre empreinte connaissant le mot de passe, puis il compare les deux et valide ou non l'authentification.

La sécurité de cette version est faible. En cas d'écoute du trafic, il est possible de retrouver le mot de passe via force brute.

EAP-TLS

La version EAP-TLS[6] permet d'avoir un trafic chiffré entre le client et le serveur mais permet aussi, d'identifier le certificat présent sur le poste client.

Le serveur et le client possèdent chacun leur certificat qui va servir à les authentifier mutuellement, dans un fonctionnement similaire au protocole https.

Pour activer EAP-TLS, sélectionner tls dans la variable Type de protocole d'authentification.

RemarqueVersion TLS

La version TLS 1.1 est désactivée au profit de la version 1.2 !

AttentionMD5

Ce mode n'est plus considéré comme sécurisé et ne permet pas d'identifier le poste.